آسیبپذیری در وب سرور apache

آسیبپذیری CVE-2022-23943 در وب سرور آپاچی

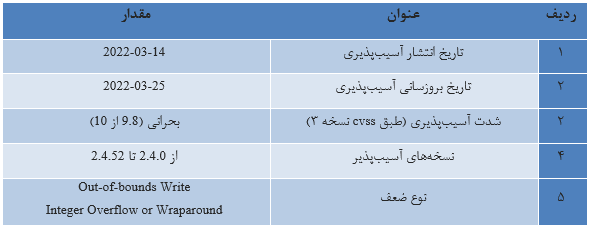

آسیبپذیری بحرانی (9.8 از 10) در نسخههای 2.4.0 تا 2.4.52 در ماژول mod_sed وب سرور apache وجود دارد که به مهاجم این امکان را میدهد تا حافظه heap را با دادههای دلخواه بازنویسی نماید.

آسیبپذیری CVE-2022-22721 در وب سرور آپاچی

یک آسیبپذیری بحرانی (9.8 از 10) در نسخههای قبل از 2.4.52 وب سرور آپاچی وجود دارد. اگر پارامتر LimitXMLRequestBody که بصورت پیشفرض با مقدار 1 مگابایت مقداردهی شده است، با مقداری بزرگتر از 350 مگابایت مقداردهی شود (در سیستمهای 32 بیتی) یک سرریز رخ میدهد.

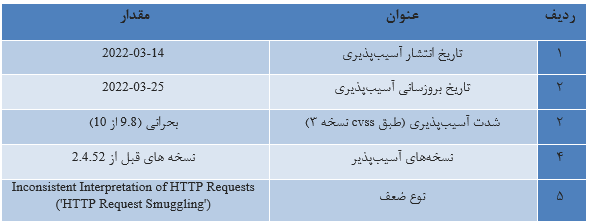

آسیبپذیری CVE-2022-22720 در وب سرور آپاچی

در نسخههای ماقبل 2.4.52 وب سرور apache چنانچه نیاز به فیلتر بدنه درخواست باشد و اگر این فیلتر با خطا مواجه گردد، در این صورت وب سرور apache موفق به بستن کانکشنهای ورودی نخواهد بود. این امر به مهاجم امکان حمله HTTP Request Smuggling را فراهم میسازد.

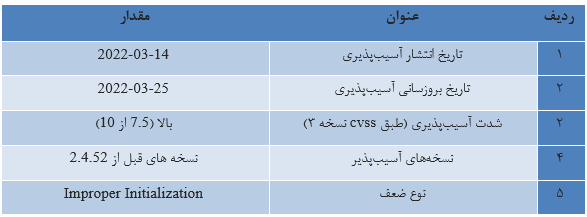

آسیبپذیری CVE-2022-22719 در وب سرور آپاچی

یک آسیبپذیری با شدت بالا (7.5 از 10) در نسخه 2.4.52 و نسخههای قبلی وب سرور آپاچی وجود دارد که مهاجم از طریق ارسال یک درخواستی که قسمت بدنه (body) آن دستکاری شده است، امکان خواندن مقادیر موجود در آدرسهای تصادفی از حافظه را بدست میآورد که درنهایت منجر به crash شدن وب سرور آپاچی میشود.

جهت رفع این مجموعه آسیبپذیری که در نسخه های 2.4.52 و ماقبل وب سرور آپاچی وجود دارد، لازم است در سرورهایی که از این وب سرور استفاده شده است، آپاچی به آخرین نسخه جاری و stable که 2.4.53 است و در برابر هر چهار مورد آسیب پذیری مقاوم هست، ارتقاء یابد.