گزارش شناسایی باتنت DDoS در برنامه محبوب اندروید Swing VPN

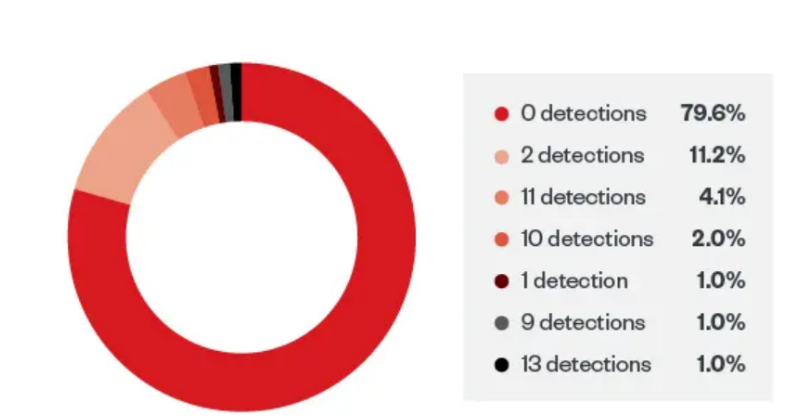

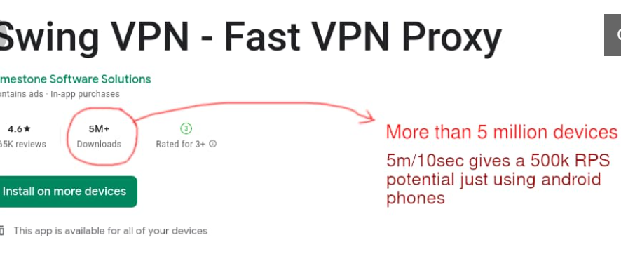

با توجه به دسترس بودن برنامه Swing VPN در دستگاه های Android و iOS ، محققان تنها نسخه اندروید را به عنوان یک بات نت DDoS شناسایی کرند. برنامه Swing VPN که در فروشگاه رسمی گوگل پلی با نام Swing VPN - Fast VPN Proxy موجود است، بیش از ۵ میلیون بار و بخصوص توسط کاربران ایرانی دانلود شده است. نرمافزار Swing VPN یک برنامه VPN قانونی است که توسط Limestone Software Solutions برای سیستمهای اندروید و iOS توسعهیافته است. بااینحال، به گفته محقق سایبری به نام لکرومی، نسخه اندروید این برنامه یک باتنت DDoS است و گفته میشود که دارای هدف مخربی است زیرا میتواند حملات Distributed Denial-of-Service (حملات DDoS) را انجام دهد.

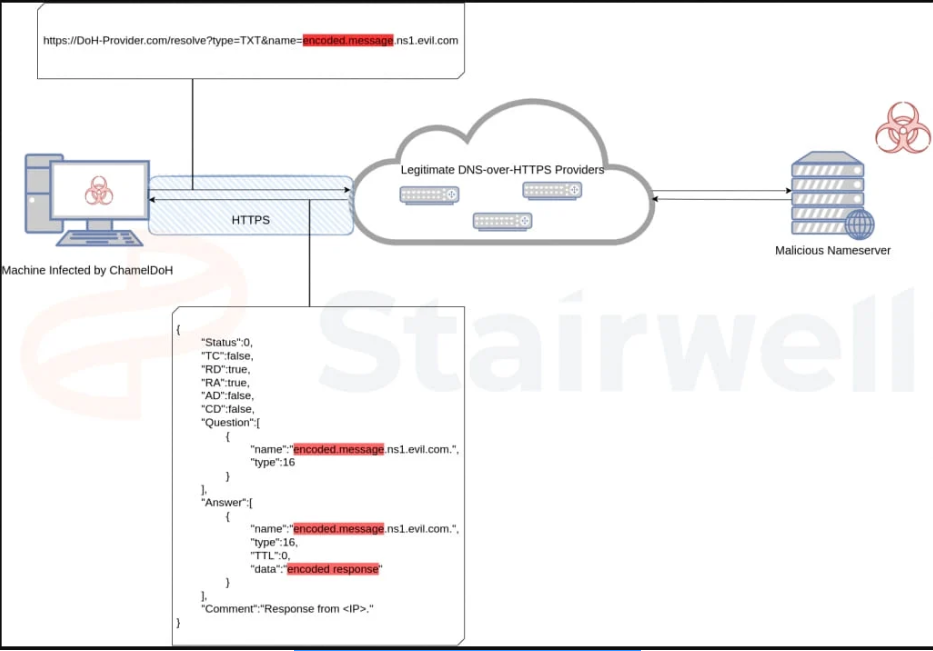

همه چیز از زمانی شروع شد که دوست لکرومی به او اطلاع داد که الگوی درخواستهای غیرمعمولی روی گوشی همراهش را مشاهده کرده است. گوشی به صورت مداوم درخواستها را هر 10 ثانیه به یک وبسایت خاص ارسال میکرد. ادعا میشد که اپلیکیشن از تاکتیکهای مختلفی برای پنهان کردن اقدامات خبیثانهاش استفاده کرده است تا حمله بهصورتی که قابل تشخیص نباشد، انجام شود. ابتدا، لکرومی این مشکل را به علت وجود نرمافزار مخرب یا ویروس میپنداشت. با این حال، بررسیهای بیشتر نشان داد که تمام درخواستها از اپلیکیشن Swing VPN ارسال میشوند که دوست لکرومی آن را در گوشی خود نصب کرده بود. درخواستها به همان وبسایتی ارسال میشدند که دوست لکرومی تاکنون به آن دسترسی یا بازدیدی نداشته بود، که این امر باعث شک و تردید پژوهشگر نسبت به این اپلیکیشن شد. برای بررسیهای بیشتر، لکرومی مشاهده کرد که اپلیکیشن Swing VPN برخی از درخواستها را به یک وبسایت ارسال میکند.

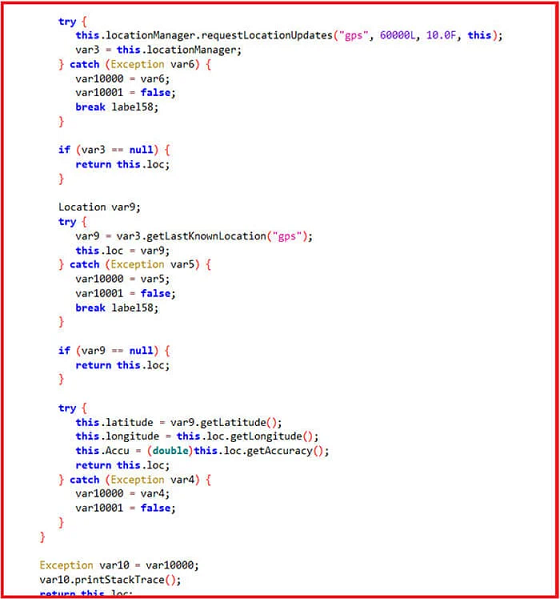

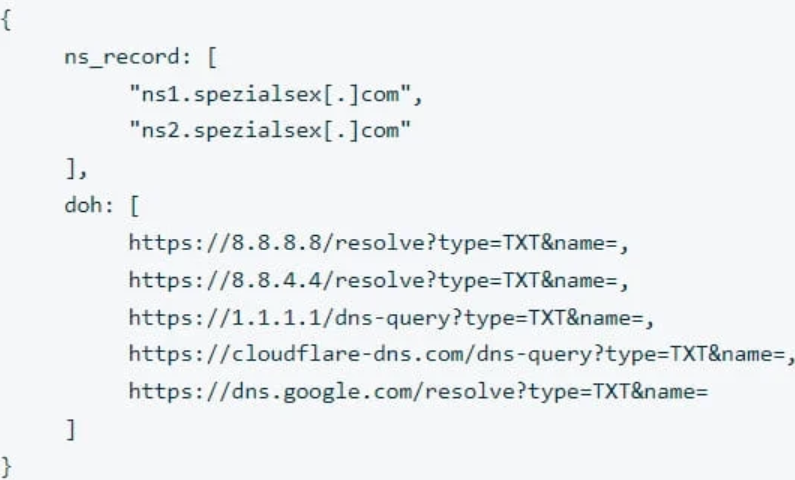

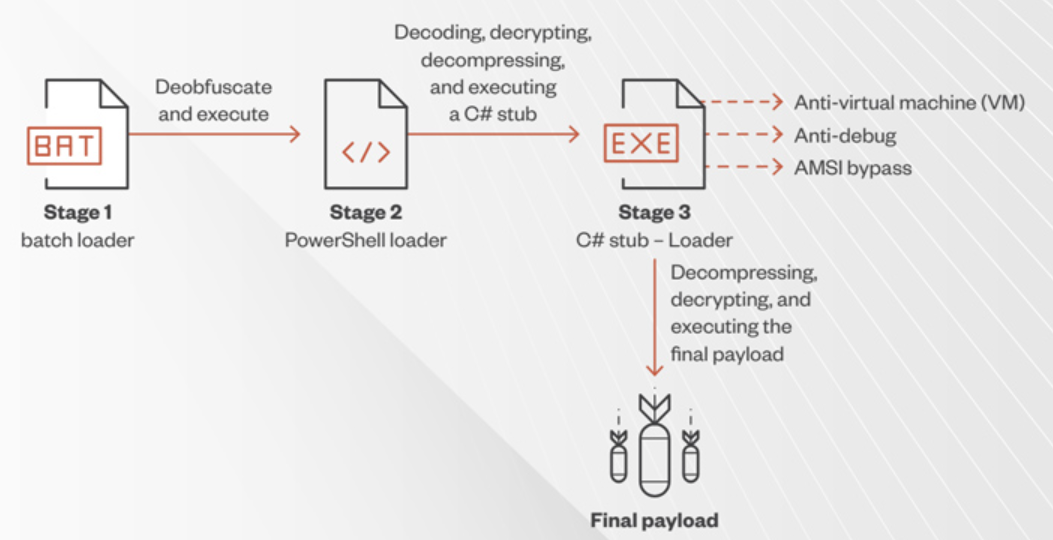

او مشخص کرد که اپلیکیشن بلافاصله پس از نصب، انتخاب زبان و پذیرش سیاست حفظ حریم خصوصی، آدرس IP واقعی را تشخیص میدهد. سپس یک درخواست با عنوان "What is my IP?" به بینگ و گوگل ارسال میکند. لکرومی همچنین فهمید که اصولاً برای یافتن فایلهای پیکربندی جهت بارگذاری آدرسهای IP را از پاسخها استخراج میکند.

بعد از شناسایی نوع پیکربندی مورد نیاز، اپلیکیشن درخواستهایی به دو فایل پیکربندی متفاوت که در حساب Google Drive شخصی توسعه دهنده ذخیره شدهاند ارسال میکند. این فایلها از سرورهای شخصی خاص، چند مخزن GitHub یا حسابهای Google Drive درخواست میشوند. اپلیکیشن فرآیند مقدماتی خود را با اتصال به شبکه تبلیغاتی برای بارگذاری تبلیغات انجام میدهد و در نهایت پیش از رفتن به یک سایت دادهها را در حافظه محلی ذخیره میکند DDoS.

تا ژوئن ۲۰۲۳، این اپلیکیشن بیش از ۵ میلیون نصب بر روی اندروید داشته است و با تقسیم آن بر ده، پتانسیلی حدود ۵۰۰ هزار درخواست بر ثانیه (RPS) ایجاد میکند. این برای یک حمله DDoS به شدت قابل توجه است. لکرومی به گوگل انتقاد کرد که سیستم امنیتی ضعیفی دارد که به اپلیکیشنهای مخرب امکان استفاده از دستگاههای کاربران بیگناه را میدهد.

مراجع

- بیشتر بخوانید...

- 705