گروه 'ChamelGang' با استفاده از یک ابزار ناشناخته به نام 'ChamelDoH' دستگاههای لینوکس را آلوده میکند و امکان برقراری ارتباطات DNS-over-HTTPS با سرورهای مهاجم را فراهم میکند. این تهدید مخصوص ابتدا در سپتامبر سال 2021 توسط شرکت Positive Technologies مستند شده بود، اما تنها بر روی ابزارهای ویندوز تمرکز داشته است.

این بدافزار که توسط شرکت Stairwell تحت ChamelDoH نامگذاری شده است، ابزاری مبتنی بر ++C برای برقراری ارتباط از طریق تونلینگ DNS-over-HTTPS (DoH) است. ارتباط بین ChamelGang و این بدافزار لینوکس جدید بر اساس یک دامنه قبلی مرتبط با این گروه تهدیدی و یک ابزار ارتقاء دسترسی سفارشی که توسط Positive Technologies در حملات قبلی ChamelGang مشاهده شده برقرار میشود.

استفاده از DNS-over-HTTPS برای ارتباطات بدافزارها:

پروتکل DNS توسط نرمافزارها و سیستمعاملها برای تبدیل نامهای قابل خواندن توسط انسان به آدرسهای IP استفاده میشود که سپس برای برقراری ارتباطات شبکه مورد استفاده قرار میگیرند. با ارسال درخواستهای DNS به صورت متن ساده و بدون رمزگذاری، سازمانها، ارائه دهندگان خدمات اینترنت و سایر اشخاص قادر به نظارت بر درخواستهای DNS هستند.

به عنوان یک ریسک حریم خصوصی و امکان سانسور اینترنت توسط دولتها، یک پروتکل DNS جدید به نام DNS-over-HTTPS برای رمزگذاری درخواستهای DNS ایجاد شده است تا امکان مشاهده آنها توسط اشخاص دیگر وجود نداشته باشد. با این حال، این یک تیغ دو لبه است، زیرا بدافزارها میتوانند از آن به عنوان یک کانال ارتباطی رمزگذاری شده و کارآمد استفاده کنند، که باعث میشود نرمافزارهای امنیتی به سختی بتوانند ارتباطات شبکه مخرب را نظارت کنند. در مورد ChamelDoH، استفاده از DNS-over-HTTPS ارتباط رمزگذاری شدهای بین دستگاه آلوده و سرور فرمان و کنترل فراهم میکند، که باعث میشود درخواستهای مخرب از ترافیک معمول HTTPS قابل تشخیص نباشند.

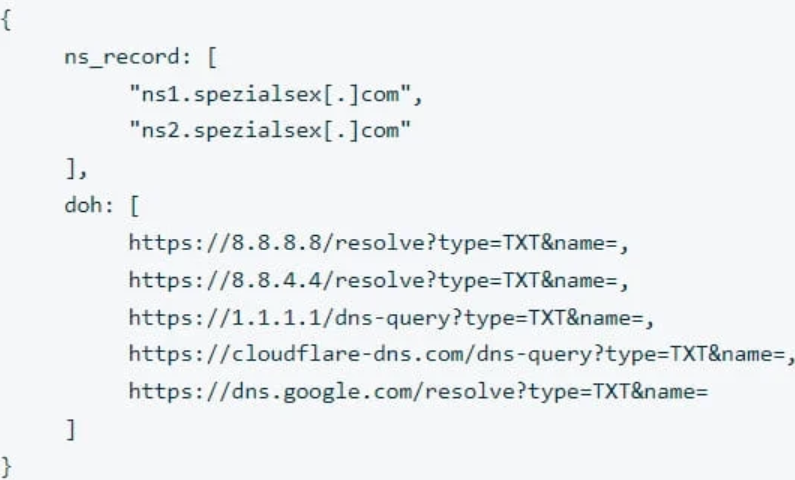

علاوه بر این، DNS-over-HTTPS میتواند با استفاده از سرورهای سازگار با DoH ارائه شده توسط سازمانهای معتبر، از سرورهای DNS محلی عبور کند. اما در این مورد مشاهدهای انجام نشده است. در نهایت، زیرا درخواستهای DNS از سرورهای معتبر DoH گوگل و Cloudflare استفاده میکنند، مسدود کردن آنها عملاً غیرممکن است بدون اینکه ترافیک معتبر را تحت تأثیر قرار دهد. ChamelDoH با استفاده از دو کلید موجود در پیکربندی JSON خود، "ns_record" و "doh"، از نامهای میزبان C2 و لیستی از ارائه دهندگان ابر DoH معتبر که میتوانند برای انجام درخواستهای DoH سوءاستفاده شوند، استفاده میکند.

شکل 1پیکربندی Json

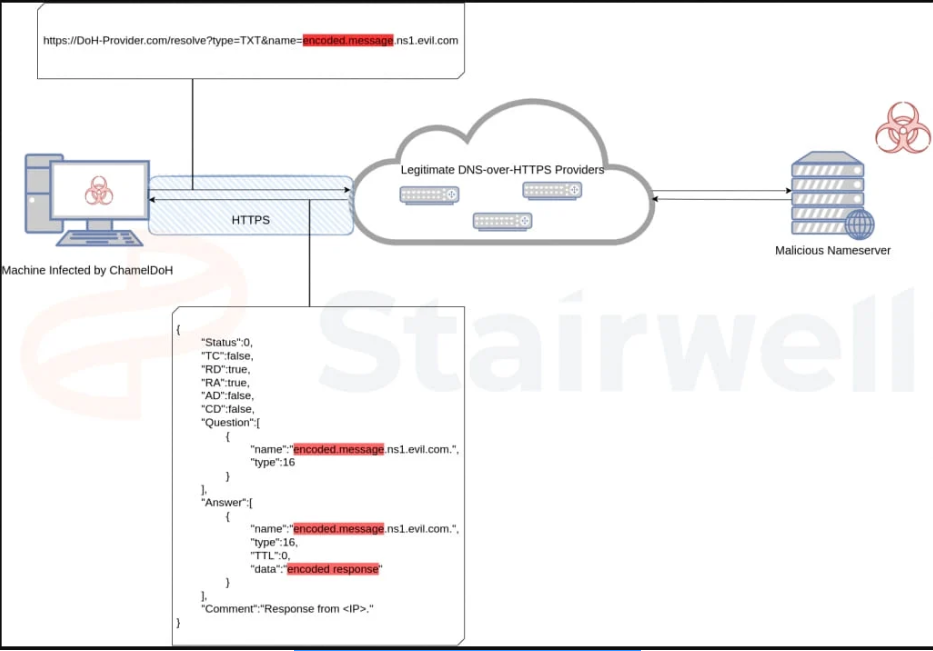

تمام ارتباطات بدافزار با استفاده از رمزنگاری AES128 و یک رمزگذاری base64 اصلاح شده که حاوی جایگزینهایی برای کاراکترهای غیر الفبایی-عددی است، رمزگذاری میشوند. سپس دادههای ارسال شده به عنوان نامهای میزبان به سرورهای فرمان و کنترل بدافزار اضافه میشوند . این تغییرات به بدافزار این امکان را میدهد که درخواستهای TXT برای دامنههایی که حاوی ارتباطات رمزگذاری شده سرور فرمان و کنترل (C2) است، صادر کند. این امر باعث پنهان شدن ماهیت این درخواستها و کاهش احتمال تشخیص آنها میشود.

به عنوان مثال، هنگامی که درخواستی برای رکورد TXT صورت میگیرد، یک درخواست DoH از بدافزار با استفاده از <encoded_data>.ns2.spezialsec[.].com استفاده خواهد کرد. سرور مخرب که درخواست را دریافت میکند، سپس بخش رمزگذاری شده را استخراج و رمزگشایی کرده و دادههای از دست رفته را از دستگاه آلوده دریافت خواهد کرد.

سرور فرمان و کنترل (C2) با یک رکورد TXT رمزگذاری شده پاسخ خواهد داد که حاوی دستوراتی است که بدافزار باید بر روی دستگاه آلوده اجرا کند.

شکل 2 نمودار ChamelDoH

بعد از اجرا، بدافزار اطلاعات پایهای درباره میزبان خود را جمعآوری خواهد کرد که شامل نام، آدرس IP، معماری CPU و نسخه سیستم است، و یک شناسه منحصر به فرد ایجاد خواهد کرد.

پژوهشگران Stairwell متوجه شدند که ChamelDoH دستورات زیر را پشتیبانی میکند که اپراتورهای آن میتوانند از طریق رکوردهای TXT درخواستهای DNS-over-HTTPS به صورت راه دور صادر کنند:

• run : اجرای یک فایل/دستور شل

• :sleep تنظیم تعداد ثانیه تا زمان بررسی بعدی

• :wget دانلود فایل از URL

• :upload خواندن و بارگذاری یک فایل

• :download دانلود و نوشتن یک فایل

• : rm حذف یک فایل

• :cp کپی کردن یک فایل به مکان جدید

• cd : تغییر دایرکتوری کاری

تحلیل Stairwell نشان داد که ChamelDoH در دسامبر 2022 برای اولین بار در VirusTotal بارگذاری شد. در زمان نوشتن این متن، هیچ یک از موتورهای ضدبدافزار برروی این پلتفرم این بدافزار را به عنوان مخرب علامتگذاری نکرده است.

مراجع

- 93