بدافزار جدید Android MMRat از پروتکل Protobuf برای سرقت اطلاعات استفاده می کند

بدافزار بانکی اندرویدی جدید به نام MMRat از سریالسازی دادههای protobuf استفاده میکند تا تا بهطور موثرتری دادهها را از دستگاههای در معرض خطر سرقت کند. MMRat برای اولین بار توسط Trend Micro در اواخر ژوئن 2023 مشاهده شد که عمدتاً کاربران در جنوب شرقی آسیا را هدف قرار میداد و در سرویسهای اسکن آنتی ویروس مانند VirusTotal ناشناخته باقی میماند. در حالی که محققان نمیدانند چگونه بدافزار در ابتدا برای قربانیان تبلیغ میشود، آنها دریافتند که MMRat از طریق وبسایتهایی که بهعنوان فروشگاههای برنامه رسمی پنهانشدهاند توزیع میشود. قربانیان برنامههای مخربی را که دارای MMRat هستند دانلود و نصب میکنند که معمولاً از یک برنامه دولتی رسمی یا برنامه دوستیابی تقلید میکنند و مجوزهای خطرناکی مانند دسترسی به سرویس دسترسپذیری Android را در حین نصب اعطا میکنند. این بدافزار بهطور خودکار از ویژگی دسترسپذیری سوءاستفاده میکند تا به خود مجوزهای بیشتری بدهد که به آن اجازه میدهد تا طیف گستردهای از اقدامات مخرب را روی دستگاه آلوده انجام دهد.

قابلیت های MMRat

هنگامیکه MMRat یک دستگاه Android را آلوده میکند، یک کانال ارتباطی با سرور C2 ایجاد میکند و فعالیت دستگاه را برای کشف دورههای بیکاری نظارت میکند. در این مدت، عامل تهدید از سرویس دسترسی برای فعال کردن دستگاه از راه دور، باز کردن قفل صفحه و انجام کلاهبرداری بانکی در زمان واقعی سوء استفاده میکند.

قابلیتهای اصلی MMRat را میتوان در موارد زیر خلاصه کرد:

- جمعآوری اطلاعات شبکه، صفحه و باتری

- استخراج لیست مخاطبین کاربر و لیست برنامههای نصب شده

- گرفتن ورودی کاربر از طریق keylogging

- ضبط محتوای صفحه به طور بلادرنگ با سوءاستفاده از MediaProjection API

- ضبط و انتقال زنده دادههای دوربین

- ضبط دادههای صفحه نمایش و ارسال به C2

- حذف شدن خودکار برای پاک کردن تمام شواهد آلودگی

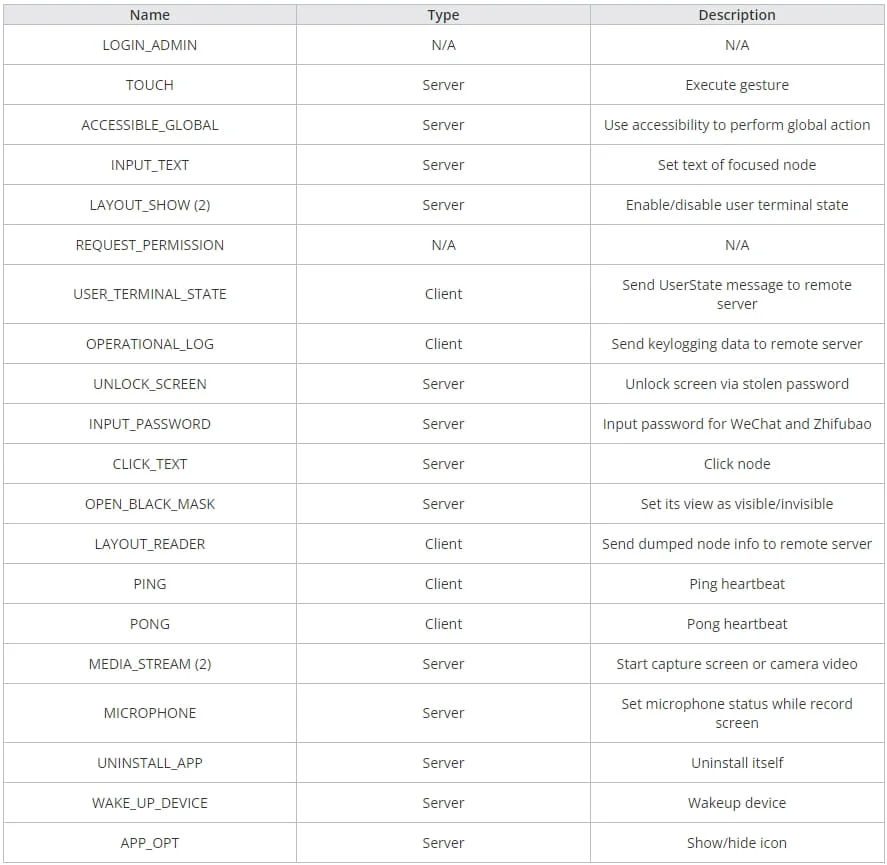

تمام دستورات پشتیبانی شده توسط بدافزار (Trend Micro)

مزیت Protobuf

MMRat از پروتکل سرور فرمان و کنترل منحصربهفرد (C2) مبتنی بر بافرهای پروتکل(Protobuf) برای انتقال کارآمد داده استفاده میکند که در بین تروجان های اندروید غیرمعمول است. Protobuf روشی برای سریال سازی دادههای ساختاریافته است که گوگل ایجاد کرده است.

MMRat از پورتها و پروتکلهای مختلفی برای تبادل داده با C2 استفاده میکند، مانند HTTP در پورت 8080 برای استخراج داده، RTSP و پورت 8554 برای پخش ویدئو و Protobuf سفارشی در 8887 برای فرمان و کنترل. به طور خلاصه، MMRat نشان میدهد پیچیدگی تروجانهای بانکی اندرویدی در حال رشد است و سازندگان بدافزار به شکل ماهرانهای مخفی کاری و ارسال داده با کارایی بالا را با هم ترکیب میکنند.

منبع