به روزرسانی امنیتی مایکروسافت جهت رفع نقص امنیتی در ویندوز

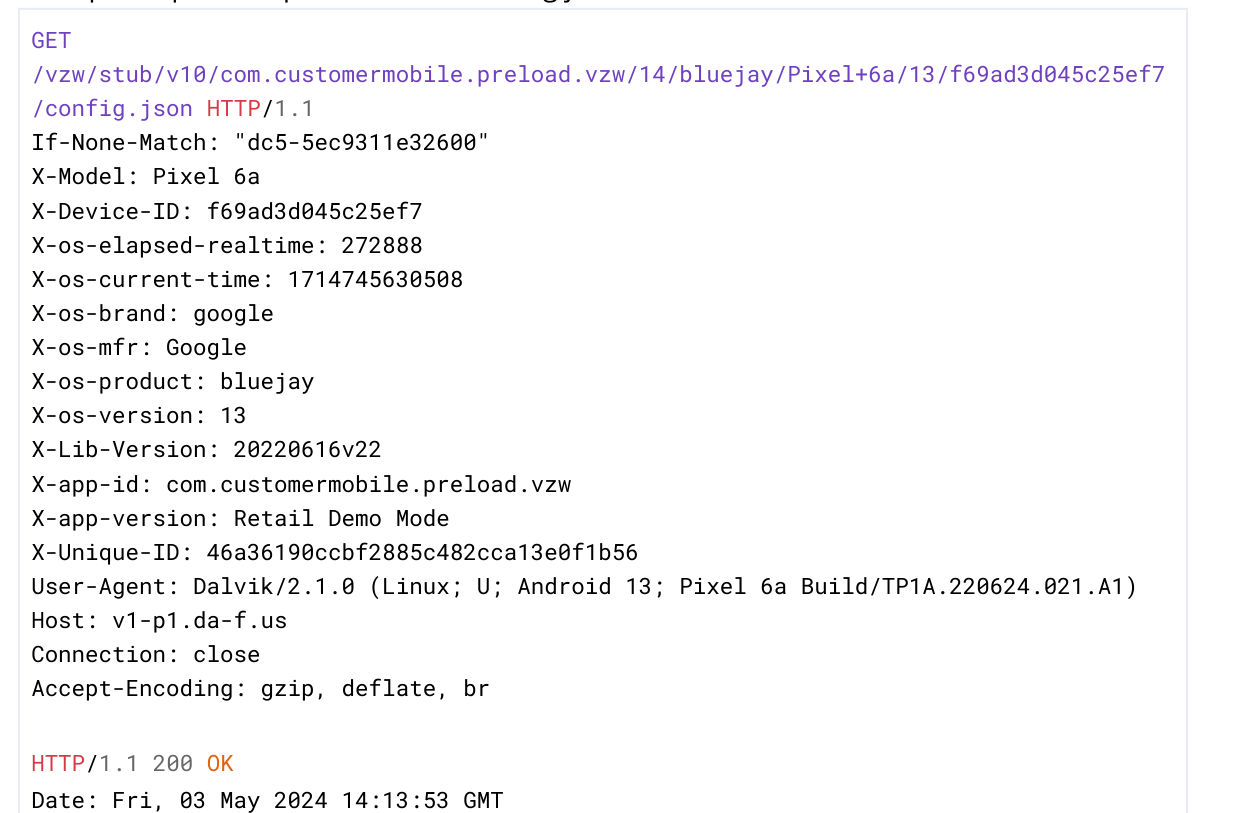

مایکروسافت مشکل شناختهشدهای که باعث میشد برخی دستگاههای ویندوزی پس از نصب بهروزرسانیهای امنیتی ماه گذشته از حالت بازیابی BitLocker راهاندازی شوند را برطرف کرده است. به گفتهی این شرکت، پس از نصب بهروزرسانی امنیتی ویندوز که در تاریخ 9 جولای 2024 منتشر شد، ممکن است هنگام راهاندازی دستگاه، صفحه بازیابی BitLocker مشاهده شود. کاربرانی که تحت تأثیر این نقص امنیتی قرار گرفتهاند، با صفحه بازیابی BitLocker مواجه میشوند و باید کلید بازیابی BitLocker را وارد کنند تا بتوانند درایو را باز کرده و سیستم را به طور عادی از حالت بازیابی راهاندازی کنند.

این اتفاق معمولاً پس از بهروزرسانی ویندوز رخ نمیدهد. کاربرانی که گزینه Device Encryption را را در تنظیمات در قسمت Privacy & Security -> Device encryption فعال کردهاند، بیشتر ممکن است هنگام راهاندازی سیستم خود با صفحه بازیابی BitLocker مواجه شوند.

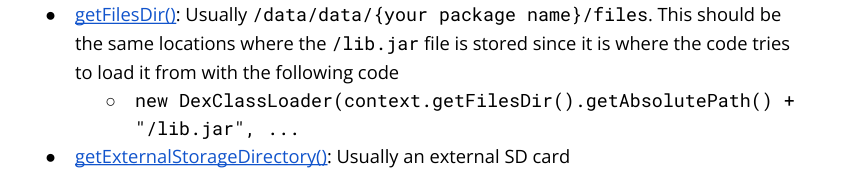

BitLocker یک ویژگی امنیتی ویندوز است که درایوهای حافظه را رمزگذاری میکند تا از سرقت یا افشای دادهها جلوگیری شود. کامپیوترهای ویندوزی معمولاً تنها پس از رویدادهایی مانند تغییرات سختافزاری یا بهروزرسانیهای TPM (ماژول پلتفرم قابل اعتماد) وارد حالت بازیابی BitLocker میشوند تا به درایوهای محافظتشده دسترسی پیدا کنند.

TPM یک تراشه امنیتی است که در مادربوردهای کامپیوترها نصب میشود یا به صورت افزونه (ماژول) قابل نصب است. این تراشه برای اجرای عملیات رمزنگاری مانند ایجاد، ذخیرهسازی و مدیریت کلیدهای رمزنگاری استفاده میشود و به افزایش امنیت سیستمها کمک میکند.

کاربران میتوانند با وارد شدن به پورتال صفحه بازیابی BitLocker با استفاده از حساب کاربری مایکروسافت خود، BitLocker را بازیابی کنند.

در آگوست 2022، دستگاههای ویندوزی تحت تأثیر مشکلات مشابهی قرار گرفتند و پس از بهروزرسانی امنیتی KB5012170 برای Secure Boot DBX با خطاهای 0x800f0922 مواجه شدند که باعث شد برخی دستگاهها در صفحه بازیابی BitLocker راهاندازی شوند.

نسخههای آسیبپذیر

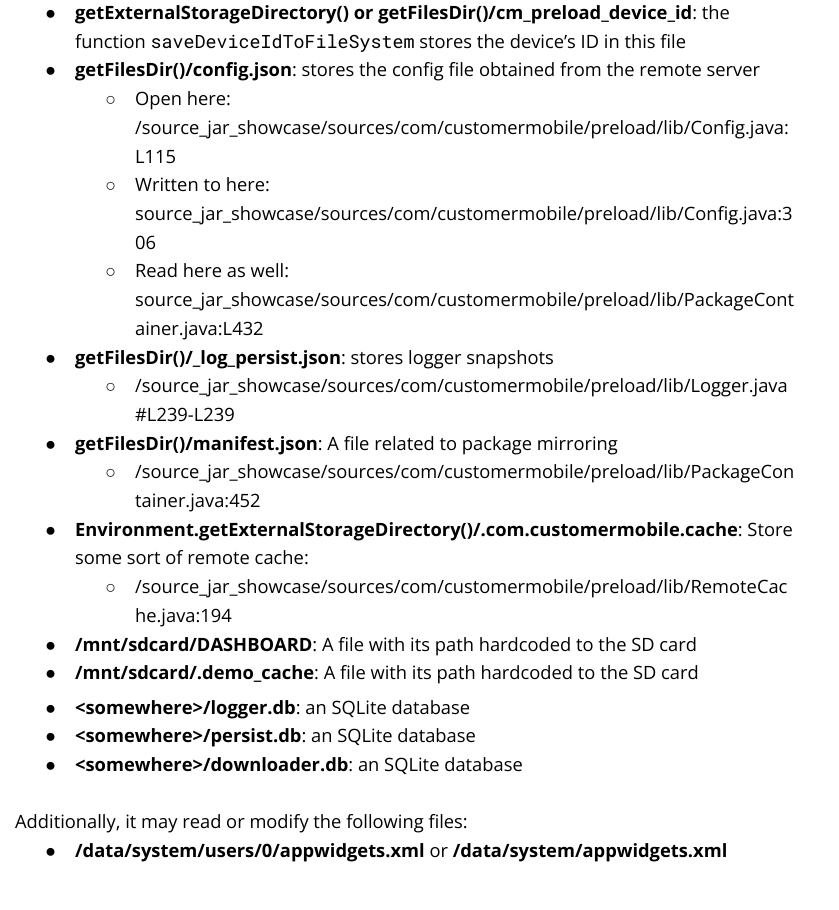

این مشکل، چندین پلتفرم ویندوزی، شامل سرور و کلاینت را تحت تأثیر قرار داده است:

• کلاینت: Windows 11 version 23H2، Windows 11 version 22H2، Windows 11 version 21H2، Windows 10 version 22H2، Windows 10 version 21H2.

• سرور: Windows Server 2022، Windows Server 2019، Windows Server 2016، Windows Server 2012، Windows Server 2012 R2، Windows Server 2008، Windows Server 2008 R2.

توصیههای امنیتی

مایکروسافت نصب آخرین بهروزرسانی ویندوز را توصیه کرده است زیرا شامل وصلههای امنیتی و رفع نواقص مهمی، از جمله این نقص میباشد.

منبع خبر:

https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-issue-that-sent-pcs-into-bitlocker-…

- بیشتر بخوانید...

- 184