محققان حوزه امنیت موبایل یک پکیج اندرویدی به نام Showcase.apk کشف کردهاند که دارای دسترسیهای سیستمی بسیار زیاد است و امکان اجرای کد از راه دور و نصب پکیج را برای مهاجم فراهم میآورد. این برنامه بر روی درصد بزرگی از گوشیهای Pixel که پس از سپتامبر 2017 به فروش رفتهاند به طور پیشفرض نصب شده است. اپلیکیشن مذکور یک فایل پیکربندی را از طریق یک پروتکل غیر امن دانلود کرده که میتواند جهت اجرای کد مورد بهرهبرداری قرار گیرد.

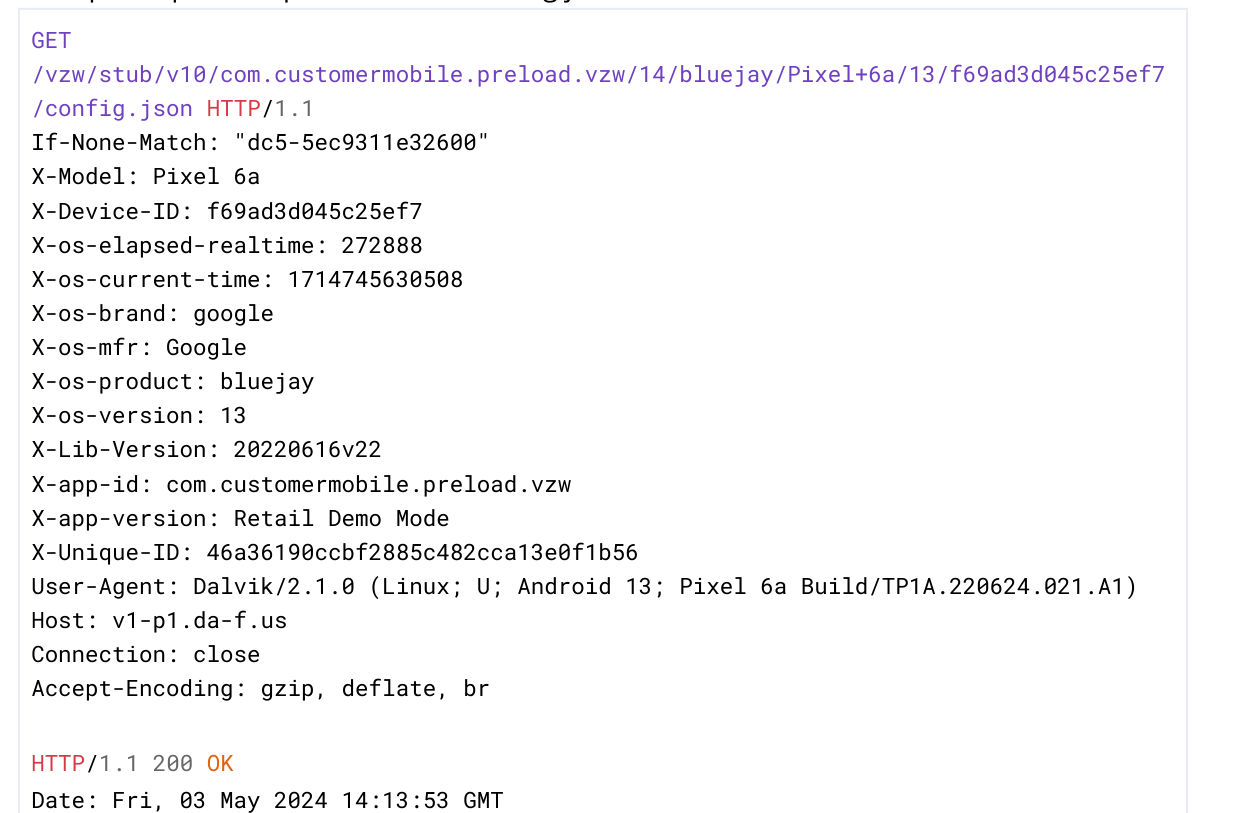

نمونه درخواستی که در صورت فعال بودن این برنامه، ارسال میشود.

این اپلیکیشن فایل پیکربندی را از یک سرور AWS از طریق پروتکل HTTP دانلود میکند و میتواند دستگاه را آسیبپذیر کند. وجود این برنامه میلیونها دستگاه اندرویدی را در معرض حمله MITM قرار میدهد و مهاجمان میتوانند کدهای مخرب خود را جهت نصب جاسوسافزار به آن تزریق نمایند. حذف این برنامه توسط کاربر عادی ممکن نیست و هنوز شرکت گوگل وصلهای برای این نقص امنیتی منتشر نکرده است. خوشبختانه این برنامه به طور پیشفرض فعال نیست اما ممکن است از روشهایی برای فعالسازی آن استفاده شود که این روشها برای حفظ امنیت کاربران هنوز عمومی نشدهاند. این برنامه توسط شرکتی به نام Smith Micro ساخته شده است که دستگاه را در حالت demo قرار میدهد. در این حالت بسیاری از دسترسیهای سطح بالا و غیر ضروری برای برنامه فعال میشوند. مهاجم با منابع کافی میتواند اقدام به نصب Backdoor در بسیاری از گوشیهای پیکسل در سطح جهان نماید.

توصیههای امنیتی

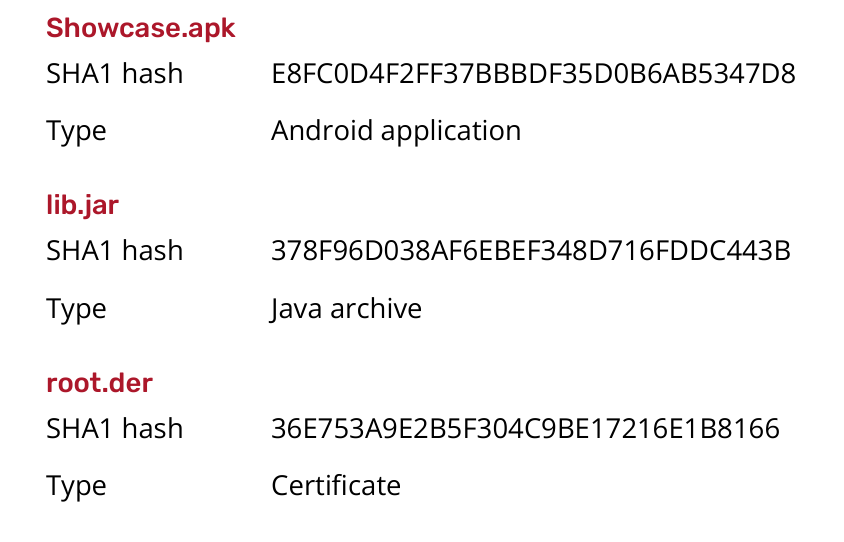

گوگل در ارائه وصله امنیتی برای این نقص تاخیر داشته است. لذا فعلاً از طریق زیر میتوانید نصب بودن یا نبودن این پکیج را بر روی دستگاه خود را بررسی نمایید:

کدهای هش مربوط به برنامه

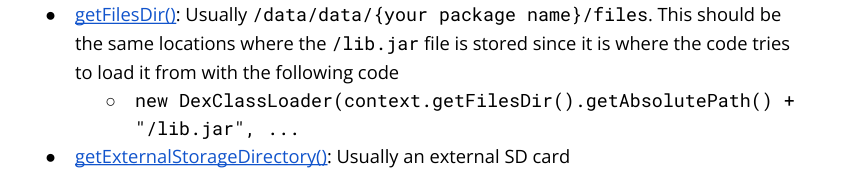

این برنامه فایلهای زیادی را پس از اجرا بر روی حافظه ذخیره میکند:

پوشههای محل ذخیره فایل

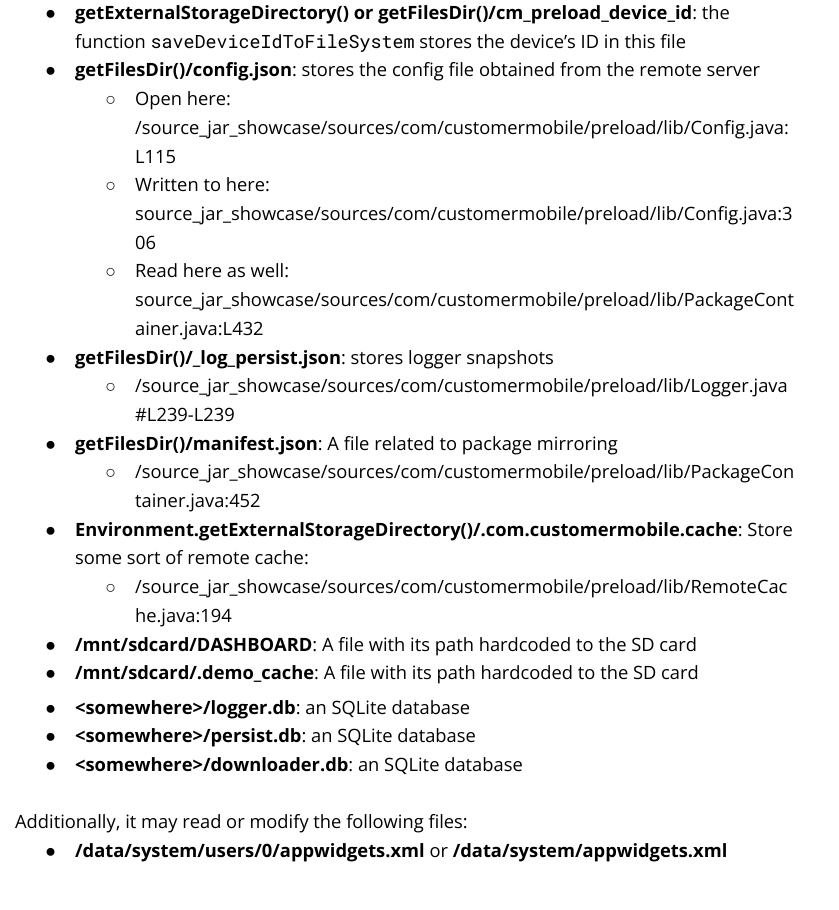

همچنین فایلهایی که این برنامه ایجاد میکند و یا بر روی آنها مینویسد در شکل زیر قابل مشاهده است:

محلهای ذخیره فایل

منابع خبر:

[1]https://iverify.io/blog/iverify-discovers-android-vulnerability-impacting-millions-of-pixel-devices…

[2]https://www.wired.com/story/google-android-pixel-showcase-vulnerability/

[3]https://cybersecuritynews.com/android-vulnerability-pixel-devices-worldwide/

- 95