| راهنمای امن سازی SSL/TLS پروتکل SSL(Secure Sockets Layer) و پروتکل TLS(Transport Layer Security) دو پروتکل برای ارسال و دریافت ایمن دادهها میان دو سیستم میباشند. |

| امنسازی Docker Containerها در عصر فناوری اطلاعات، Docker به یکی از ابزارهای مهم و پرکاربرد در توسعه و عملیات سازمانها تبدیل شده است. با توجه به مزایای فراوان این فناوری، استفاده از کانتینرهای Docker بهسرعت در حال گسترش است. با این حال، همانطور که هر فناوری جدید مزایایی دارد، خطرات و تهدیدهای امنیتی جدیدی نیز به همراه دارد. امنیت کانتینرهای Docker موضوعی است که نباید نادیده گرفته شود؛ چراکه یک پیکربندی نادرست میتواند به آسیبهای جدی در زیرساختها و حتی کل سازمان منجر شود. |

| راهنمای امنسازی پاورشل در سیستمعامل ویندوز امنسازی پاورشل در سیستمعامل ویندوز از اهمیت بالایی برخوردار است؛ زیرا پاورشل علاوه بر آن که ابزاری برای نوشتن اسکریپتهای مختلف است، یک شِل خط فرمان هم میباشد. این ابزار، دسترسی نامحدود به منابع سیستمعامل ویندوز را فراهم کرده و میتواند برنامههایی نظیر Exchange را خودکار کند. از این رو مهاجمان از پاورشل در حملات خود بهصورت گسترده بهرهبرداری میکنند. |

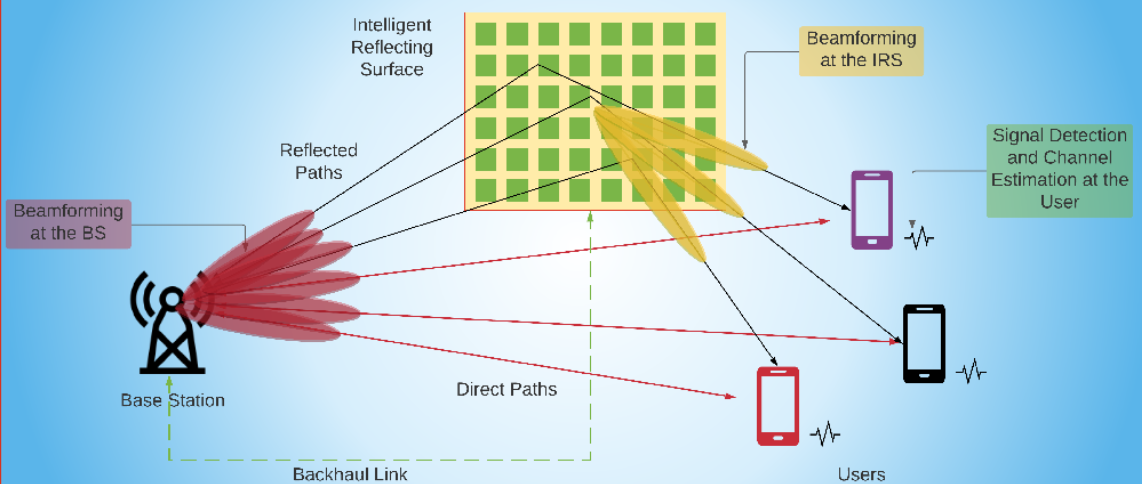

طراحی آنتن جهت ارتقاء سطح امنیت در مخابرات بیسیم 1- چکیده |

| معرفی تروجانهای سختافزاری، چالشها و روشهای مقابله صنعت ساخت تراشه های دیجیتال در دهه های اخیر به صورت چشمگیری توسعه یافته است و عملکرد بسیاری از سیستم های مدرن وابسته به تراشه هایی است که در قلب سیستم های پردازشی آنها قرار دارند. از دیدگاه امنیت، حملات برمبنای سخت افزار می تواند منجر به نشت اطلاعات در سیستمهای با درجه امنیت بالا و یا شکست در واحدهای کنترلی مربوط به سیستم های بسیار حساس شوند. مشهورترین نوع حملات برمبنای سخت افزار، تروجان های سخت افزاری می باشند. تروجانهای سختافزاری شامل تغییرات مخرب در عملکرد مورد انتظار مدارهای سختافزاری میباشد. |

| راهنمای آزمون نفوذپذیری برنامههای کاربردی ویندوز هنگامی که بحث بررسی امنیتی و آزمون نفوذ مطرح میگردد، معمولا بلافاصله ذهن متخصصان امنیتی متوجه برنامههای تحتوب، برنامههای همراه و یا نهایتا ویروسها و بدافزارها میشود. در حالی که برنامههایی نیز از دیرباز وجود داشتهاند که در هیچکدام از این دستهها قرار نمیگیرند. این برنامهها با نصبشدن بر روی سیستمعامل کاربران و در مواردی حتی بدون هیچگونه نیازی به برقراری ارتباط با دیگر سیستمها، میتوانند قابلیتهای مورد نیاز کاربر را فراهم نمایند. |

| کلاهبرداری الکترونیکی جدید در وبسایتهای WordPress با سوءاستفاده از افزونهی WooCommerce حملات کلاهبرداری تجارت الکترونیک به یک مشکل اساسی در سه سال گذشته تبدیل شده است و شرکتهای تجاری بزرگی که از بستر Magento استفاده میکنند توسط یک بدافزار به نام Magecart که مبالغ هنگفتی را از آن خود کرده است، آسیب دیدهاند. |

| حمله مهندسی اجتماعی روی نرمافزار Webex سیسکو اخیرا یک کمپین فیشینگ یا مهندسی اجتماعی مشاهده شده است که قربانیان را با یک توصیه امنیتی سیسکو درباره یک آسیب پذیری بحرانی، فریب می دهد. این کمپین، قربانیان را ترغیب می کند تا اقدام به بروزرسانی نرم افزار نمایند تا از این طریق بتواند اعتبارات کاربران در بستر کنفرانس وب Webex سیسکو را برباید. محققان به کاربران هشدار داده اند، مراقب برنامه های جعلی نفرانس آنلاین و همکاری مجازی باشند تا مورد سوءاستفاده مهاجمان قرار نگیرند. به طور کلی، مهاجمان با ایمیل های فریبنده مهندسی اجتماعی، با وعده های مربوط به اطلاعات درمانی و... |

| بررسی هفت آسیبپذیری روز صفرم در مرورگر Safari |

| هکرها روی SQL Serverهای مایکروسافت Backdoorهای مخفی نصب میکنند محققان امنیتی از یک کمپین مخرب که از ماه مارس 2018 سیستمهای ویندوزی اجراکنندۀ SQL Server را هدف قرار میدهند، پرده برداشتند. این کمپین اقدام به نصب انواع بدافزار شامل ابزارهای کنترل از راه دور چند کارکردی (RATها)، ماینرها و بکدور روی سرورهای SQL میکردند. این کمپین با توجه به استخراج رمز Vollar و شیوۀ کار تهاجمی خود به نام«Vollgar» نامگذاری شده است. به گفتۀ محققان امنیتی در آزمایشگاه Guardicore مهاجمان از brute force پسوردها برای نفوذ به سرورهای Microsoft SQLی که اعتبارنامه آنها در سطح اینترنت منتشر شده است، استفاده میکنند. |