چند نقص امنیتی مهم در اجرایOpen Authorization (OAuth) سرویسهای آنلاین محبوب مانند Grammarly، Vidio و Bukalapak، کشف شده است که به مهاجم اجازه خواهد داد به توکنهای دسترسی، دست یابند و اطلاعات حسابهای کاربری را به سرقت برد. این نقصها در بازه زمانی فوریه و آوریل 2023 برطرف شده است.

OAuth یک الگوی احراز هویت پیچیده اما امن میباشد. این استاندارد معمولاً به عنوان مکانیزمی جهت دسترسی بین برنامهها استفاده میشود و به وبسایتها یا برنامهها اجازه میدهد بدون داشتن رمز عبور، به اطلاعات کاربران در سایر وبسایتها مانند فیسبوک دسترسی داشته باشند. زمانی که OAuth برای ارائه احراز هویت سرویس استفاده میشود، هرگونه نقض امنیتی در آن میتواند منجر به سرقت هویت، کلاهبرداری مالی و دسترسی به اطلاعات شخصی مختلف از جمله شماره کارت اعتباری، پیامهای خصوصی، سوابق سلامت و موارد دیگر، بشود.

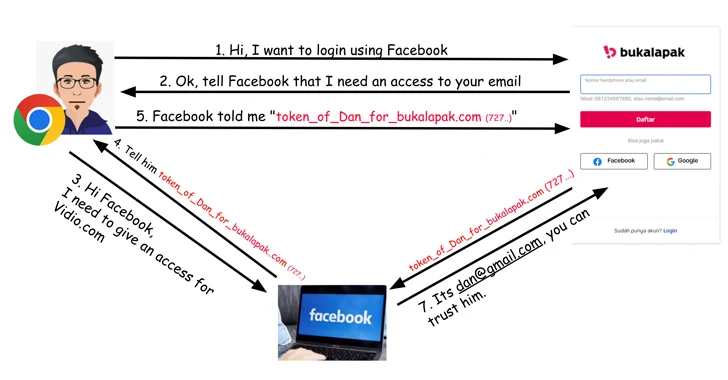

شکل 1) مکانیزم احراز هویت به کمک توکن OAuth

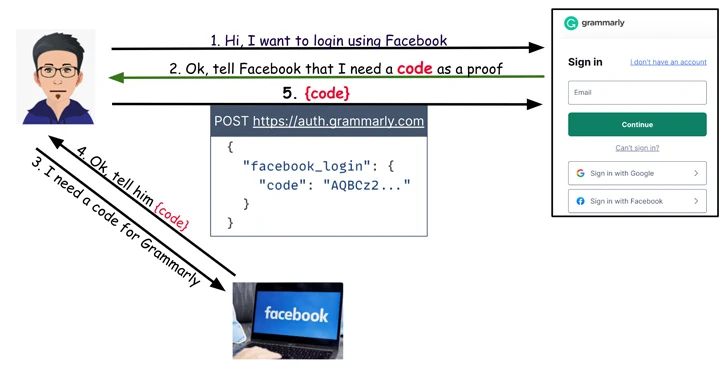

شکل 2) پیادهسازی اشتباه و ناقص مکانیزم تایید توکن OAuth و امکان بهرهبرداری از آن

نقص امنیتی شناساییشده در Vidio ناشی از عدم تأیید توکن است، به این معنی که مهاجم میتواند از یک توکن دسترسی تولید شده در برنامه دیگر استفاده کند. در یک سناریوی حمله احتمالی، مهاجم میتواند یک وبسایت مخرب را ایجاد کند که یک گزینه ورود به سیستم را از طریق فیسبوک و به منظور جمعآوری توکنهای دسترسی و متعاقباً استفاده از آنها علیه Vidio.com (که دارای شناسه برنامه 92356 است) ارائه میدهد، در نتیجه امکان تصاحب کامل حساب نیز فراهم میآید.

شرکت امنیتی API اعلام کرده که مشکل مشابهی را در تأیید توکن Bukalapak.com از طریق ورود به فیسبوک کشف کرده است که میتواند منجر به دسترسی غیرمجاز به حساب کاربران شود.

در Grammarly، مشخص شد که وقتی کاربران سعی میکنند با استفاده از گزینه "Sign in with Facebook" به حساب کاربری خود وارد شوند، یک درخواست HTTP POST به auth.grammarly.com ارسال میشود تا با استفاده از یک کد مخفی احراز هویت آنها را تأیید کند. هرچند Grammarly مانند Vidio و Bukalapak مستعد حمله استفاده مجدد توکن نیست، با این وجود در برابر نوع دیگری از حملات، آسیبپذیر است که در آن درخواست POST را میتوان تغییر داد تا کد مخفی را با یک توکن دسترسی به دست آمده از وب سایت مخرب فوق الذکر جهت دسترسی به حساب کاربری جایگزین کند.

محصولات تحت تأثیر

کلیه وبسایتها و محصولاتی که از مکانیزم ورود OAuth استفاده میکنند، در صورت عدم پیادهسازی و یا پیادهسازی اشتباه مکانیزم تایید توکن، در معرض مخاطرات و جعل احراز هویت و سرقت اطلاعات کاربران هستند. مکانیزم OAuth مورد استفاده بسیاری از شرکتهای بزرگ حوزه IT/ICT، نظیر مایکروسافت، می-باشد و وبسایتهای زیادی در حال حاضر از این سرویس جهت احراز هویت کاربران خود استفاده میکنند.

همچنین باتوجه به محبوبیت و کاربرد زیاد ابزار Grammarly در ایران (به صورت افزونه به MS Word اضافه میشود و برای کنترل اشتباهات نگارشی در متون انگلیسی بکار گرفته میشود)، لازم است تا کاربران توصیههای امنیتی را جدی بگیرند.

توصیههای امنیتی

لازم است تا کدهای احراز هویت کلیه وبسایتها و ابزارهای سختافزاری و نرمافزاری کاربر OAuth از منظر مکانیزم تایید توکن مورد بازبینی جدی امنیتی قرار بگیرد و در صورت نیاز دستورالعملهای امنیتی لازم جهت جلوگیری از وقوع رخدادهای مشابه، در دستور کار قرار گیرند.

منابع خبر:

[1] https://thehackernews.com/2023/10/critical-oauth-flaws-uncovered-in.html

[2] https://learn.microsoft.com/en-us/connectors/custom-connectors/troubleshoot

- 93