بهرهبرداری مهاجمان Kinsing از آسیبپذیری جدید لینوکس

محققین امنیتی شرکت Aqua مهاجمان جدیدی در ارتباط با Kinsing شناسایی کردهاند که از آسیبپذیری جدید لینوکس با نام Looney Tunables بهرهبرداری کرده و و با افزایش سطح دسترسی خود، فضاهای ابری را مورد حمله قرار میدهند. دامنه این حملات روز به روز گسترش یافته و ممکن است در آینده نزدیک حملات مختلف و متنوعتری از این گروه مشاهده شود.

این شرکت در گزارش جدید که ارائه داده است بیان کرد که: «به طرز جالبی، مهاجمان با استخراج اعتبار از ارائهدهندگان خدمات ابری (CSP)، دامنه حملات خود را در این فضای گسترش میدهند.» بهرهبرداری فعال از Looney Tunables (CVE-2023-4911) به مهاجمان اجازه میدهد تا امتیاز و سطح دسترسی root را در سیستمهای مبتنیبر لینوکس بدست آورند. این مهاجمان سابقهای طولانی در بخش حملات و بهرهبرداری از نقصهای امنیتی افشا شده دارند و اخیراً از یک آسیبپذیری با شدت بالا (CVE-2023-32315) در Openfire جهت دستیابی و اجرای کد بصورت راهدور استفاده کردهاند.

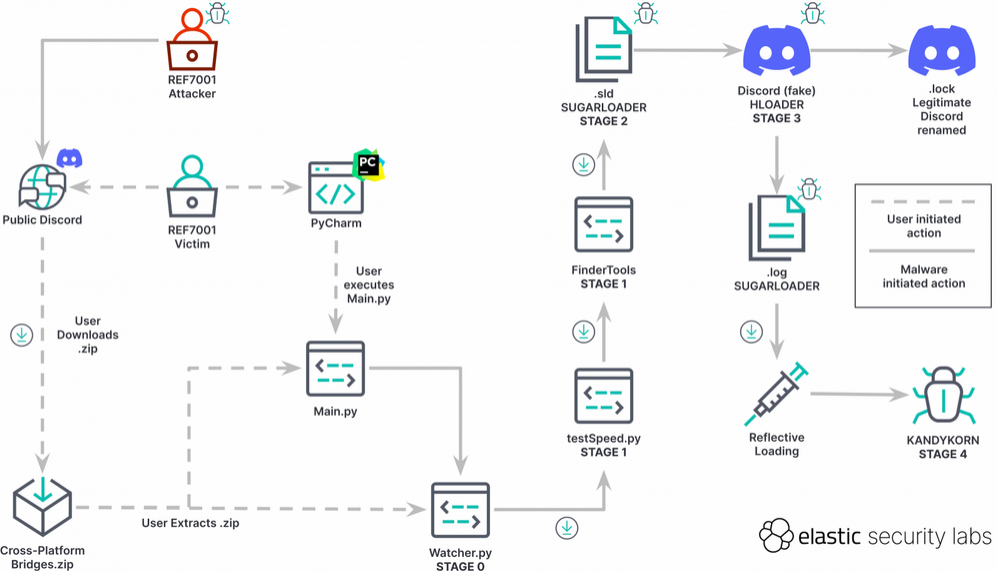

آخرین مجموعه حملات شناسایی شده نیز مستلزم بهرهبرداری از یک نقص بحرانی است که منجر به اجرای کد از راهدور در PHPUnit (CVE-2017-9841) شده و از سال 2021 توسط گروه Cryptojacking برای دستیابی و دریافت دسترسی اولیه استفاده میشود. این امر با بررسی دستی محیط قربانی برای Looney Tunables با استفاده از یک بهرهبرداری مبتنیبر پایتون که توسط محققی با نام مستعار bl4stry در توئیتر منتشر شده است، دنبال میشود. Kinsing یک فایل PHP را دانلود و اجرا میکند، در ابتدا، این بهرهبرداری پنهان میشود اما پس از مدتی خود را نشان داده و کدهای جاوااسکریپت را اجرا و فعالیتهای قابل بهره-برداری که در آن تعبیه شده است را اجرا میکند. کدهای جاوااسکریپت یک Web Sell است که دسترسی Backdor را به سرور فراهم میکند و به مهاجمان اجازه میدهد تا عملیات مدیریت فایل، اجرای فرمان و جمعآوری اطلاعات بیشتر در مورد سروری که روی آن کار میکند را داشته باشند. با توجه به اطلاعات مشاهده شده به نظر میرسد که هدف نهایی این حمله استخراج اعتبارنامههای مربوط به ارائهدهندگان خدمات ابری برای حملات بعدی است که یک تغییر تاکتیک قابل توجه از الگوی استقرار بدافزار Kinsing و راهاندازی ماینر ارزی است. همچنین بررسیها نشان میدهد که نمونه بدست آمده از آخرین تحلیل، اولین نمونه از Kinsing است که به دنبال جمعآوری چنین اطلاعاتی است و این پیشرفت حاکی از گسترش دامنه عملیات آنها بوده و نشان میدهد که عملیات Kinsing ممکن است در آینده نزدیک متنوع و تشدید شود و در نتیجه تهدید برای محیطهای ابری ایجاد کند.

توصیههای امنیتی

بررسیهای صورت گرفته نشان میدهد که مهاجمان از آسیبپذیریهای کشف شده در سیستمعامل لینوکس بهرهبرداری میکنند و در آینده احتمال دارد دامنه حملات گسترش یابد، لذا توصیه میشود که وصلههای امنیتی ارائه شده نصف شود و هرچه زودتر این سیستمعامل به نسخه جدید آن ارتقاء یابد.

منابع خبر:

[1] https://thehackernews.com/2023/11/kinsing-actors-exploit-linux-flaw-to.html