Citrix به کاربرانش هشدار داده است که فوراً نسبت به نصب بهروزرسانی منتشر شده برای همه دستگاههای NetScaler (ADC و Gateway) اقدام نمایند. این وصله، برای رفع آسیبپذیری CVE-2023-4966 منتشر شده است. آسیبپذیری مذکور با شدت 9.4 امکان بهرهبرداری از راه دور را به مهاجمان احراز هویت نشده خواهد داد. مهاجم برای بهرهبرداری به کمک این آسیبپذیری نیازی به تعامل کاربران نخواهد داشت، در حالی که Citrix هیچ شواهدی مبنی بر بهرهبرداری از این آسیبپذیری در اختیار نداشت، اما Mandiant از بهرهبرداری گسترده از این مشکل امنیتی خبر داد. به گفته این شرکت امنیت سایبری، مهاجمان از اواخر آگوست به عنوان یک آسیبپذیری zero-day به منظور سرقت اطلاعات احراز هویت حسابهای کاربری استفاده میکرده است. همچنین مواردی مشاهده شده است که از CVE-2023-4966 جهت نفوذ به زیرساختهای نهادهای دولتی و شرکتهای IT بهرهبرداری شده است. بدین ترتیب Citrix در بیانیه جدیدی به مدیران هشدار داد: «ما اکنون گزارشهایی از حوادثی در اختیار داریم که مربوط به سرقت sessionهای مختلف است. همچنین گزارشهای معتبری از حملات هدفمندی که از این آسیبپذیری بهرهبرداری میکنند دریافت کردهایم».

محصولات تحت تأثیر

Citrix در 23 اکتبر جزئیات بهرهبرداری را منتشر کرد. توصیه آنها نشان میدهد که آسیبپذیری با شناسه CVE-2023-4966 بر نسخههای زیر تأثیر میگذارد:

* NetScaler ADC and NetScaler Gateway 14.1 before 14.1-8.50

* NetScaler ADC and NetScaler Gateway 13.1 before 13.1-49.15

* NetScaler ADC and NetScaler Gateway 13.0 before 13.0-92.19

* NetScaler ADC 13.1-FIPS before 13.1-37.164

* NetScaler ADC 12.1-FIPS before 12.1-55.300

* NetScaler ADC 12.1-NDcPP before 12.1-55.300

برای اینکه دستگاه قابل بهرهبرداری باشد، باید به عنوان یک Gateway (سرور مجازی VPN، ICA Proxy، CVPN، RDP Proxy) یا AAAvirtualserver (که یک پیکربندی بسیار رایج است) پیکربندی شود. Citrix نشان داده است که مشتریانی که از خدمات ابری مدیریت شده توسط Citrix یا احراز هویت تطبیقی مدیریت شده توسط Citrix استفاده میکنند، نیازی به انجام هیچ اقدامی ندارند.

توصیه امنیتی

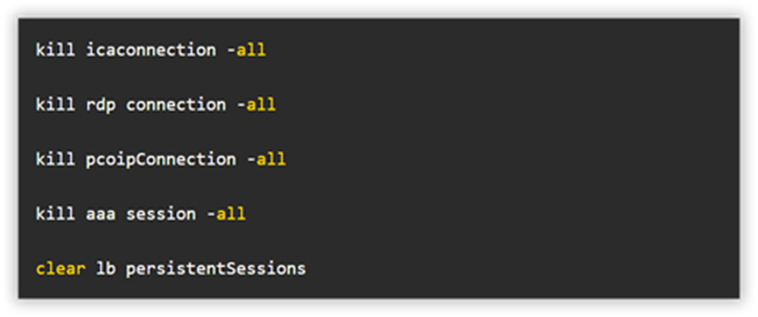

Citrix توصیه کرده است در صورتی که از NetScaler ADC به عنوان Gateway یا سرور مجازی AAA استفاده میکنید، در اسرع وقت بهروزرسانیها را نصب نمایید. همچنین بهتر است تمامی sessionهای فعال را با استفاده از دستورات زیر حذف نمایید:

جهت جلوگیری از افشایاطلاعات حساس در NetScaler ADC و NetScaler Gateway، میتوانید اقدات امنیتی زیر را اعمال کنید:

1- بهروزرسانی: اطمینان حاصل کنید که نرمافزار و سیستمعامل دستگاههای NetScaler ADC و Gateway بهروزرسانی شده باشند. این امر شامل اعمال تمامی بستههای امنیتی و بهروزرسانیهای ارائه شده توسط Citrix میشود.

2- پیکربندی امن: از تنظیمات امنیتی مناسب برای دستگاههای NetScaler استفاده کنید. مطمئن شوید که تنظیمات دسترسی، رمزنگاری، فایروال و سایر تنظیمات مربوطه به درستی پیکربندی شدهاند.

3- رصد و ضبط وقایع: اطلاعات بیشتر درباره فعالیتها و رویدادهای سیستم را به منظور تشخیص هرگونه نقصها یا تهدیدهای امنیتی ثبت کنید. استفاده از ویژگیهای رصد و ضبط وقایع در NetScaler میتواند کمک کند تا فعالیتهای ناشناس و غیرمجاز شناسایی شوند.

4- محدود کردن دسترسیها: تنظیم فیلترهای دسترسی مناسب برای محدود کردن دسترسی به سرویسها و منابع حساس در NetScaler ADC و Gateway. این امر شامل محدود کردن دسترسی به پورتها، آدرسهای IP و دستورات مشخص میشود.

5- آموزش و آگاهی: کارمندان و مدیران دستگاههای NetScaler را آموزش دهید و آگاهی آنها را در خصوص روشهای امنیتی و اقدامات پیشگیرانه بالا ببرید. همچنین، از روشهای مدیریت و نظارت مناسب بر کاربران و دستگاهها استفاده کنید.

منابع و مراجع:

[1]https://www.rapid7.com/blog/post/2023/10/25/etr-cve-2023-4966-exploitation-of-citrix-netscaler-info…

[2]https://www.linkedin.com/posts/rayasamaneh_%D8%B1%D8%A7%DB%8C%D8%A7%D8%B3%D8%A7%D9%85%D8%A7%D9%86%D…

- 62