انتشار بهروزرسانی امنیتی برای ویندوز 10

مقدمه

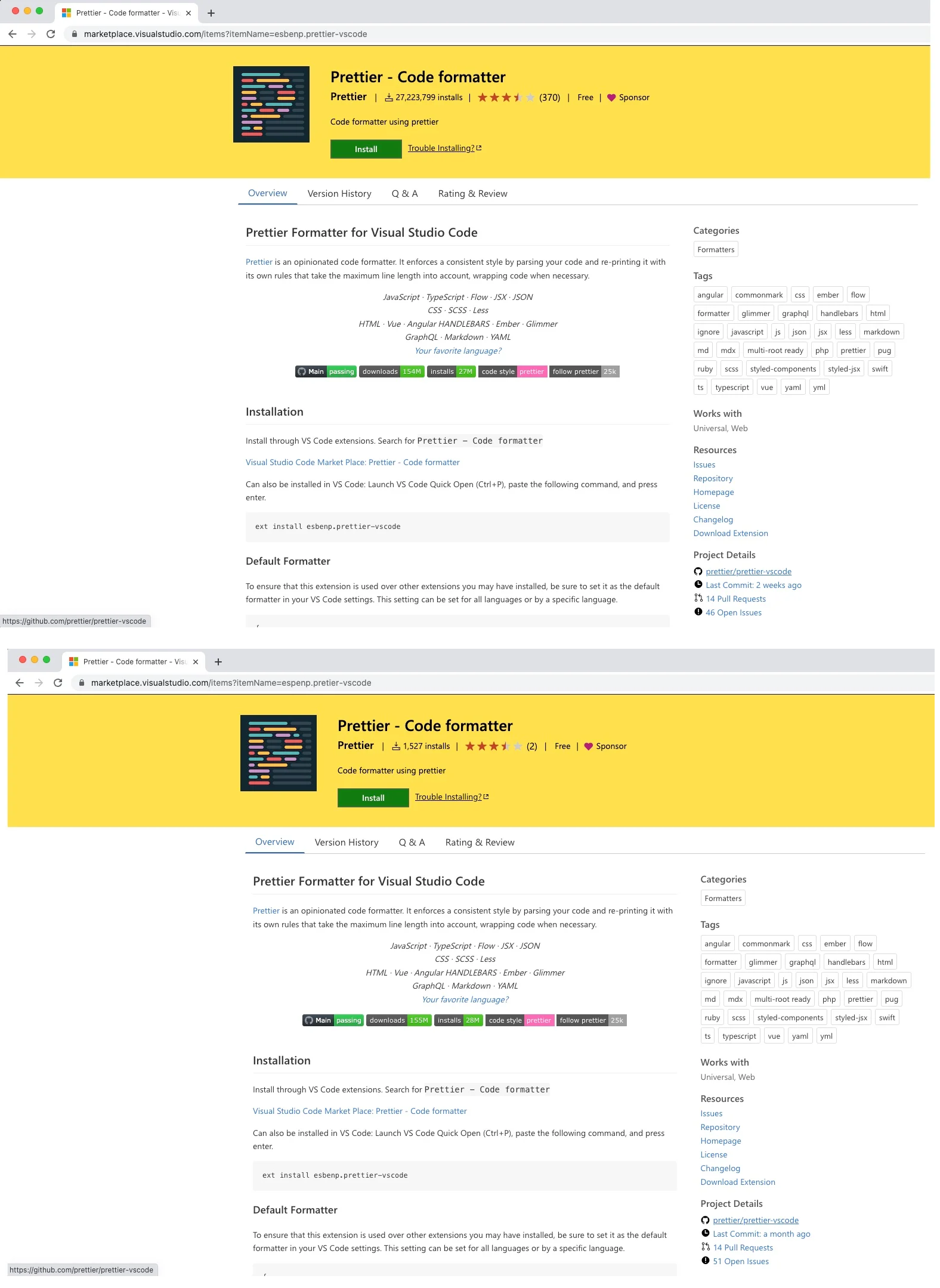

شرکت مایکروسافت در "Patch Tuesday"، یک بهروزرسانی امنیتی جهت رفع آسیبپذیریهای امنیتی و باگهای شناخته شده منتشر کرد.

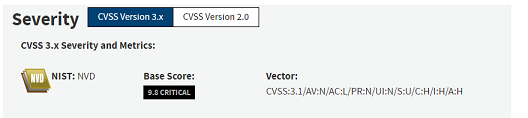

جزئیات آسیبپذیری

این بهروزرسانی ویندوز 10 اجباری میباشد و به طور خودکار توسط امکان Windows Update بر روی سیستم کاربر نصب می شود و به رفع مشکلاتی میپردازد که بر Local Session Manager (LSM) تأثیر میگذارند. این نقص امنیتی ممکن است به کاربرانی که امتیاز دسترسی ادمین ندارند اجازه دهد تا اقداماتی را انجام دهند که فقط ادمین اجازه دسترسی به آنها را دارد. نقص امنیتی دیگری که در ویندوز 10 رفع شده است مربوط به برنامههایی میباشد که از Microsoft Open Database Connectivity (ODBC) SQL Server Driver (sqlsrv32.dll) جهت اتصال به پایگاه داده استفاده میکنند و باعث از کار افتادن اتصالات میشوند؛. همچنین با اعمال این بهروزرسانی، مسئهای که منجر به از کار افتادن صفحه آبی 0xc000021a هنگام بوت کردن برخی از دستگاههای ویندوز میشود نیز برطرف شده است.

محصولات تحت تأثیر

کاربرانی که از ویندوز 10 استفاده میکنند، تحت تاثیر این آسیبپذیری قرار دارند:

• Windows 10 version 1507 — KB5022297 (OS Build 10240.19685)

• Windows 10 version 1607 — KB5022289 (OS Build 14393.5648)

• Windows 10 version 1703 — EOS

• Windows 10 version 1709 — EOS

• Windows 10 version 1803 — EOS

• Windows 10 version 1809 — KB5022286 (OS Build 17763.3887)

• Windows 10 version 1903 — EOS

• Windows 10 version 1909 — EOS

• Windows 10 version 2004 — EOS

• Windows 10 version 20H2, 21H1, 21H2, and 22H2 — KB5022282 (OS Builds 19042.2486, 19044.2486, and 19045.2486)

شایان ذکر است که این بهروزرسانی مربوط به نسخههای 22H2، 21H2، 21H1 و 1809 ویندوز 10 KB5022282 و KB5022286 10 میباشد و برای ویندوز 1909 10 یا ویندوز 2004 10 در دسترس نیست.

توصیههای امنیتی

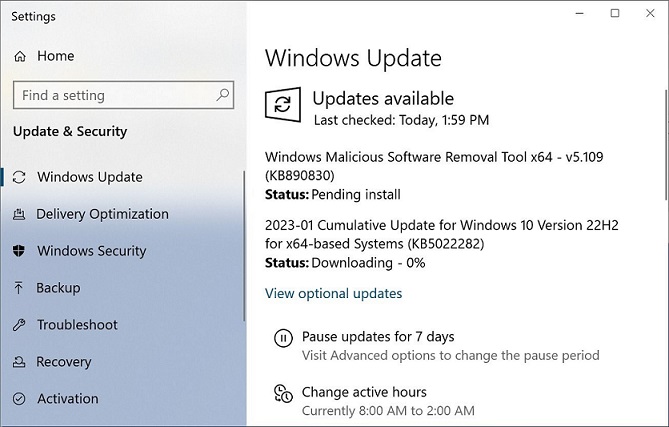

کاربر با رفتن به مسیر زیر در ویندوز 10، میتواند نسبت به اعمال بهروزرسانی منتشر شده توسط شرکت مایکروسافت اقدام کند:

Settings > Windows Update > Check for Updates

- بیشتر بخوانید...

- 262