مقدمه

چند آسیبپذیری در رابط مدیریت مبتنی بر وب روترهای Small Business RV016, RV042, RV042G, and RV082 سیسکو گزارش شده است.

جزئیات آسیبپذیری

این آسیبپذیریها با شناسههای CVE-2023-20025 و CVE-2023-20026 ردیابی میشوند. به دنبال آسیبپذیریهای مذکور، مهاجمان میتوانند از راه دور احراز هویت را دور بزنند یا دستورات دلخواه را بر روی سیستمعامل دستگاه آسیبدیده اجرا کند.

این آسیبپذیریها به یکدیگر وابسته نیستند و بهرهبرداری از یکی ملزم به بهرهبرداری از آسیبپذیری دیگر نیست. علاوه بر این، نسخه نرمافزاری که تحت تأثیر یکی از آسیبپذیریها قرار میگیرد، ممکن است تحت تأثیرآسیبپذیری دیگر قرار نگیرد.

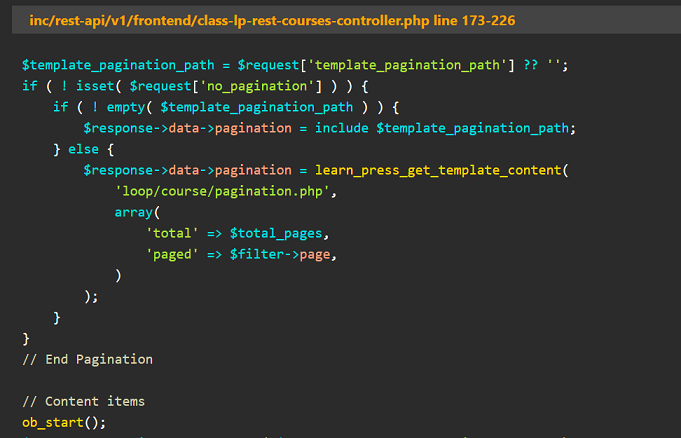

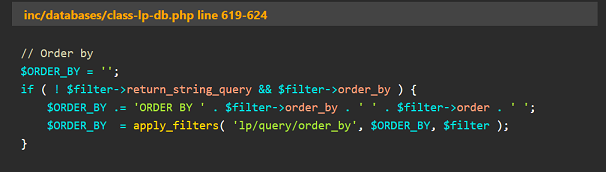

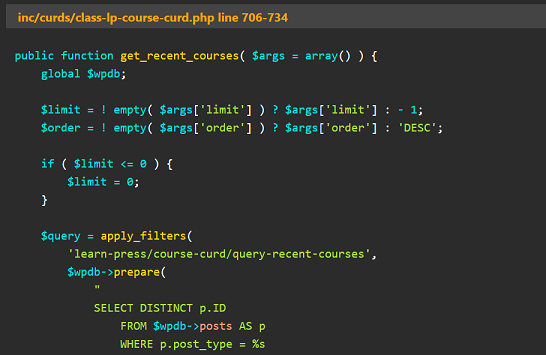

این آسیبپذیریها به دلیل اعتبارسنجی نامناسب ورودی کاربر در بستههای HTTP ورودی است. یک مهاجم میتواند با ارسال یک درخواست HTTP ساختگی به رابط مدیریت مبتنی بر وب، از این آسیبپذیریها بهرهبرداری کند.

آسیبپذیری با شناسه CVE-2023-20025، شدت بحرانی و Base Score 9.0:

یک آسیبپذیری در رابط مدیریت مبتنی بر وب روترهای Small Business RV016, RV042, RV042G, RV082 میتواند به یک مهاجم از راه دور احراز هویت نشده اجازه دهد تا احراز هویت را در دستگاه آسیبدیده دور بزند.

یک اکسپلویت موفق میتواند به مهاجم اجازه دهد تا احراز هویت را دور بزند و به سیستمعامل اصلی دسترسی پیدا کند.

آسیبپذیری با شناسه CVE-2023-20026، شدت متوسط و Base Score 6.5:

یک آسیبپذیری در رابط مدیریت مبتنی بر وب روترهای Cisco Small Business RV016، RV042، RV042G و RV082 می تواند به مهاجم احراز هویت شده و از راه دور اجازه دهد تا دستورات دلخواه را روی دستگاه آسیب دیده اجرا کند.

یک اکسپلویت موفق میتواند به مهاجم اجازه دهد تا امتیازات کاربر root را به دست آورد و به دادههای غیرمجاز دسترسی پیدا کند. برای بهرهبرداری از این آسیبپذیری، مهاجم باید دارای مجوزهای کاربر administrative معتبر در دستگاه آسیبدیده باشد.

محصولات تحت تأثیر

این آسیبپذیریها بر روی تمام نسخههای نرمافزاری که بر روی روترهای RV Series Small Business اجرا میشوند، تاثیر میگذارد:

• روترهای RV016 Multi-WAN VPN

• روترهای RV042 Dual WAN VPN

• روترهای RV042G Dual Gigabit WAN VPN

• RV082 Dual WAN VPN

توصیههای امنیتی

هیچ راهحلی برای رفع این آسیبپذیریها وجود ندارد. با این حال، مدیران میتوانند با غیرفعال کردن مدیریت از راه دور و مسدود کردن دسترسی به پورتهای 443 و 60443، آسیبپذیریها را کاهش دهند. پس از این اقدامات، روترها همچنان از طریق رابط LAN قابل دسترسی خواهند بود.

1. مدیریت از راه دور را با انجام مراحل زیر غیرفعال کنید:

- وارد رابط مدیریت مبتنی بر وب دستگاه شوید.

- Firewall > General را انتخاب کنید.

- تیک کادر Remote Management را بردارید.

2. دسترسی به پورت های 443 و 60443 را مسدود کنید:

- ابتدا یک سرویس جدید به قوانین دسترسی دستگاه برای پورت 60443 اضافه کنید. نیازی به ایجاد سرویس برای پورت 443 نیست زیرا در لیست سرویسها از پیش تعریف شده است:

- وارد رابط مدیریت مبتنی بر وب شوید.

- Firewall > Access Rules را انتخاب کنید.

- بر روی Service Management کلیک کنید.

- در قسمت Service Name، TCP-60443 را وارد کنید.

- از لیست کشویی Protocol، TCP را انتخاب کنید.

- در هر دو قسمت Port Range، 60443 را وارد کنید.

- بر روی Add to List کلیک کنید.

- بر روی OK کلیک کنید.

- در مرحله بعد، قوانین دسترسی را برای مسدود کردن پورت های 443 و 60443 ایجاد کنید. برای این کار، مراحل زیر را انجام دهید:

- وارد رابط مدیریت مبتنی بر وب شوید.

- Firewall > Access Rules را انتخاب کنید.

- بر روی Add کلیک کنید.

- از لیست کشویی Action، گزینه Deny را انتخاب کنید.

- از لیست کشویی Service، HTTPS (TCP 443-443) را انتخاب کنید.

- از لیست کشویی Log، Log packets match this rule را انتخاب کنید.

- از لیست کشویی Source Interface، گزینهای را انتخاب کنید که با اتصال WAN در دستگاه شما مطابقت داشته باشد.

- از منوی Source IP، Any را انتخاب کنید.

- از لیست Destination IP، Single را انتخاب کنید.

- در هر دو قسمت Destination IP، آدرس WAN IP را وارد کنید.

- روی Save کلیک کنید.

برای ایجاد یک قانون دسترسی برای مسدود کردن پورت 60443، مراحل قبل را تکرار کنید، اما برای مرحله 5، HTTPS (TCP 60443-60443) را از لیست کشویی Service انتخاب کنید.

این شرکت گفت: «سیسکو یروزرسانیهای نرمافزاری را برای رفع این آسیبپذیریها منتشر نکرده و نخواهد نکرد». در حقیقت روترهای سیسکو Small Business RV016, RV042, RV042G and RV082 وارد فرآیند پایان عمر شدهاند.

منابع خبر