آسیبپذیری بحرانی در JetBrains TeamCity

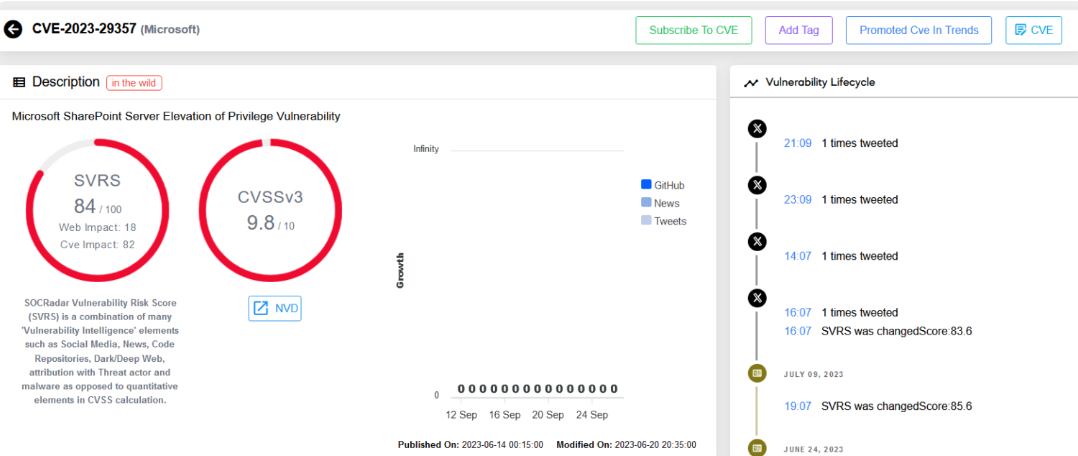

یک آسیبپذیری بحرانی با شناسه CVE-2023-42793 و شدت 9.8 در نرمافزار (CI/CD) JetBrains TeamCity کشف شده که میتواند توسط مهاجم احراز هویت نشده منجر به بهرهبرداری و افشای کد منبع(source code) شود و امکان اجرای کد از راه دور بر روی سیستم هدف را فراهم میآورد.

JetBrains TeamCity یک برنامه قوی و عالی است که توسط کمپانی مشهور JetBrains با امکانات جامع و کامل برای ویندوز عرضه شده است. نرمافزاری که در محیطهای توسعه نرمافزار قادر است به اعضای تیم برنامهنویسی کمک نماید تا هر کاربری بتواند کدهای خود را با ورژنکنترلهای مختلفی همچون SVN, GIT و غیره در سرور ذخیره و با استفاده از کامپایلری Build کند.

مهاجمان با استفاده از سطح دسترسی دلخواه میتوانند کدمنبع، سرویسهای محرمانه و رمزهای خصوصی را به سرقت برده یا کنترل سرویسهای مرتبط را به دست بگیرند و نرمافزارهای خروجی را آلوده کنند.

بهرهبرداری موفق از این آسیبپذیری میتواند منجر به دسترسی به pipe-lineها و تزریق کد دلخواه توسط مهاجم شود که این مسئله یکپارچگی و زنجیره تأمین را شدیداً به خطر خواهد انداخت.

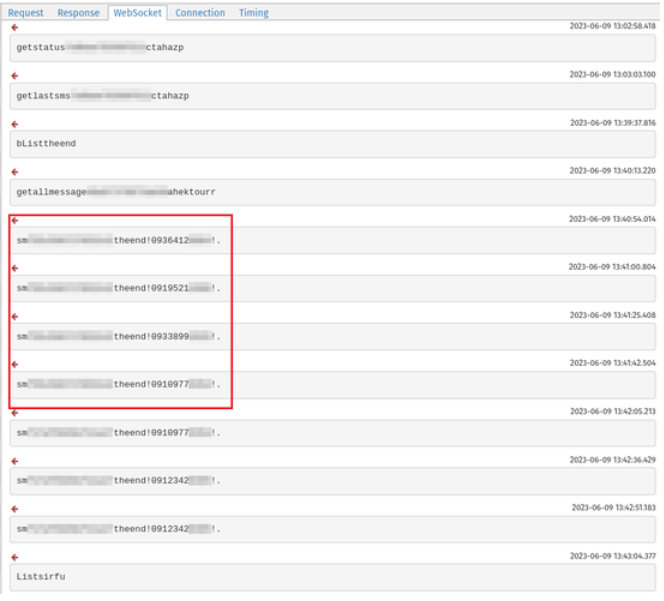

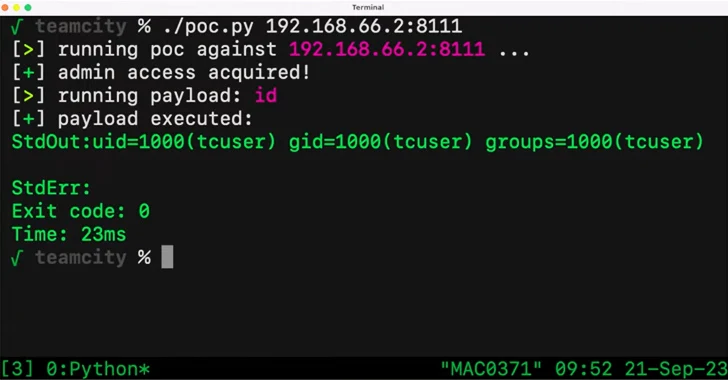

شکل 1: تزریق pay-load جهت بهرهبرداری از آسیبپذیری

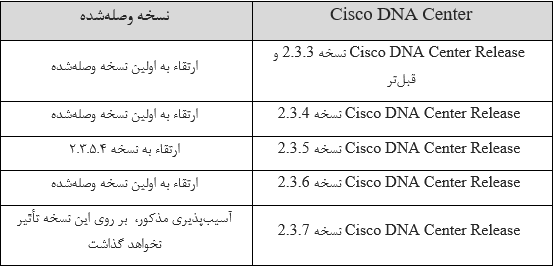

محصولات تحت تأثیر

نسخههای قبل از 2023.05.4 نرمافزار JetBrains TeamCity تحت تأثیر این آسیبپذیری قرار دارند.

توصیههای امنیتی

کمپانی JetBrains به کاربران توصیه میکند در اسرع وقت نرمافزار خود را به آخرین بهروزرسانی منتشرشده یعنی نسخه 2023.05.4 ارتقاء دهند. همچنین این شرکت افزونهای با وصله امنیتی مختص این آسیبپذیری منتشر نمود تا کاربرانی که از نسخههای قدیمیتر نرمافزار TeamCity (8.0 و بالاتر) استفاده میکنند و فعلا قدر به اعمال بهروزرسانی منتشر شده نیستند، نقص امنیتی مذکور را در از این طریق برطرف کنند.

منابع:

[1] https://thehackernews.com/2023/09/critical-jetbrains-teamcity-flaw-could.html

[2] https://youtu.be/O2p-6I8RK5c?si=df51hOF6cnP1frql

[3]https://blog.jetbrains.com/teamcity/2023/09/cve-2023-42793-vulnerability-post-mortem/