هشدار مرکز ماهر در خصوص شیوع باج افزار SamSam

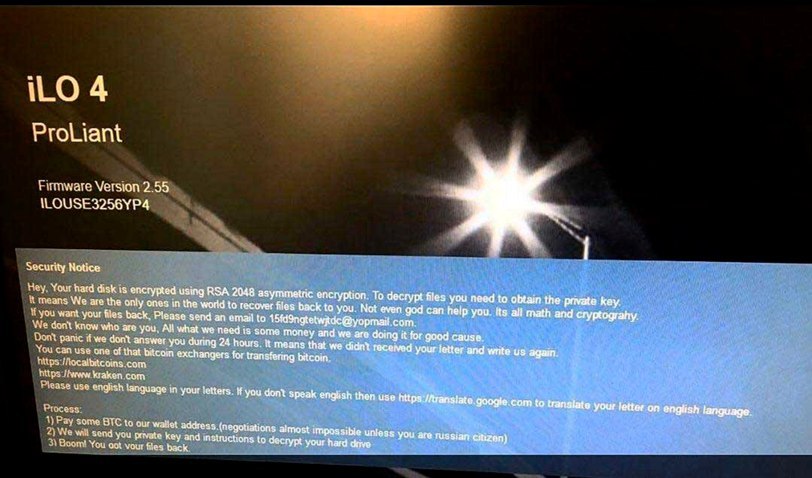

مشاهده و رصد فضای سایبری در روزهای اخیر از افزایش فعالیت #باج_افزار #SamSam خبر میدهد. هر چند شروع فعالیت این باج افزار در ماه های فوریه، مارس و آوریل ۲۰۱۶ گزارش گردیده است، اما فعالیت جدید این باج افزار در ماه های اخیر مجدداً از سر گرفته شده است.

بررسی ها نشان می دهد باج افزار SamSam بر خلاف سایر باج افزارها، اهداف خود را با دقت انتخاب میکند. مشاهدات حاکی از آن است که این باج افزار عموماً مراکز بهداشتی، مدارس و بیمارستان ها را مورد هدف قرار می دهد. این نکته را باید در نظر گرفت که SamSam از طریق آسیب پذیری های شناخته شده در سیستم عامل و یا حمله Brute force و شکستن کلمات عبور ضعیف در سرویس ریموت دسکتاپ (RDP)، اقدام به حمله می کند و دلیل موفقیت آن نیز همین نکته می باشد. نکته قابل توجه این که باج افزارها، پس از نفوذ موفقیتآمیز به سیستم قربانی، به سرعت از طریق درایو های به اشتراک گذاشته شده در شبکه که در سیستمها نگاشت شدهاند باعث رمزگذاری اطلاعات سایر سیستمهای موجود در شبکه نیز میشوند. لذا به مدیران و راهبران شبکه توصیه اکید میگردد که پس از بروزرسانی سیستمعامل و نصب آخرین وصله های امنیتی، نسبت به امن سازی سرویس های موجود در شبکه خصوصاً RDP اقدام نموده و حتماً از پشتیبان گیری منظم داده ها اطمینان حاصل نمایند.