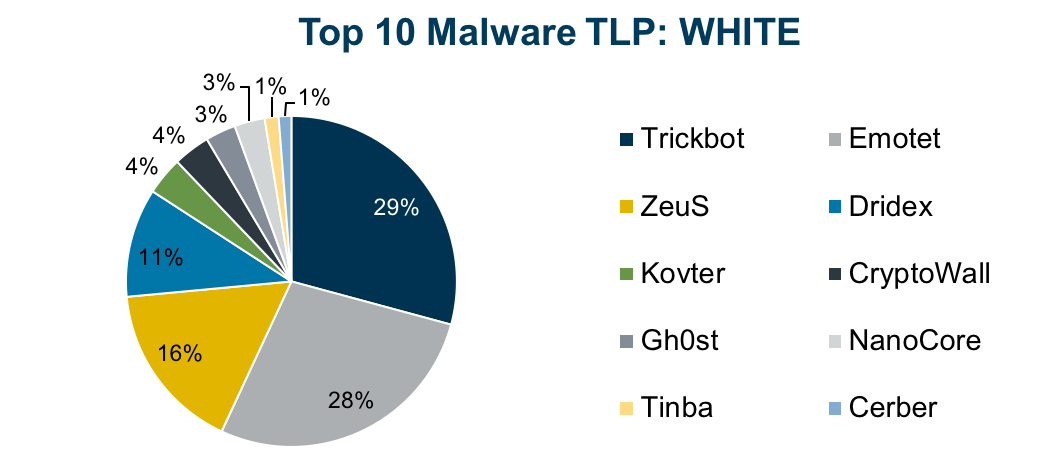

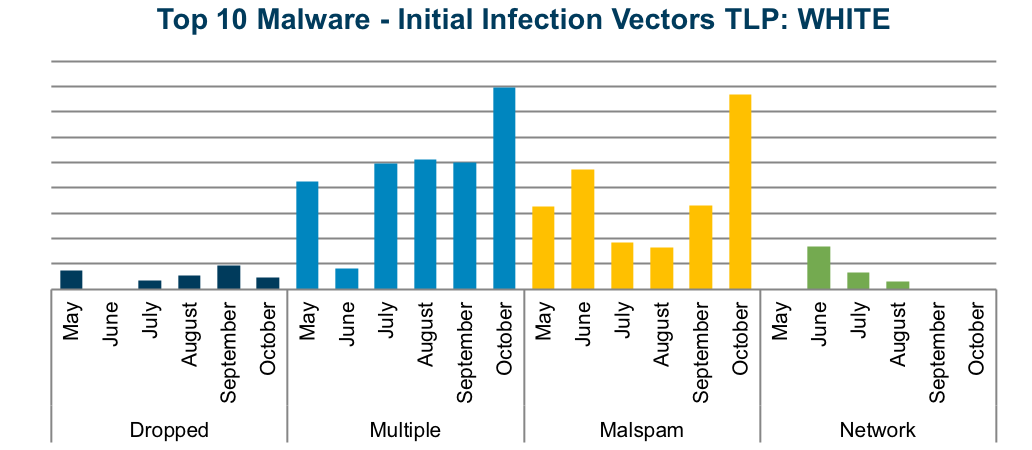

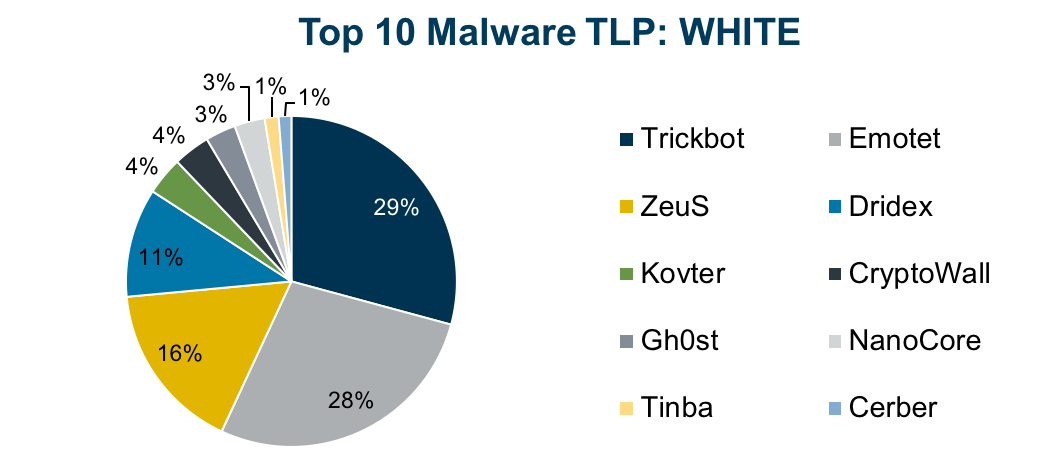

بدافزارهای مخرب شناسایی شده در ماه اکتبر 2019، با ماه قبل همخوانی زیادی دارد و بار دیگر Emotet به ترکیب اضافه میشود. 10 بدافزار مخرب 72% کل فعالیتهای مخرب را در ماه اکتبر را شامل میشوند که نشان میدهد این 10 مورد، سرعت آلودگی به بدافزارها را افزایش میدهند. آلودگیهای Emotet و متعاقب آن TrickBot بیشترین فعالیت را در ماه انجام داده و %40 از کل اعلانهای بدافزار را تشکیل میدهند.

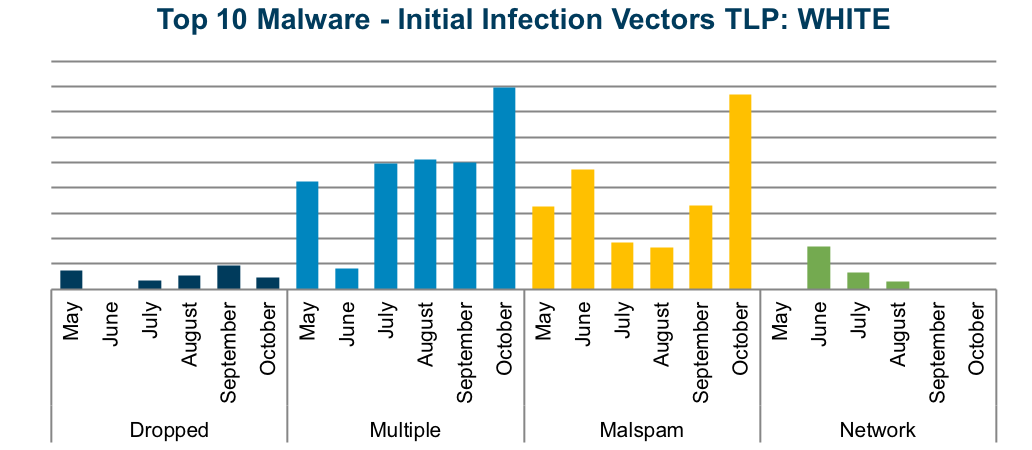

در اکتبر 2019، بدافزارهای دسته چندگانه که ترکیبی از بدافزارها هستند، بیشترین هشدارها را در لیست 10 بدافزار برتر به خود اختصاص دادند. افزایش شدید در دستههای چندگانه و malspam به کمپینهای توزیع مجدد Emotet نسبت داده می شود زیرا Emotet ، TrickBot را بر روی سیستمهای آلوده اعمال میکند. همچنین آلودگیهای ZeuS و TrickBot افزایش فعالیت در دستههای چندگانه در پنج ماه گذشته را نشان میدهد. Emotet ، Dridex ، Kovter ، Ursnif و NanoCore باعث افزایش آلودگیهای مربوط به دسته malspam در ماه اکتبر میشوند. احتمال زیادی وجود دارد که با شروع فعالیتهای توزیع Emotet ، malspam همچنان ادامه یابد.

خانوادههای مخربی که در این ماه بسیار مطرح بودهاند به صورت زیر میباشد:

Dropped: این خانواده شامل بدافزارهای موجود بر روی سیستم، کیتهای اکسپلویت و نرمافزارهای آلوده شخص ثالث میشود. بدافزارهای Gh0st در این خانواده قرار دارند.

Multiple: بدافزارهایی که در حال حاضر در حداقل دو خانواده بدافزاری فعالیت دارند. بدافزارهای ZeuS، CoinMiner و Trickbotحداقل در دو خانواده بدافزاری فعالیت دارند.

Malspam: ایمیلهای ناخواسته که کاربر را ترغیب به دانلود بدافزار از سایتهای مخرب و یا باز کردن پیوستهای مخرب موجود در ایمیلها میکند. بدافزارهای NanoCore، Dridex، Cerberو Kovterدر این خانواده قرار دارند.

Network: بدافزارهایی که از پروتکلهای قانونی شبکه یا ابزارهای آن مانند پروتکل SMB یا PowerShell از راه دور، بهرهبرداری میکنند. بدافزارهای WannaCry و Brambul در این خانواده قرار دارند.

Malvertising: بدافزارهایی که به منظور تبلیغات مخرب استفاده میشوند.

لیست ده بدافزار مخرب این ماه به صورت زیر است:

Trickbot: یک تروجان بانکی ماژولار است که توسط تروجان Emotet و از طریق کمپینهای malspam گسترش پیدا کرد. این تروجان بانکی پس از نصب شدن، تروجان بانکی IcedID را دانلود میکند. برای حذف کامل این تروجان بانکی از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://howtoremove.guide/trickbot-malware-removal/

https://blog.malwarebytes.com/detections/trojan-trickbot/

Emotet: یک infostealer ماژولار است که تروجانهای بانکی را بارگیری یا رها میکند. میتوان آن را از طریق لینکهای بارگیری مشکوک یا پیوستها، مانند PDF یا اسناد Word بهصورت گسترده تکثیر شوند. Emotet همچنین ماژولهای پراکندگی را به منظور پخش در سراسر شبکه در اختیار دارد. در دسامبر سال 2018، Emotetبا استفاده از یک ماژول جدید که از محتوای ایمیل خارج میشود، مشاهده شد.

https://www.cisecurity.org/blog/top-10-malware-october-2019/

ZeuS: یک تروجان بانکی است که همه نسخههای ویندوز را تحتتاثیر قرار میدهد. این تروجان با اجرای keystroke logging و form grabbing میتواند اطلاعات حساس بانکی را سرقت کند و بعد از قرار گرفتن بر روی سیستم قربانی، باجافزار CryptoLocker را هم بر روی آن قرار میدهد. برای حذف کامل این تروجان بانکی از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://malwaretips.com/blogs/zeus-trojan-virus/

https://www.2-spyware.com/remove-zeus-trojan.html

Dridex: این بدافزار ویندوزی که همچنین با عنوانهای Bugat و Cridex شناخته میشود، یک تروجان بانکی است که با ماکروهای Microsoft Word & Excel و از طریق پیوست ایمیلها گسترش مییابد. برای حذف کامل این تروجان بانکی از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://blog.malwarebytes.com/detections/trojan-dridex/

https://howtoremove.guide/dridex-virus-malware-removal-trojan/

Kovter: یک بدافزار کلاهبرداری بدون فایل و دانلودگر است که با مخفی شدن در کلیدهای رجیستری، از شناسایی شدن جلوگیری میکند. این بدافزار قابلیت سرقت اطلاعات شخصی، دانلود بدافزارهای دیگر و دادن دسترسیهای غیر مجاز به مهاجمان را هم دارد. برای حذف کامل این بدافزار از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://www.bleepingcomputer.com/virus-removal/remove-kovter-trojan

https://blog.malwarebytes.com/detections/trojan-kovter/

https://howtoremove.guide/trojan-kovter/

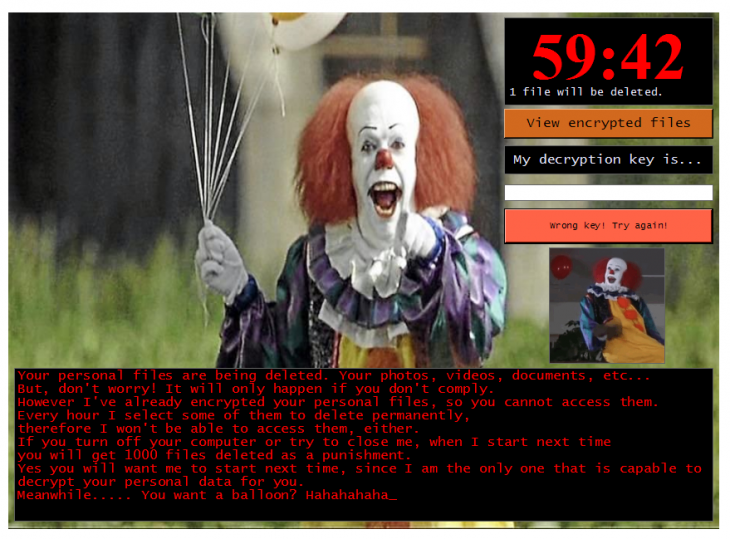

Cryptowall: باجافزاری است که معمولاً از طریق malspam با پیوستهای مخرب ZIP، آسیبپذیریهای Java و تبلیغات مخرب توزیع و تکثیر میشود. پس از آلودگی سیستم، CryptoWall فایلها، منابع شبکه و درایوهای قابل جابجایی سیستم را اسکن میکند. همچنین بر روی سیستمهای 32 بیتی و 64 بیتی قابل اجرا است. برای توضیحات بیشتر به لینک زیر مراجعه کنید:

https://www.cisecurity.org/blog/top-10-malware-october-2019/

https://www.knowbe4.com/cryptowall

Gh0st: یک تروجان دسترسی از راه دور میباشد که توسط سایر بدافزارها و برای ایجاد یک در پشتی در میزبان آلوده گسترش مییابد و توانایی بدست گرفتن کنترل کامل دستگاه آلوده را دارا میباشد. برای حذف کامل این بدافزار از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://www.virusresearch.org/gh0st-rat-removal/

https://howtoremove.guide/gh0st-rat/

NanoCore: یک تروجان دسترسی از راه دور میباشد که از طریق اسپمها و فایلهای پیوست اکسل گسترش مییابد. این بدافزار دارای دستوراتی برای دانلود و اجرای سایر فایلها، مشاهده وبسایتها و ایجاد کلیدهایی در رجیستری برای دوام و پایداری بیشتر است. برای حذف کامل این بدافزار از سیستم خود میتوانید به لینکهای زیر مراجعه کنید:

https://www.pcrisk.com/removal-guides/14031-nanocore-rat-virus

https://howtoremove.guide/nanocore-rat

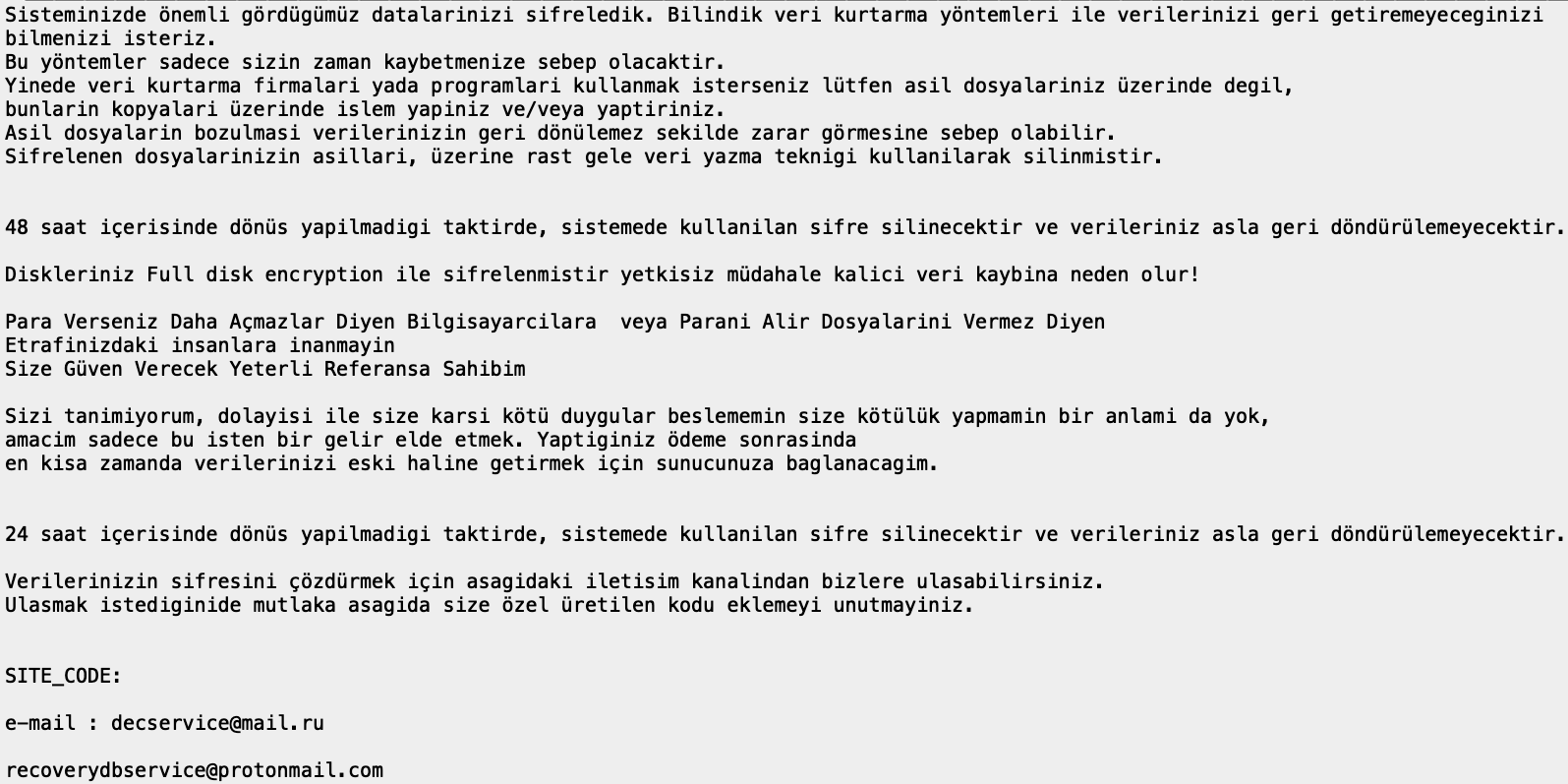

Cerber: این باجافزار قادر به رمزگذاری پروندهها در حالت آفلاین است و به دلیل تغییر نام کامل فایلها و افزودن پسوند تصادفی به آنها شناخته شده است. در حال حاضر شش نسخه از Cerber وجود دارد که هر کدام بطور خاص تکامل یافته و از شناسایی شدن توسط الگوریتمهای یادگیری ماشین فرار میکنند. در حال حاضر، ابزار رمزگشایی فقط برای نسخه اول این باجافزار در دسترس میباشد:

https://howtoremove.guide/cerber-ransomware-virus-removal/

https://www.2-spyware.com/remove-cerber-virus.html

Tinba: با نام مستعار(Tiny Banker) یک تروجان بانکی است که به دلیل حجم پروندههای کوچک مشهور است. Tinba از تزریق وب برای جمعآوری اطلاعات قربانیان از صفحات ورود به سیستم و فرمهای وب استفاده می کند و در درجه اول از طریق کیتهای اکسپلویت تکثیر میشود. این تروجان آخرین بار در لیست 10 بدافزار مخرب در ژوئن 2019 حضور داشت. برای کسب اطلاعات بیشتر میتوانید به لینک زیر مراجعه کنید:

https://www.lifewire.com/what-is-tiny-banker-trojan-aka-tinba-4769557

منبع خبر:

https://www.cisecurity.org/blog/top-10-malware-july-2019/