کشف آسیبپذیری احراز هویت نادرست در پلتفرم آموزشی pwn.college DOJO

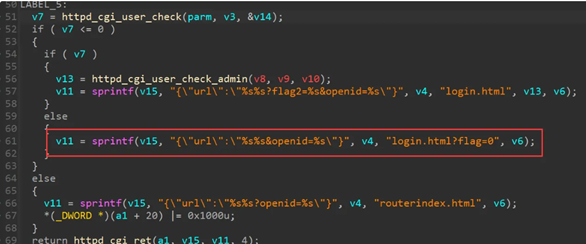

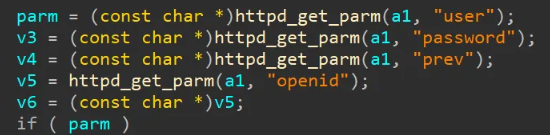

آسیبپذیری CVE-2025-62376 با شدت 9.5 در پلتفرم آموزشی pwn.college DOJO یک نقص از نوع احراز هویت نادرست (Improper Authentication) است که به مهاجم اجازه میدهد بدون داشتن مجوز معتبر به ماشینهای مجازی ویندوز کاربران دیگر دسترسی پیدا کند. این مشکل در تابع view_desktop( ) بهدلیل اعتماد نادرست به پارامترهای URL و عدم بررسی رمز عبور رخ میدهد. مهاجم میتواند با وارد کردن هر شناسه کاربری و رمز دلخواه، لینک دسترسی (iframe URL) به دسکتاپ کاربر قربانی دریافت کند و کنترل کامل سیستم وی را در اختیار گیرد. این موضوع منجر به افشای دادهها، تغییر اطلاعات، و حتی اجرای کد مخرب در محیط ویندوز یا لینوکس متصل میشود. نقص مذکور در commit شماره 467db0b9ea0d9a929dc89b41f6eb59f7cfc68bef اصلاح شده و هیچ راهحل موقتی برای نسخههای آسیبپذیر وجود ندارد؛ بنابراین بهروزرسانی فوری ضروری است.

- پلتفرم آموزشی pwn.college DOJO تا commit شماره 781d91157cfc234a434d0bab45cbcf97894c642e

- تمامی کاربران دارای Windows Virtual Machine (VM) فعال در محیط DOJO

- سیستمهای میزبان (host systems) مرتبط با سرویسهای Windows و Linux در زیرساخت DOJO.

- بهروزرسانی فوری: ارتقا به نسخهی وصلهشده (commit 467db0b9ea0d9a929dc89b41f6eb59f7cfc68bef) که مشکل را برطرف کرده است.

- ابطال نشستهای فعال: قطع تمام sessionهای کاربران و بازسازی ماشینهای مجازی ویندوز برای جلوگیری از دسترسی غیرمجاز باقیمانده.

- نظارت بر لاگها: بررسی دقیق فایلهای log برای شناسایی هرگونه فعالیت مشکوک در endpoint /workspace.

- اصلاح احراز هویت: پیادهسازی مکانیزم احراز هویت امنتر بر پایه توکن (JWT) یا session validation سمت سرور.

- جداسازی محیطها: تفکیک محیطهای Windows و Linux کاربران برای جلوگیری از نفوذ متقابل از طریق درایو Z:.

- آموزش امنیتی مدیران: افزایش آگاهی تیم فنی نسبت به طراحی ایمن endpointها و اعتبارسنجی سمت سرور.