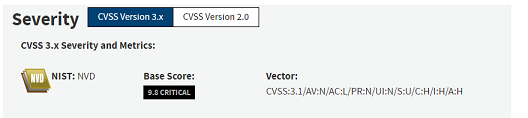

گزارش آسیبپذیری VSCode

IDE معروفVSCode یک مارکتی دارد که اجازه میدهد برنامه نویسان افزونههای مورد نیاز خودشان را ارائه دهند. محققان AquaSec متوجه شدند که آپلود افزونه مخرب در این مارکت ساده است و احتمال دادند که بازیگران تهدید قبلا از این روش برای توزیع بدافزار استفاده کردند.این تیم با استفاده از تکنیک typosquat یک افزونه مخرب شبیه افزونه Prettier که 27 میلیون بار دانلود شده را در این مارکت قرار دادند.

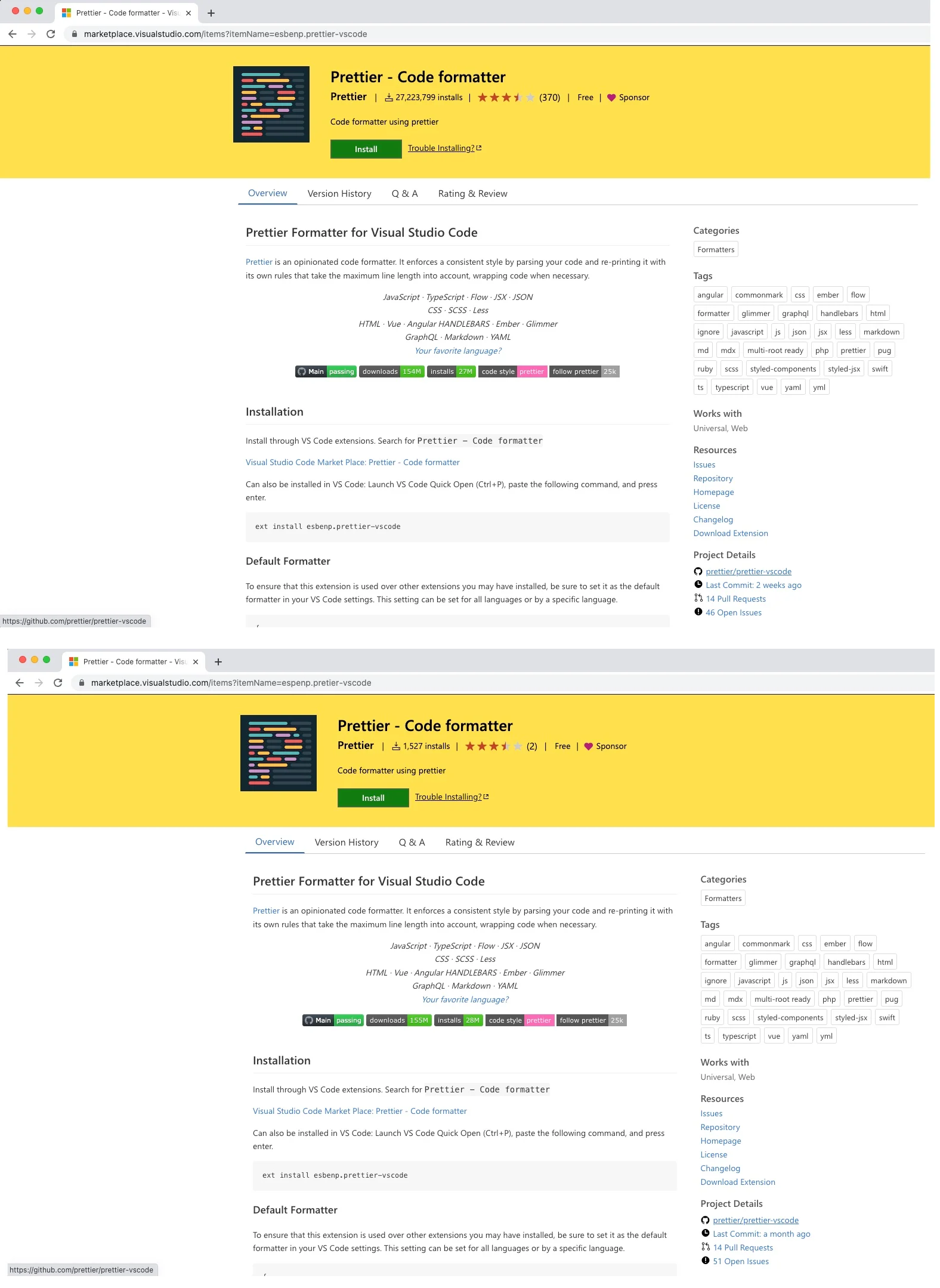

البته این مارکت امکان قرار دادن لوگو و توضیحات رو فراهم میکند. یعنی برای چند افزونه، لوگو و توضیحات یکسان قرارمیدهد. جزییات پروژه بصورت اتوماتیک بدین صورت است که آمار گیت هاب را نشان میدهد و بنابراین این قسمت با پروژه اصلی میتواند متفاوت باشد. اما نکته اینجاست که مهاجم میتواند دقیقا شرایط موجود در گیت هاب پروژه اصلی رو روی پروژه جعلی پیاده سازی و حتی با استفاده از سرویسهای غیر قانونی اقدام به خرید ستاره و تعداد دانلود کند تا در نهایت پروژه را معتبر جلوه دهد.

در این تحقیق PoC که این گروه ایجاد کردند در کمتر از 48 ساعت توانسته 1500 بار دانلود شود.علاوه بر این تحقیق، این گروه دو تا افزونه مشکوک بنام API Generator Plugin و code-tester هم پیدا کردند که رفتار مشکوک به بدافزار را دارند و با دامنه robotnowai.top که سابقه طولانی در توزیع بدافزار دارد نیز در ارتباط هستند.

این گروه هر دو افزونه رو به مایکروسافت گزارش دادند، اما تا زمان نگارش مقاله همچنان فعال بودند. این گروه گفتنه اند که با توجه به بررسی کم این مارکت توسط محققین و همچنین علاقه مهاجمین برای استفاده از روشهای جدید برای توزیع بدافزار، این مارکت میتواند روش بعدی برای مهاجمین باشد.

این نکته ذکر شده که در برابر افزونههایی که نصب می کنید هوشیار باشید و به یاد داشته باشید که هر برنامه افزودنی با امتیازات کاربر اجرا میشود. علاوه بر این مارکت، مایکروسافت مارکتهایی هم برای Visual Studio و Azure DevOps دارد.

اگر نگاه دقیقتری به تصویر شماره زیر بیندازیم که به URL اشاره میکند، دقیقاً دو تفاوت در نام ناشر (esbenp در مقابل espenp) و همچنین نام برنامه افزودنی (prettier-vscode در مقابل pretier-vscode) مشاهده میکنیم.

افزونه سمت بالا افزونه Prettier ،افزونه سمت پایین افزونه مخرب Prettier

مرجع

https://blog.aquasec.com/can-you-trust-your-vscode-extensions

- بیشتر بخوانید...

- 138