هشدار به دارندگان بسترهای آموزش مجازی داخل کشور در خصوص Log4Shell

در حال حاضر آخرین نسخه از نرمافزار Adobe Connect نسبت به آسیبپذیریهای بحرانی اخیر در کتابخانه log4j (Log4Shell) که بهرهبرداری از آنها منجر به RCE میشود، ایمن نیست لذا با توجه به گستردگی استفاده از این نرمافزار در سطح کشور، توصیه میشود اقداماتی که در ادامه آمده است جهت امنسازی و کاهش مخاطرات آسیبپذیریهای مذکور انجام شود.

امنسازی/کاهش مخاطرات آسیبپذیری (CVE-2021-44228) با شدت 10 از 10:

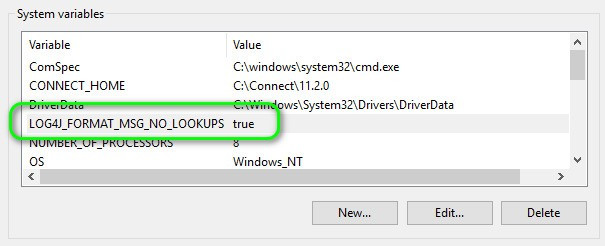

1. افزودن متغیر محلی سیستمی «LOG4J_FORMAT_MSG_NO_LOOKUPS» با مقدار true

2. راهاندازی مجدد (restart) سرور یا سرویسهای نرمافزار Adobe Connect

امنسازی/کاهش مخاطرات آسیبپذیری (CVE-2021-45046) با شدت 9 از 10:

این آسیبپذیری با بهروزرسانی Log4j به نسخه 2.16.0 برطرف خواهد شد. ازآنجاییکه در حال حاضر نسخهی جدیدی از نرمافزار Adobe Connect که حاوی log4j با نسخهی 2.16.0 باشد، منتشر نشده است، جهت کاهش مخاطرات این آسیبپذیری و حذف کلاس JndiLookup، در سرور لینوکسی دستور زیر را اجرا کنید:

zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

و برای حذف کلاس JndiLookup در سرور ویندوزی:

1. همهی سرویسهای Adobe Connect را متوقف کنید.

2. دستور cmd زیر را به صورت آدمین اجرا کنید :

FOR /R C:\Connect %v IN (log4j-core-*.jar) DO "C:\Program Files\7-Zip\7z.exe" d "%v" org/apache/logging/log4j/core/lookup/JndiLookup.class

3. همهی سرویسهای Adobe Connect را مجدداً راهاندازی کنید.

منبع:

https://www.connectusers.com/forums/viewtopic.php?pid=50455#p50455

- بیشتر بخوانید...

- 453