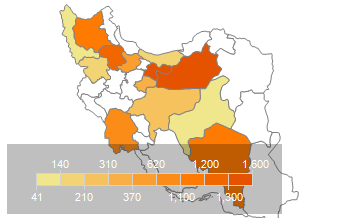

رصد فضای سایبری کشور و گزارش های حاصله نشان داده است که طی چند روز اخیر حملات اینترنتی بر روی پورت 5431 با افزایش شدیدی مواجه بوده است. این پورت در اکثر مواقع بر روی سرویس Universal Plug and Play که به اختصار #UPnP نامیده میشود، مورد استفاده قرار میگیرد. بررسی آدرسهای مهاجم نشاندهنده تنوع زیاد مهاجمین نسبت به حملات شناسایی شده است که بیانگر فراگیری آلودگی تجهیزات در سطح کشور می باشد. بیشترین حملات شناسایی شده از شش کشور هند، چین، آمریکا، کلمبیا، ایران و برزیل هستند. این مسئله میتواند بیانگر در معرض حمله قرار گرفتن تجهیزات دارای سرویس UPnP در سطح کشور باشد که لازم است اقدامات پیشگیرانه در اسرع وقت بر روی آنها صورت پذیرد.

سرویس UPnP، امکان اتصال و ارائه سرویس را در اختیار سایر ابزارهای شبکه محلی قرار میدهد. یکی از خصوصیات UPnP امکان مذاکره خودکار و پیکرهبندی باز کردن یا هدایت کردن پورتها در شبکه از طریق NAT است. این خصوصیت به دستگاه اجازه میدهد تا برخی پورتها را باز کرده و جریان ترافیک را هدایت کند. مهاجمین به سرویس UPnP معمولا اطلاعات لازم برای اتصال به فرایند UPnP را بدست آورده و اقدام به اتصال به این فرایند میکنند. یکی از مشکلات در حملات به UPnP این است که تعداد زیادی از ابزارها حاوی این سرویس به راحتی در معرض اسکن از طریق اینترنت قرار دارند. همچنین تاکنون تعداد زیادی آسیب پذیری در سرویس UPnP و یا برنامههایی که از آن استفاده میکنند، پیدا شده است. معمولا از این آسیب پذیریها برای ایجاد حمله و انتقال بدافزار از طریق روترهای خانگی استفاده میشود.

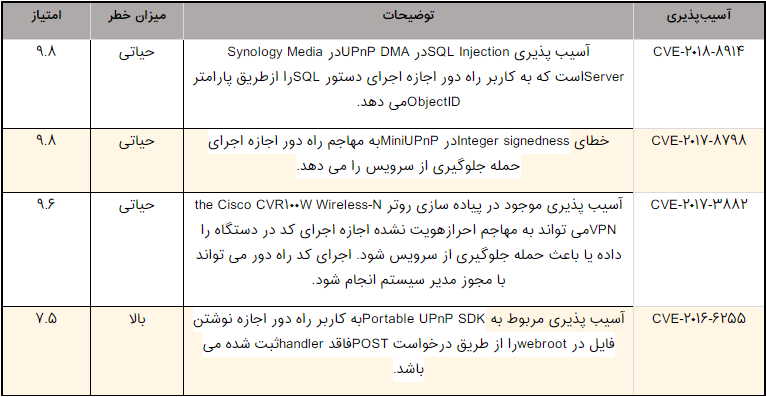

برخی آسیبپذیریهای UPnP

تعداد آسیب پذیری ها موجود بر روی این سرویس بسیار زیاد است که در اینجا به چند مورد از جدیدترین ها اشاره شده است.

راهکار مقابله

به منظور پیشگیری از آلودگی مجموعهای از اقدامات قابل انجام است که عبارتند از:

1. غیر فعال کردن UPnP در صورت عدم استفاده.

2. پیکره بندی مجدد کلیه دستگاه هایی که سرویس UPnP آنها از طریق اینترنت قابل مشاهده است، به گونه ای که این سرویس از اینترنت قابل مشاهده نباشد.

3. بروزرسانی مداوم firmware دستگاه به منظور نصب آخرین وصله های امنیتی برروی آن.

- 7