در روتر TOTOLINK X6000R نسخهی V9.4.0cu.1360_B20241207، پارامتر sub_417D74 در تابع file_name یک آسیبپذیری تزریق دستور (Command Injection) دارد. این آسیبپذیری به مهاجم امکان میدهد بدون نیاز به احراز هویت و از طریق یک درخواست ساختگی، دستورات دلخواه را روی دستگاه اجرا کند.

شرح فنی:

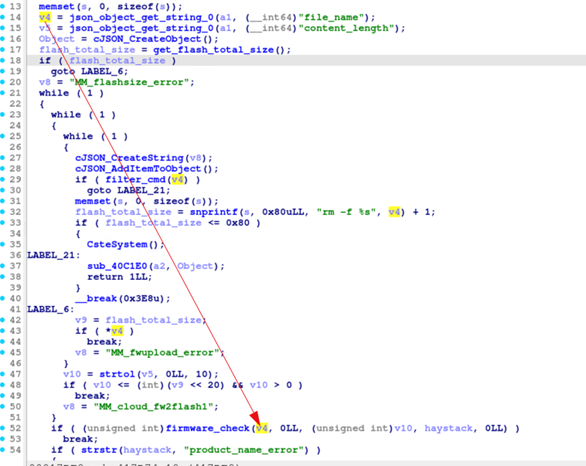

- در فایل باینری shttp، تابع sub_417D74 پارامتر file_name را دریافت کرده و آن را به تابع firmware_check میفرستد.

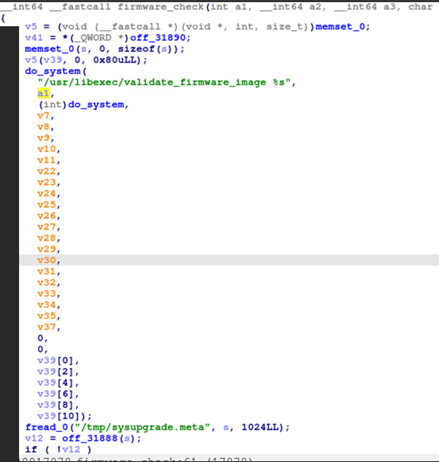

- در فایل باینری libcscommon.so، تابع firmware_check مقدار a1 را به تابع do_system میفرستد تا دستور موردنظر اجرا شود.

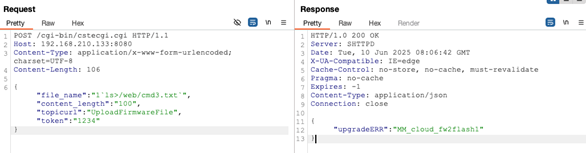

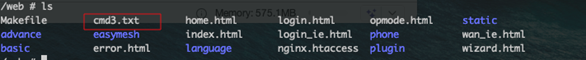

شکل زیر نمونه درخواست ارسالی و پاسخ را نشان میدهد. در این مثال، مهاجم فایل cmd3.txt را ارسال کرده است.

محصولات آسیبپذیر

-

TOTOLINK X6000R نسخهی V9.4.0cu.1360_B20241207

توصیههای امنیتی

-

به کاربران توصیه میشود در صورت انتشار بهروزرسانی توسط شرکت سازنده، سریعا دستگاه خود را به نسخهی امن ارتقاء دهند.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-52053

[2]https://github.com/w0rkd4tt/Totolink/blob/main/CVE-2025-52053/CVE-2025-52053.md

- 109