یک آسیبپذیری در مدلهای RE6250 ،RE6300 ،RE6350 ،RE6500 ،RE7000 و RE9000 مربوط به Linksys شناسایی شده است.

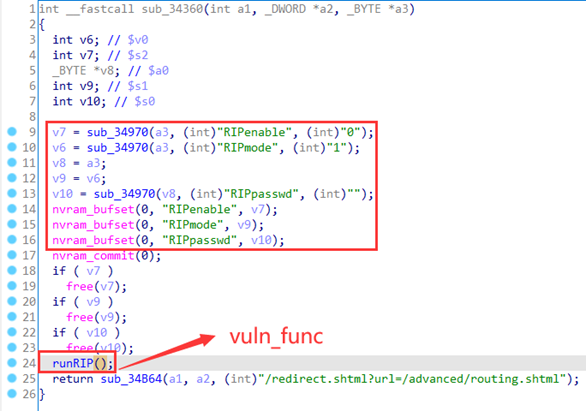

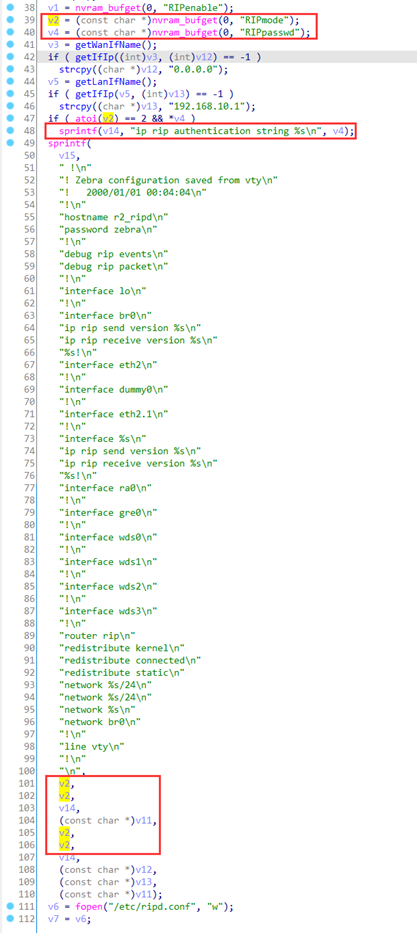

این مشکل در تابع setRIP در فایل /goform/setRIP وجود دارد. دستکاری آرگومانهای RIPmode یا RIPpasswd منجر به سرریز بافر مبتنی بر پشته میشود.

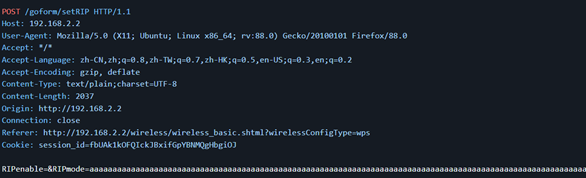

این حمله میتواند بهصورت راه دور انجام شود. اکسپلویت این آسیبپذیری بهصورت عمومی منتشر شده و ممکن است مورد سوءاستفاده قرار گیرد.

ورودی اولیه مستقیماً در یک متغیر محلی که روی پشته قرار دارد کپی میشود، که باعث بازنویسی آدرس بازگشت تابع شده و منجر به سرریز بافر میگردد.

با ارسال مقدار RIPmode به صورت aaaaa...... روتر کرش خواهد کرد.

محصولات آسیبپذیر

- RE6500 (1.0.013.001)

- RE6250 (1.0.04.001)

- RE6300 (1.2.07.001)

- RE6350 (1.0.04.001)

- RE7000 (1.1.05.003)

- RE9000 (1.0.04.002)

توصیههای امنیتی

- به کاربران توصیه میشود در صورت انتشار وصله مورد نظر، دستگاهها را در اسرع وقت بهروزرسانی نمایند.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-8824

[2]https://github.com/wudipjq/my_vuln/blob/main/Linksys1/vuln_40/40.md

- 144