کلاینت سرویس Assemblyline 4 بخشی از پلتفرم Assemblyline است که بهعنوان واسط بین سرویسهای پردازش و هسته مرکزی این سیستم عمل میکند. وظیفه آن دریافت وظایف از هسته Assemblyline از طریق API، دانلود فایلها یا دادههای مورد نیاز، تحویل آنها به سرویس پردازشی برای تحلیل، و در نهایت ارسال نتایج پردازش به هسته است. این کلاینت یک چارچوب آماده و استاندارد فراهم میکند تا توسعهدهندگان بتوانند سرویسهای خود را بدون نیاز به پیادهسازی کامل منطق ارتباطی با سیستم اصلی، بهراحتی به Assemblyline متصل کنند.

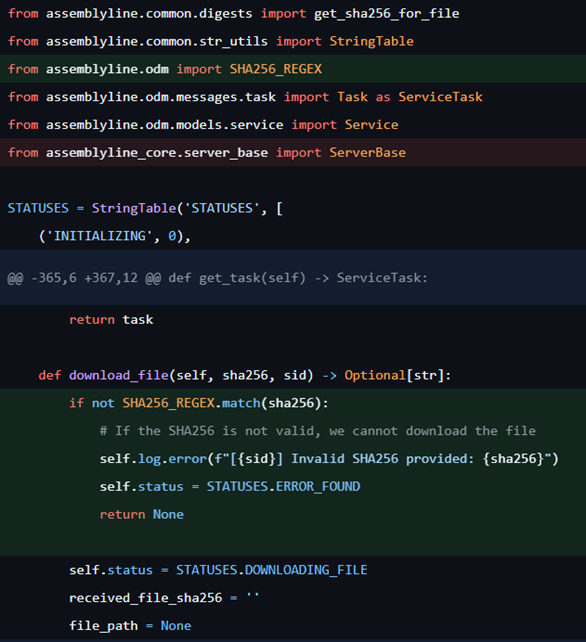

در نسخههای قبل از 4.6.1.dev138، در فایل task_handler.py، مقدار SHA-256 دریافتی از سرور سرویس بدون هیچگونه اعتبارسنجی یا پاکسازی، مستقیماً بهعنوان نام یک فایل محلی استفاده میشود. در چنین شرایطی، اگر سرور سرویس مخرب یا آلوده باشد یا حتی یک مهاجم در میانه مسیر بتواند پاسخ سرور را دستکاری کند، امکان ارسال یک مقدار ساختگی بهجای SHA-256 واقعی وجود دارد. برای مثال، مهاجم میتواند رشتهای شامل مسیر نسبی مخرب مانند مسیر زیر را برگرداند:

../../../etc/cron.d/evil

کلاینت بدون بررسی، این مقدار را بهعنوان مسیر ذخیرهسازی فایل در نظر میگیرد و داده دریافتی را در مسیر دلخواه مهاجم روی دیسک مینویسد. این موضوع منجر به آسیبپذیری Path Traversal و در نتیجه امکان نوشتن فایل در مکانهای حساس سیستم میشود که میتواند اجرای کد مخرب یا تغییر پیکربندیهای حیاتی را به دنبال داشته باشد.

محصولات آسیبپذیر

- نسخههای قبل از 4.6.1.dev138

توصیههای امنیتی

- این مشکل در نسخهی 4.6.1.dev138 برطرف شده است. به کاربران توصیه میشود که از نسخهی 4.6.1.dev138 استفاده نمایند.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-55013

[2]https://github.com/CybercentreCanada/assemblyline-service-client/commit/351414e7e96cc1f5640ae71ae51…

- 113