شرکت #مایکروسافت اخیراً وصله امنیتی را برای تمامی نسخه های Microsoft Exchange انتشار داده است که این وصله امنیتی یک نقص اجرای کد از راه دور (RCE) را مرتفع می سازد. این نقص به مهاجم این امکان را می دهد تا با ارسال payload دستکاری شده بتواند دستورات خود را در سرور اجرا کند. محققین اکسپلویت و کد مخرب بهره برداری از این آسیب پذیری را در تاریخ 24 فوریه 2020 منتشر کرده اند.

این آسیب پذیری بر روی Exchange Control Panel(ECP) تاثیرگذار خواهد بود و در تمامی نسخه های Exchange Server به دلیل داشتن کلید اعتبارسنجی و الگوریتم یکسان بر روی فایل web.config صدق می کند. آسیب پذیری بصورت authenticated است و مهاجم برای اجرا، نیازمند اطلاعات ورود به یک حساب کاربری می باشد.

نحوه عملکرد Exploit

ابتدا Exploit از طریق یک درخواست post از طریق /owa/auth.owa احراز هویت می شود. این درخواست post حاوی نام کاربری و رمز عبور معتبر است. پس از احراز هویت موفق، Exploit از صفحه ecp/default.aspx/ درخواست می کند تا محتوای --VIEWSTATEGENERATOR و ASP.NET.SessionID را بدست آورد. با استفاده از اطلاعات به دست آمده از --VIESTATEGNERATOR این بار Exploit یک payload سریالی را که حاوی دستورات مخرب است ساخته و سپس به /ecp/default.aspx ارسال می کند.

لیست زیر صفحاتی هستند که تحت تاثیر این آسیب پذیری قرار می گیرند:

• /ecp/default.aspx

• /ecp/PersonalSettings/HomePage.aspx

• /ecp/PersonalSettings/HomePage.aspx4E

• /ecp/Organize/AutomaticReplies.slab

• /ecp/RulesEditor/InboxRules.slab

• /ecp/Organize/DeliveryReports.slab

• /ecp/MyGroups/PersonalGroups.aspx

• /ecp/MyGroups/ViewDistributionGroup.aspx

• /ecp/Customize/Messaging.aspx

• /ecp/Customize/General.aspx

• /ecp/Customize/Calendar.aspx

• /ecp/Customize/SentItems.aspx

• /ecp/PersonalSettings/Password.aspx

• /ecp/SMS/TextMessaging.slab

• /ecp/TroubleShooting/MobileDevices.slab

• /ecp/Customize/Regional.aspx

• /ecp/MyGroups/SearchAllGroups.slab

• /ecp/Security/BlockOrAllow.aspx

نحوه تشخیص نفوذ

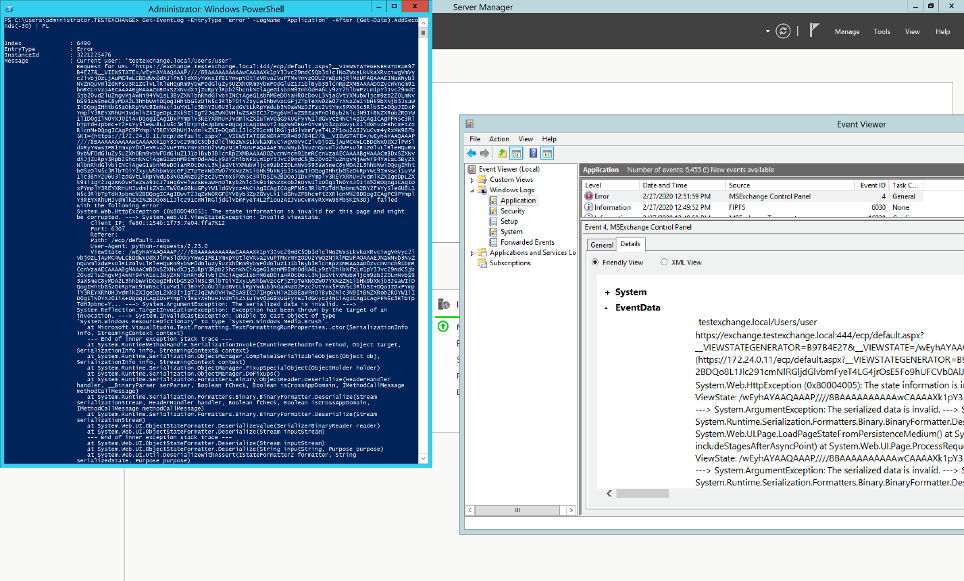

• Event Logs

این Exploit یک رویدادSYSMON با شماره 4 را در لیست رویدادهای برنامه (Application logs) ایجاد می کند. پیام ERROR که در لیست رویدادها وجود دارد، شامل صفحه هدف و همچنین Payload سریالی می باشد. از آنجا که می تواند چندین صفحه را مورد هدف قرار دهد، هشدار بر روی آدرس های /ecp/root که دارای متغیر بزرگ _VIEWSTATE باشد می تواند برای شناسایی آن مثمر ثمر واقع شود.

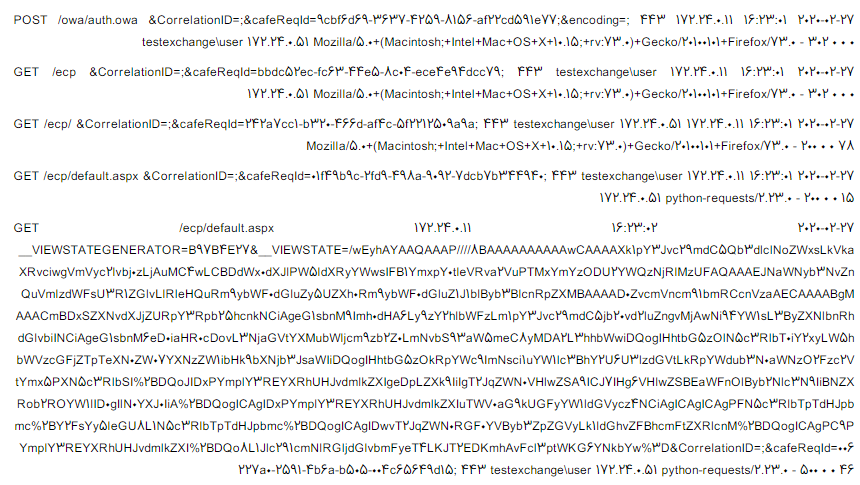

• IIS Logs

اولین شاخص شناسایی، گروهی از درخواست ها در log می باشد که با درخواست های post به مقصد /owa/auth.owa شروع می-شود و پس از آن درخواست های متعدد GET به یکی از URL های هدف که پیش تر لیستی از آنها آورده شده اتفاق می افتد که یکی از آن ها حاوی متغیر --VIEWSTATE می باشد. _VIEWSTATE هرگز نباید به عنوان بخشی از درخواست های GET ارسال شود.

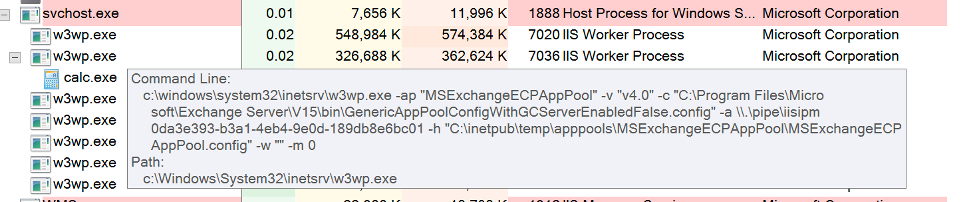

• PROCESS EXECUTION

زمانی که Exploit، payload خود را به سمت سرور ارسال می کند، IIS WORKER دستورات مخرب را با پروسسی زیر مجموعه پروسس w3wp.exe اجرا می کند. در تصویر زیر می تواند مشاهده کنید که پروسس مخرب! calc.exe به عنوان یک پروسس زیر مجموعه (child) پروسس w3wp.exe با سطح دسترسی SYSTEM در حال اجرا است.

رویدادهای دیگر و محل دستیابی به آنها

Exchange Server استثنائات (Exception) را در مسیر دایرکتوری زیر ثبت می کند:

c:\ program Files\Microsoft\Exchange Server\V15\Logging\ECP\ServerException\

این فهرست شامل درخواست های GET مخرب به همراه String query مربوطه است. محتوای این پرونده می تواند شامل پرونده های log هنگام اجرای POC باشد.

- 19