Kr00k، یک نقص امنیتی در تراشههای Wi-Fi است که به مهاجمان اجازه میدهد تا ترافیک رمزنگاری شده WPA2 را رمزگشایی کنند. این آسیبپذیری بر روی تراشههای Broadcom و Cypress تأثیر میگذارد که این رایجترین تراشههایی است که توسط چندین شرکت از جمله مارکهای برتر آمازون(اکو ، کیندل)، اپل (آی فون، آی پد، مک بوک)، گوگل (نکسوس)، سامسونگ (گلکسی) و ... استفاده میشود.

این آسیبپذیری نهتنها دستگاههای کاربران بلکه نقاط و روترهای دسترسی Wi-Fi را نیز تحت تأثیر قرار میدهد.

آسیبپذیری Kr00k

محققان امنیتی ESET، آسیبپذیری ملقب به Kr00k را کشف کردند و شناسه CVE-2019-15126 را به آن اختصاص دادند. مهاجم میتواند با استراقسمع ارتباطات یک دستگاه وصلهنشده، از این آسیبپذیری بهرهبرداری کند.

اگر حمله موفقیتآمیز باشد، مهاجمان میتوانند دادههای حساس را از دستگاه مورد نظر سرقت کنند. این حمله از نقص عملکرد و اجرای تراشههای Wi-Fi سوءاستفاده میکند.

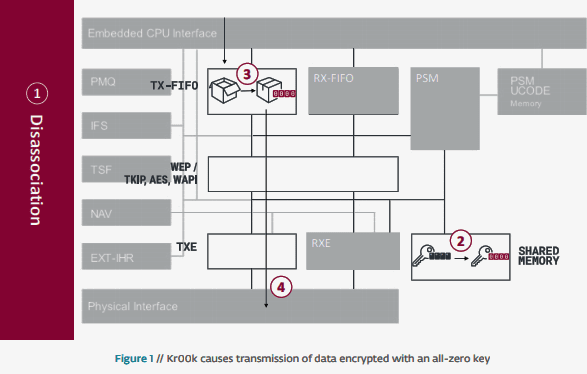

به طور کلی بستهها با یک کلید منحصربهفرد بر اساس رمزعبور شبکه Wi-Fi رمزنگاری میشوند. وقتی دستگاهی از شبکه Wi-Fi جدا شود، کلیدهای تراشه آسیبپذیر صفر میشوند و سپس دادههای بافرشده با رمزنگاری صفر ارسال میشوند.

با تحریک مداوم جداسازی دستگاههای متصل، مهاجم میتواند برخی از بستههای شبکهی بیسیم که توسط یک دستگاه آسیبپذیر منتقل میشود را رمزگشایی کند.

این آسیبپذیری هر دو پروتکل WPA2-Personal و WPA2-Enterprise را با رمزگذاری AES-CCMP تحتتأثیر قرار داده است.

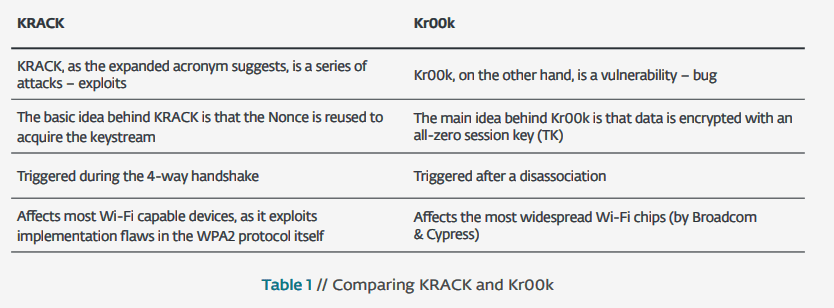

Kr00k همچنین به آسیبپذیری KRACK که در سال 2017 پیدا شد، مربوط میشود.

تفاوت بین KRACK و Kr00k در زیر آمدهاست:

ESET تولیدکنندگان تراشه Broadcom و Cypress را در مورد این آسیبپذیری مطلع کرد و آنها مشکل را برطرف کردند، همچنین ESET با ICASI همکاریکرد تا مطمئن شود تمام فروشندگان از Kr00k مطلع هستند.

این آسیبپذیری به هیچوجه به رمزعبور Wi-Fi مربوط نیست، تغییر رمزعبور Wi-Fi در رفع این آسیبپذیری مؤثر نیست.

اگر از تراشههای آسیبدیده استفاده میکنید، توصیه میشود دستگاههای دارای تراشههای Broadcom یا Cypress را به آخرین نسخههای نرم افزاری بهروز کنید.

- 11