اخیراً یک نقص امنیتی حیاتی در ابزار رسمی مدیریت درایور ایسوس، DriverHub، به مهاجمان اجازه میدهد تا از راه دور، با استفاده از وبسایتهای جعلی، کدی را روی سیستمهای کاربران اجرا کنند. این آسیبپذیری میلیونها دستگاه را تحت تأثیر قرار میدهد و سالها قابل سوءاستفاده بوده است. ایسوس از آن زمان این مشکل را برطرف کرده است – اما نگرانیها در مورد نظارت و افشا همچنان پابرجاست.

خطر پنهان: آسیبپذیری بیسروصدای ASUS DriverHub

برای بسیاری از کاربران مادربرد ایسوس، ابزاری برای بهروزرسانی درایور به نام DriverHub بیسروصدا راهاندازی میشود و از اولین بوت فعال میماند. این ابزار، که برای سادهسازی بهروزرسانی درایورها و تضمین سازگاری سیستم طراحی شده است، بهطور مداوم بهعنوان یک سرویس محلی روی پورت 53000 اجرا میشود و سرورهای ایسوس را برای درایورهای جدید بررسی میکند.

اما در پس این راحتی، یک تهدید پنهان نهفته بود. ابزار مدیریت درایور ASUS DriverHub دارای یک آسیبپذیری بحرانی از نوع اجرای کد از راه دور است که امکان میدهد وبسایتهای مخرب، دستورات دلخواه را روی دستگاههایی که این نرمافزار نصب شده، اجرا کنند. منشأ این آسیبپذیری، ضعف در اعتبارسنجی دستورات ارسالی به سرویس پسزمینه DriverHub بود. این سرویس، هدر Origin درخواستهای HTTP ورودی را بررسی میکند تا تنها درخواستهایی را بپذیرد که از دامنهی driverhub.asus.com ارسال شدهاند. با این حال، این بررسی بهصورت ضعیف و ناقص پیادهسازی شده است؛ بهگونهای که هر دامنهای که صرفاً شامل رشتهی driverhub.asus.com باشد نیز پذیرفته میشود، حتی اگر دقیقاً با دامنهی رسمی ایسوس مطابقت نداشته باشد. در نتیجه، مهاجم میتوانست با استفاده از آسیبپذیریهایی با شناسههای CVE-2025-3462 و CVE-2025-3463، موفق به دور زدن Origin و اجرای کد از راه دور روی سیستم قربانی شود.

شناسهی آسیبپذیری CVE-2025-3462 با امتیاز 8.4 ناشی از اعتبارسنجی ضعیف Origin است و CVE-2025-3463 با امتیاز 9.4 به بررسی ناکافی گواهیهای دیجیتال مربوط میشود.

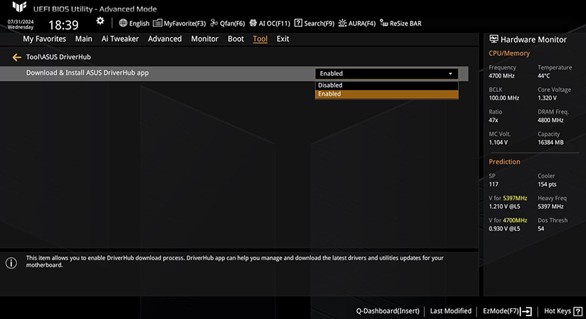

مشکل دوم به نقطهی پایانی UpdateApp مربوط میشود. این بخش به DriverHub اجازه میدهد تا فایلهای اجرایی با پسوند .exe را از URLهایی که به دامنهی ".asus.com" ختم میشوند، بدون نیاز به تأیید کاربر دانلود و اجرا کند. تصویر زیر نشان میدهد که تنظیم مربوط به DriverHub در BIOS بهصورت پیشفرض فعال است.

مهاجم میتواند کاربران دارای نرمافزار ASUS DriverHub را هدف قرار داده و آنها را فریب دهد تا از طریق مرورگر خود وارد یک وبسایت مخرب شوند. این وبسایت با ارسال درخواستهایی به آدرس محلی http://127.0.0.1:53000 و استفاده از نقطهی پایانی UpdateApp، سعی در سوءاستفاده از سرویس محلی DriverHub دارد.

با جعل هدر Origin بهصورت driverhub.asus.com.mrbruh.com، ضعف در پیادهسازی بررسی اعتبار مبدأ دور زده میشود و سرویس DriverHub این درخواستها را معتبر تلقی کرده و میپذیرد.

در نتیجه، نرمافزار یک فایل نصبکننده قانونی و دارای امضای دیجیتال به نام AsusSetup.exe را از پورتال رسمی ایسوس دانلود میکند. بهصورت همزمان، یک فایل پیکربندی مخرب با پسوند ini. و یک فایل اجرایی مخرب دیگر نیز دریافت میشوند که بهعنوان پیلود اصلی حمله عمل میکنند. نصبکنندهی امضاشده ایسوس با سطح دسترسی ادمین اجرا میشود و از اطلاعات موجود در فایل ini. استفاده میکند. این فایل پیکربندی باعث میشود که نصبکنندهی رسمی ایسوس، فایل اجرایی مخرب را نیز اجرا کند و در نتیجه، مهاجم بتواند به سیستم قربانی نفوذ کند.

توصیههای امنیتی

ایسوس به کاربران توصیه کرده که بهسرعت بهروزرسانی جدید را نصب کنند. آخرین بهروزرسانی نرمافزار از طریق باز کردن ASUS DriverHub و کلیک بر روی دکمه "Update Now" در دسترس است.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-3462

[2]https://nvd.nist.gov/vuln/detail/CVE-2025-3463

[3]https://www.bleepingcomputer.com/news/security/asus-driverhub-flaw-let-malicious-sites-run-commands…

- 227