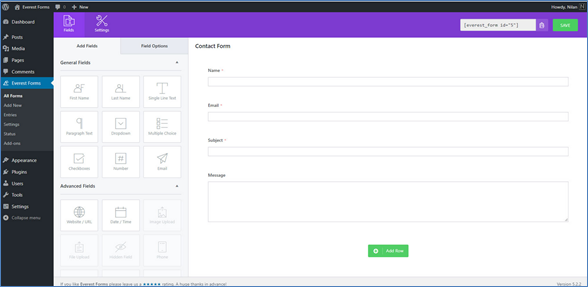

پلاگین Everest Forms که برای ساخت فرمهای تماس، کوئیز، پرسشنامه، فرم پرداخت (Contact Form, Quiz, Survey, Newsletter & Payment Form Builder) در وردپرس استفاده میشود، در نسخهی 3.1.1 و نسخههای قبل از آن در معرض آسیبپذیری PHP Object Injection از طریق بازسازی کردن ورودیهای غیرمعتبر پارامتر field_value قرار دارد.

این آسیبپذیری به حملهکنندگان، بدون احراز هویت، امکان تزریق شیء PHP را فراهم میکند. در نرمافزار آسیبدیده هیچ زنجیرهی POP شناختهشدهای وجود ندارد، به این معنا که این آسیبپذیری تأثیری نخواهد داشت مگر اینکه یک پلاگین یا تم دیگر که حاوی زنجیرهی POP باشد، روی سایت نصب شده باشد.

POP مخفف "Property Oriented Programming" است و نام آن از این واقعیت میآید که مهاجم میتواند تمام خصوصیات شیء دیسریالایز شده را کنترل کند. مشابه حملات ROP (برنامهنویسی مبتنی بر بازگشت)، زنجیرههای POP با زنجیره کردن گجتهای کد مختلف به هدف نهایی مهاجم میرسند. این گجتها قطعات کدی هستند که از کد پایگاه داده به سرقت رفته و توسط مهاجم برای پیشبرد اهدافش استفاده میشوند.

در صورتی که یک زنجیرهی POP از طریق پلاگینی نصبشده در سیستم هدف وجود داشته باشد، ممکن است به حملهکننده اجازه دهد اقداماتی مانند حذف فایلهای دلخواه، بازیابی دادههای حساس یا اجرای کد بسته به زنجیرهی POP موجود انجام دهد.

محصولات آسیبپذیر

نسخههای آسیبپذیر عبارتاند از:

- تمام نسخههای 3.1.1 و قبل از آن

توصیههای امنیتی

به کاربران توصیه میشود به نسخههای 3.1.2 و نسخههای جدیدتر بروزرسانی کنند.

منبع خبر:

- 124