باجافزار Royal برای اولین بار در اوایل سال 2022 مشاهده شد. طبق بررسیهای صورت گرفته، گروه توسعهدهنده این باجافزار در ابتدا از باجافزارهای دیگری از قبیل BlackCat و Zeon در حملات خود استفاده میکردند که در نهایت در سپتامبر 2022 تصمیم گرفتند تا باجافزار شخصیسازی شده خود را توسعه و به کار گیرند. بر اساس گزارش رتبهبندی سرویس اطلاعاتی DarkFeed، باجافزار Royal در سال 2022 با 44 قربانی، در صدر موفقترین باجافزارها حتی بالاتر از باجافزار LockBit قرار گرفت.

رویکرد منحصر به فرد باجافزار Royal در رمزنگاری فایلها (Partial Encryption) و استفاده از تکنیکهای Anti-Debugging و Defense-Evasion منجر به عدم شناسایی آن توسط مکانیزمهای دفاعی رایج شده و دلیل موفقیت آن نیز همین موضوع میباشد. قربانیان این باجافزار را گروههای سازمانی مختلفی از قبیل صنایع، سازمانهای بیمه و درمان و ... در کشورهای مختلف ایالات متحده و بریتانیا در بر میگیرند. بر اساس گزارشات به دست آمده، نمونههایی از این باجافزار نیز در کشور ایران به چشم خورده است. باجافزار Royal نسخه لینوکسی هم دارد که سرورهای ESXi را هدف قرار میدهد. در این مستند، به تحلیل و بررسی نسخه ویندوزی این باجافزار پرداخته شده که جدیدترین نمونه از فایل اجرایی آن، در آگوست 2024 در سامانه VirusTotal بارگذاری شده است.

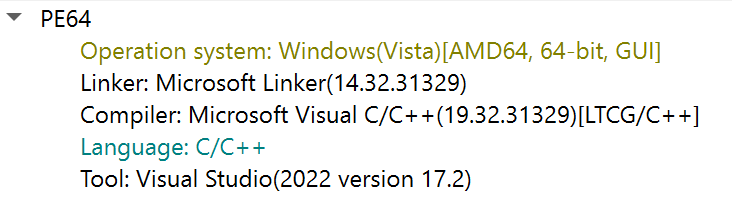

مشخصات فایل اجرایی

شجرهنامه

طبق بررسیهای صورت گرفته، گروه توسعهدهنده باجافزار Royal، منتسب به هیچ سازمان، نهاد یا دولت خاصی نمیباشد. بنا بر گزارشات مختلف در منابع آنلاین، ساختار کد باجافزار و پروسه رمزنگاری آن، شباهتهایی با باجافزار Conti دارد.

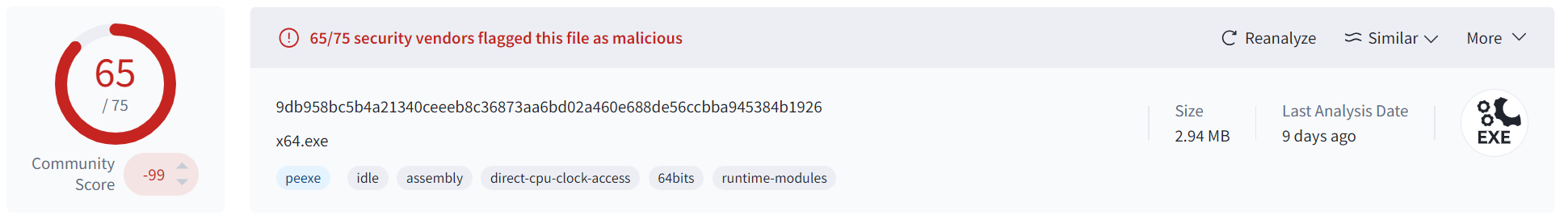

میزان تهدید فایل باجافزار

درحال حاضر 65 مورد از 75 ضد بدافزار سامانه VirusTotal باجافزار Royal را به عنوان یک برنامه مخرب شناسایی میکنند:

تحلیل پویا

آناتومی حمله

با توجه به تکنیکهای پیشرفته Anti-Debugging که در توسعه باجافزار Royal استفاده شده است، متأسفانه تمام نمونههای بدست آمده از این باجافزار در محیط آزمایشگاهی به درستی اجرا نشده و منجر به رمزنگاری فایلها نگردیدند. اما با مهندسی معکوس کد باجافزار، عملکرد آن کاملاً مشخص گردیده که در ادامه به آن خواهیم پرداخت.

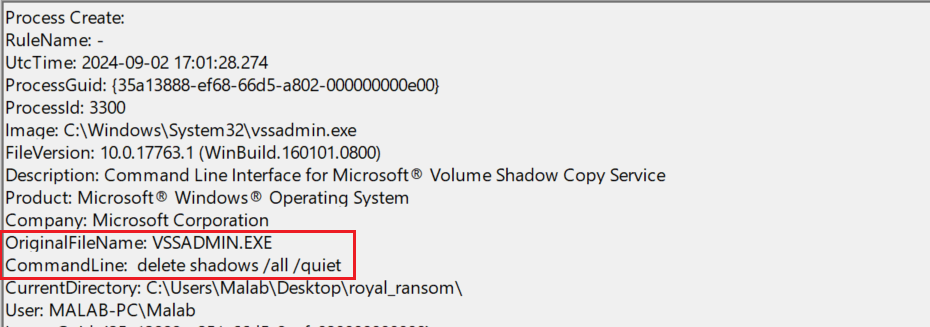

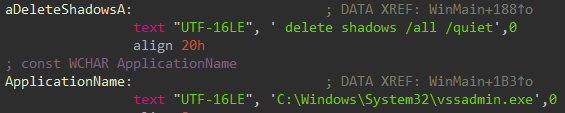

باجافزار Royal پس از اجرا بلافاصله با دستور delete shadows /all /quiet در محیط CMD فضای VSS یا همان Shadow Copy را حذف میکند تا فرآیند بازیابی / ریکاوری با مشکل مواجه شود. در تصویر زیر دستور اجرا شده توسط باجافزار که به وسیله Sysmon ذخیره شده است را ملاحظه میکنید.

طبق بررسی انجام شده، فایل اجرایی باجافزار Royal به ترتیب زیر عمل میکند:

CMD.exe >> Sample.exe >> VSS.exe

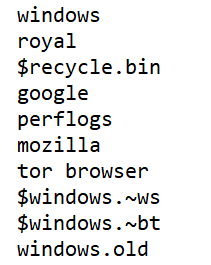

بررسیها نشان میدهد که برخی از دایرکتوریهای سیستمعامل ویندوز در لیست سفید باجافزار قرار دارند و باجافزار از رمزگذاری محتویات آنها خودداری میکند. برخی از این دایرکتوریها عبارتند از :

باجافزار Royal پس از اتمام فرآیند رمزنگاری، پسوند .royal را به انتهای فایلها اضافه میکند. این موضوع از طریق استخراج Stringهای باجافزار نیز قابل نتیجهگیری است:

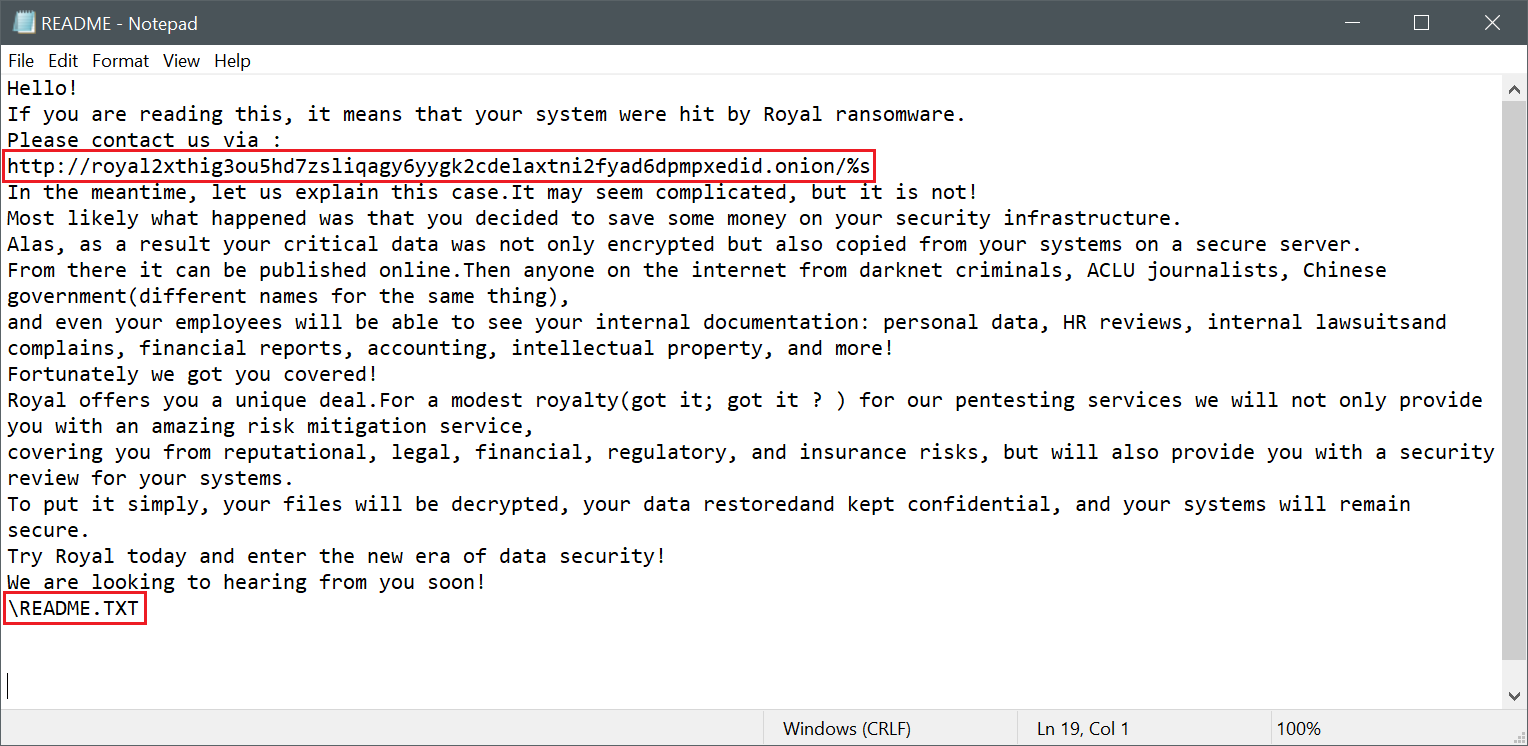

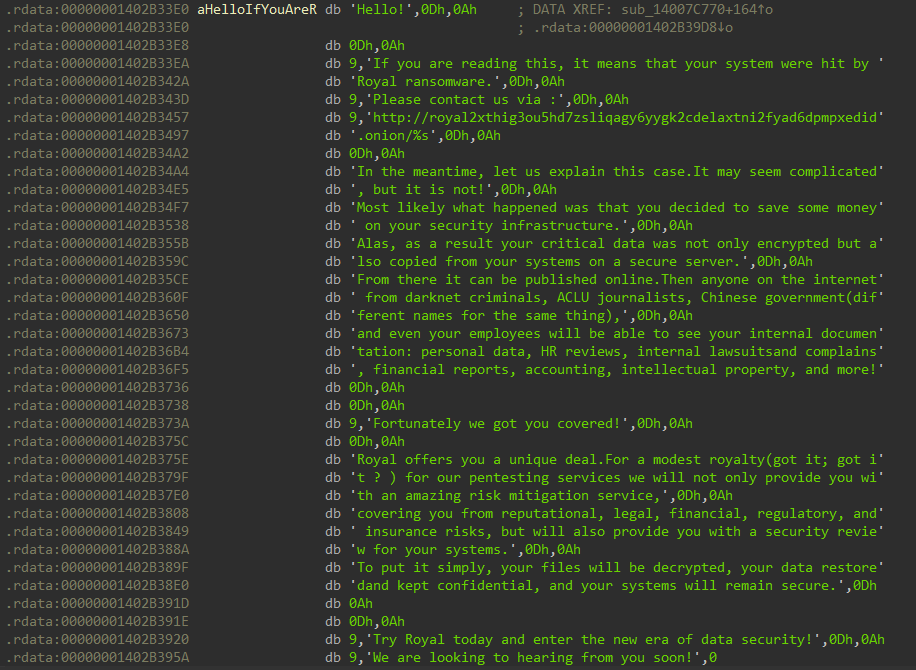

در نهایت پیغام باجخواهی باجافزار با عنوان README.txt بر روی سیستم قربانی قرار میگیرد:

در متن پیغام باجخواهی، آدرس اینترنتی زیر در دارک وب جهت ارتباط با سازندگان باجافزار معرفی شده که در لحظه نگارش این سند، آدرس مذکور از دسترس خارج شده است.

http://royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid.onion

روش انتشار

مشاهدات صورت گرفته و گزارشهای به دست آمده از منابع خارجی نشان میدهد که باجافزار Royal از طریق حملات فیشینگ حاوی بدافزار Qbot توانسته قربانیان زیادی را در سرتاسر جهان آلوده کند. بدافزار Qbot پس از اجرا، منجر به بارگزاری ابزار Cobalt Strike در سیستم قربانی خواهد شد که سازنده باجافزار به وسیله آن، فرآیند حمله را تکمیل میکند. این تکنیک قبلاً در باجافزار BlackBasta نیز مشاهده شده است.

روش مقابله

اقدامات رایج امنسازی از قبیل فایروال، آنتیویروس، بروزرسانی سیستمعاملها، استفاده از سرویسهای دسترسی از راه دور به صورت کنترل شده و نصب وصلههای امنیتی میتواند تا حد زیادی، زیرساخت سازمان را در مواجهه با حملات باجافزاری مصون نماید. علاوه بر موارد فوق، باتوجه به رفتار باجافزار Royal، میتوان به این موضوع اشاره کرد که استفاده از متدهای شناسایی مبتنی بر رفتار (EDR، IPS، UEBA و ...) و همچنین آموزش و افزایش آگاهی پرسنل سازمان نسبت به رعایت مسائل امنیتی در مواجهه با حملات فیشینگ و مهندسی اجتماعی، میتواند کمک شایانی به تشخیص و جلوگیری از حمله این باجافزار نماید.

تحلیل ایستا

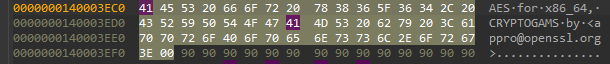

باجافزار Royal ساختاری 64 بیتی دارد و با زبان خانواده C نوشته شده است.

این باجافزار به صورت Multi-Threaded توسعه داده شده و با بهرهگیری از تمام توان پردازنده، سرعت رمزنگاری فایلها را افزایش میدهد.

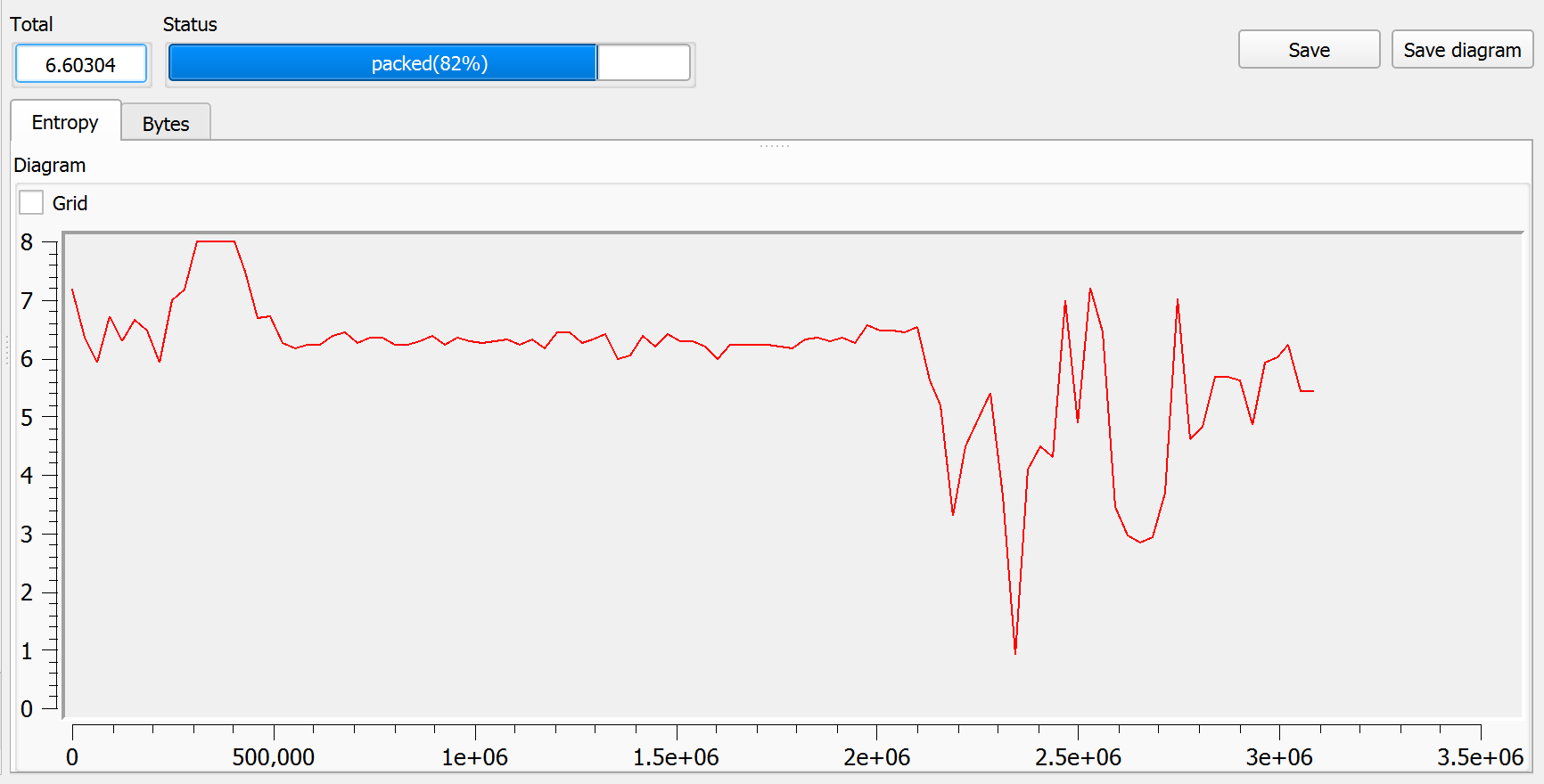

طبق نتایج بدست آمده، آنتروپی فایل اجرایی این باجافزار عدد تقریبی 6/6 میباشد که نشاندهنده این است که فایل مربوطه Pack شده است.

تحلیل کد

همانگونه که در لاگ Sysmon در بخش تحلیل پویا مشاهده کردیم، باجافزار Royal بلافاصله پس از اجرا، اقدام به حذف فضای Restore Point ویندوز میکند که این موضوع در ساختار کد آن نیز به چشم میخورد.

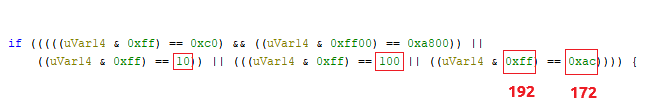

طبق نتایج بدست آمده از تحلیل کد، باجافزار Royal توانایی اسکن شبکه را نیز دارد. این باجافزار آدرسهای آیپی Private که با 10 ، 100 ، 172 و 192 شروع میشوند را در یک شبکه Local اسکن میکند.

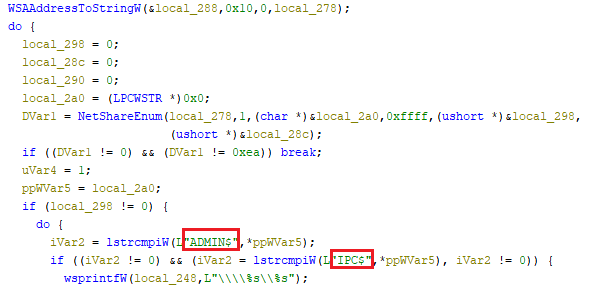

باجافزار Royal در بخشی از فرآیند رمزنگاری خود، مسیرهای Share در شبکه شامل ADMIN$ و IPC$ را برای رمزنگاری فایلها، جستجو میکند که با توجه به اجرای ناقص باجافزار در بخش تحلیل پویا، این موضوع مشاهده نگردید. قطعه کد زیر با استفاده از ابزار Ghidra به زبان C دیکامپایل شده است.

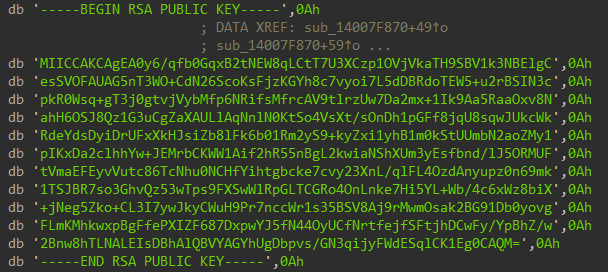

در تصویر زیر کلید عمومی (RSA) باجافزار Royal را ملاحظه میکنید که به صورت Plain Text در کد باجافزار قرار داده شده است. از این کلید عمومی برای رمزنگاری کلید خصوصی باجافزار که با الگوریتم AES تولید شده است، استفاده میشود.

باجافزار برای تولید کلید خصوصی AES، از کتابخانه OpenSSL استفاده میکند.

در پایان فرآیند رمزنگاری، باجافزار پیغام باجخواهی خود را در تمام دایرکتوریهایی که جزو لیست سفید باجافزار نیستند، قرار میدهد. متن پیغام باج نیز به صورت Plain Text در کد باجافزار قرار داده شده است.

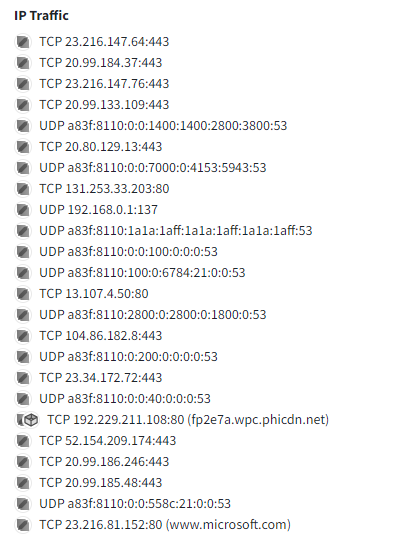

تحلیل ترافیک شبکه

با توجه به اینکه نمونههای به دست آمده از باجافزار Royal در محیط آزمایشگاهی به درستی اجرا نشدند، بنابراین قادر به ذخیره ترافیک شبکه در حین اجرای باجافزار نشدیم. اما بر اساس تحلیل سامانه VirusTotal، باجافزار با آدرسهای آیپی زیر در ارتباط میباشد.

شناسههای تهدید (IOCs)

- 213