1 مقدمه

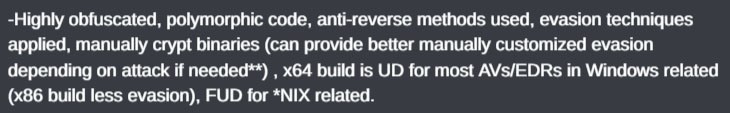

باجافزار Kuiper برای اولین بار در سپتامبر 2023 مشاهده شد. این باجافزار که با زبان برنامهنویسی Go توسعه یافته است، در انجمنهای زیرزمینی روسیه به عنوان RaaS در حال خرید و فروش بود. باجافزاری به شدت پیچیده که با سیستمعاملهای ویندوز، لینوکس و MacOS سازگار است. باجافزار Kuiper از ترکیب الگوریتمهای AES، Chacha20 و RSA برای رمزگذاری فایلهای قربانیان استفاده میکند. تبلیغاتی که در شبکههای زیرزمینی دارکوب برای فروش این باجافزار دست به دست میشد حاکی از توسعه یافته بودن ساختار کد آن میباشد.

باجافزاری چندریختی (Polymorphic) که از تکنیکهای ضد مهندسی معکوس برای جلوگیری از شناسایی و تحلیل توسط متخصصان امنیتی استفاده میکند. بررسیها نشان میدهد گروهی تحت عنوان RobinHood توسعه دهنده این باجافزار هستند. همچنین برخی از منابع خارجی، حملاتی که علیه سازمانهای مالی کشور افریقا صورت گرفت را منتسب به این باجافزار میدانند. طبق شواهد موجود در شبکههای اجتماعی، ظاهراً سیستم شخصی یکی از کاربران ایرانی نیز دچار حمله این باجافزار شده است. در گزارش پیش رو، نسخه ویندوزی این باجافزار در محیط آزمایشگاهی مورد بررسی و تحلیل قرار گرفته است.

2 مشخصات فایل اجرایی

3 شجرهنامه

طبق بررسیهای صورت گرفته، گروهی منتسب به RobinHood توسعه دهنده باجافزار Kuiper هستند. به نظر میرسد این باجافزار در ساختار کد از هیچ باجافزار دیگری نشأت نگرفته و در نوع خود جدید است.

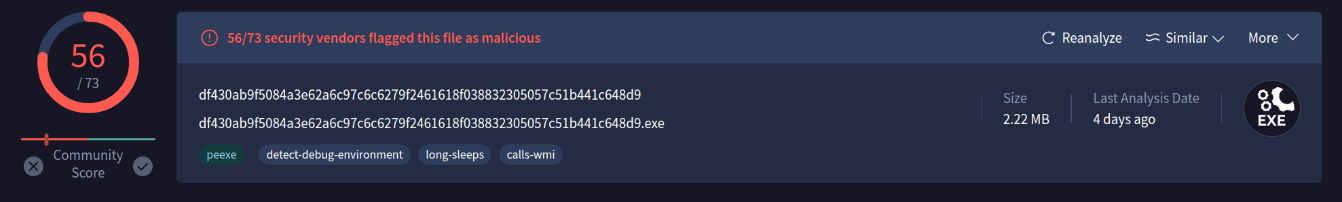

4 میزان تهدید فایل باجافزار

درحال حاضر 56 مورد از 73 ضد بدافزار سامانه VirusTotal باجافزار Kuiper را به عنوان یک برنامه مخرب شناسایی میکنند:

5 تحلیل پویا

5-1 آناتومی حمله

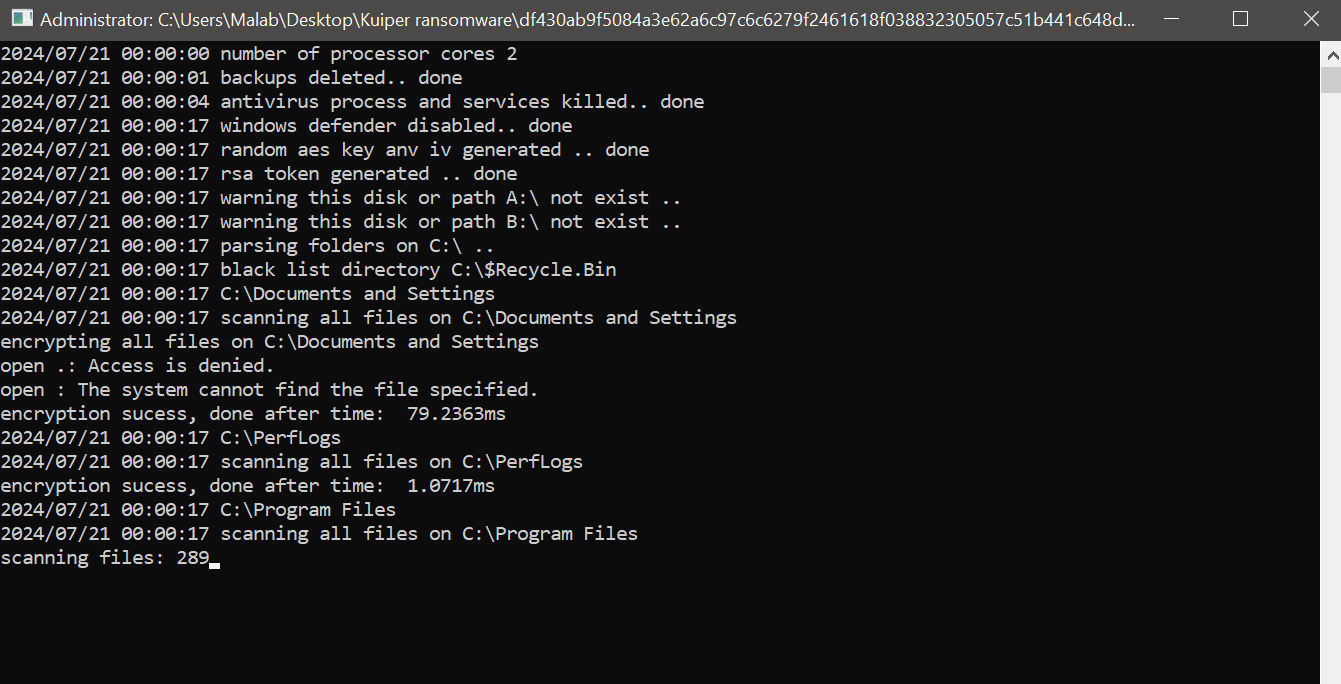

باجافزار Kuiper بلافاصله پس از اجرا، با اجرای دستوراتی از طریق محیط CMD اقدام به غیرفعال کردن تمام مکانیزمهای امنیتی سیستمعامل کرده و شروع به رمزگذاری فایلهای سیستم قربانی مینماید.

طبق مشاهدات صورت گرفته، فرآیند رمزگذاری این باجافزار شامل چند مرحله است که به ترتیب انجام میشوند:

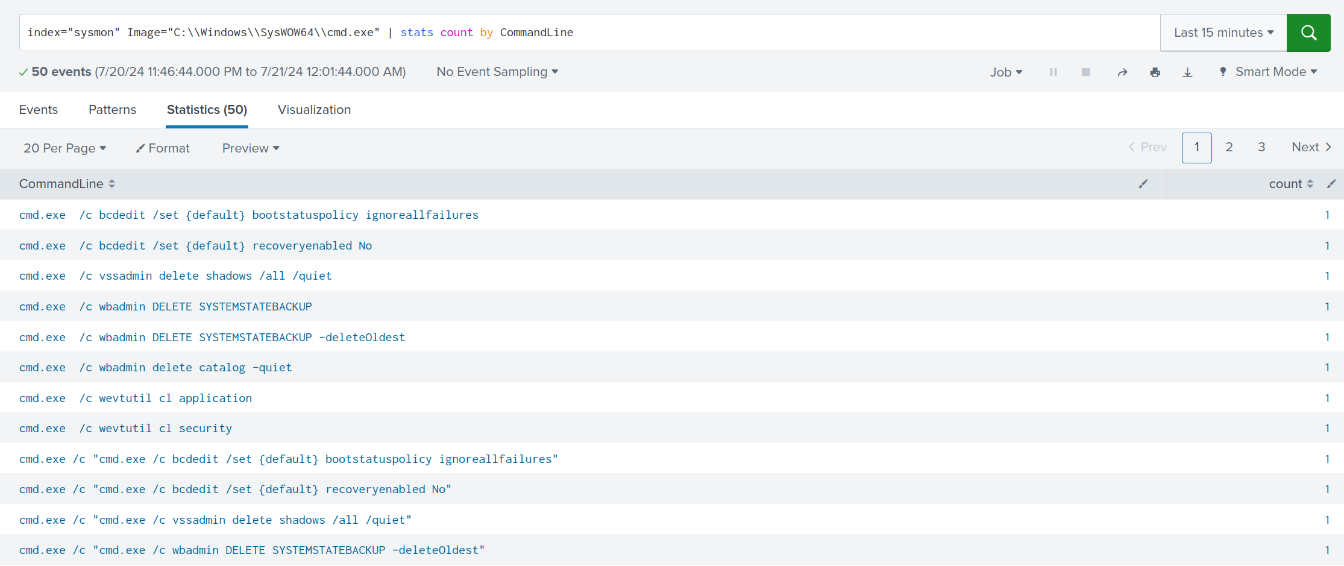

کلیه مراحل فوق از طریق اجرای دستورات در محیط خط فرمان، انجام میشوند. تصاویر زیر نمونهای از دستورات اجرا شده توسط باجافزار Kuiper هستند که از طریق SIEM استخراج شدهاند.

در تصویر زیر ملاحظه میکنید که باجافزار با اجرای دستوراتی اقدام به توقف آنتیویروسهای احتمالی موجود در سیستم قربانی میکند:

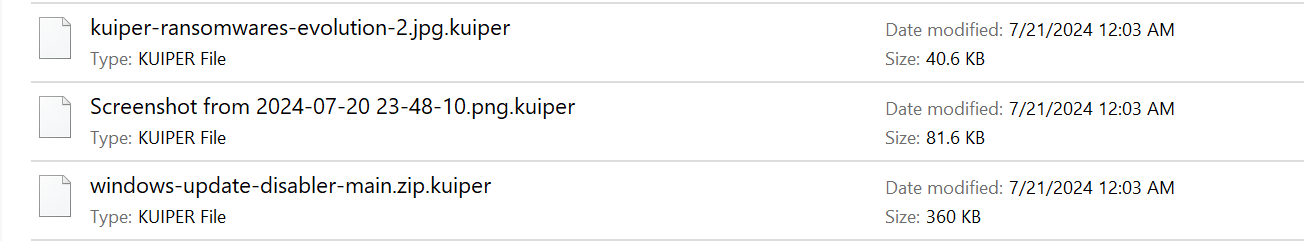

در نهایت فایلها با پسوند .kuiper رمزگذاری خواهند شد و پیغام باجخواهی بر روی سیستم قربانی قرار داده میشود.

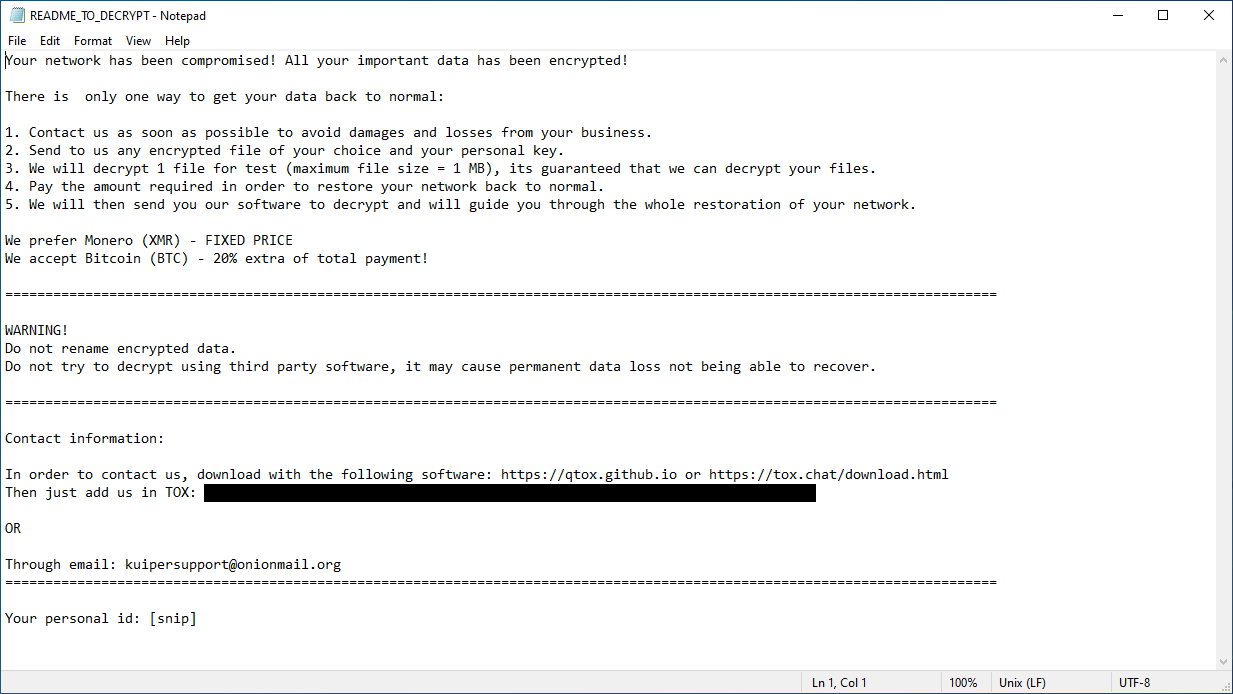

تصویر زیر پیغام باجخواهی باجافزار Kuiper را نشان میدهد:

همانطور که در پیغام باجخواهی مشخص است، باجافزار مبلغ باج را از طریق ارزهای مونرو (XMR) و یا بیتکوین (BTC) دریافت میکند.

5-2 روش انتشار

مشاهدات صورت گرفته و گزارشهای بدست آمده از منابع خارجی نشان میدهد که در برخی حملات، باجافزار Kuiper از آسیبپذیری ProxyLogon با شناسه CVE-2021-26855 در جهت انتشار خود استفاده کرده است.

5-3 روش مقابله

اقدامات رایج امنسازی از قبیل فایروال، آنتیویروس، بروزرسانی سیستمعاملها، استفاده از سرویسهای دسترسی از راه دور به صورت کنترل شده و نصب وصلههای امنیتی میتواند تا حد زیادی، میتواند زیرساخت سازمان را در مواجهه با حملات باجافزاری مصون نماید. علاوه بر موارد فوق، باتوجه به رفتار باجافزار Kuiper، میتوان به این موضوع اشاره کرد که استفاده از متدهای شناسایی مبتنی بر رفتار (EDR، IPS، UEBA و ...) میتواند کمک شایانی به تشخیص و شناسایی این باجافزار نماید.

6 تحلیل ایستا

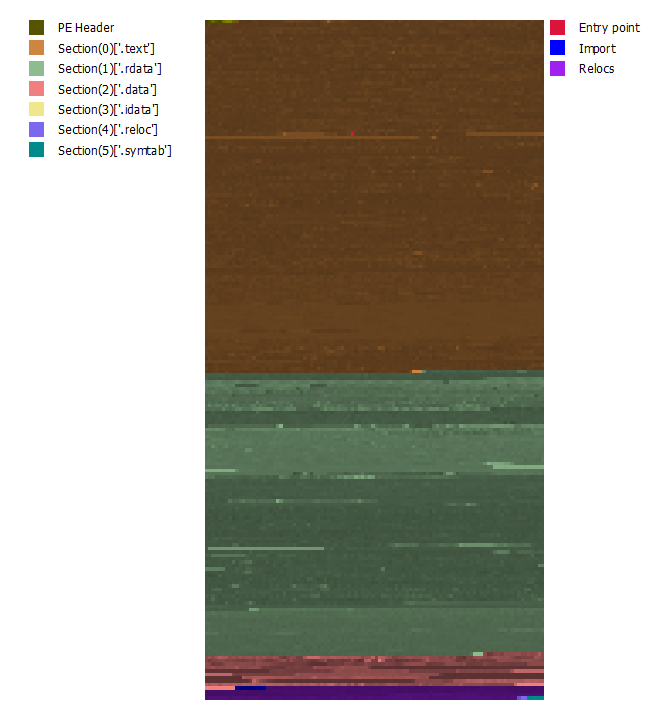

تصویر زیر ساختار فایل PE باجافزار Kuiper (نسخه ویندوزی) و Sectionهای کد را نشان میدهد.

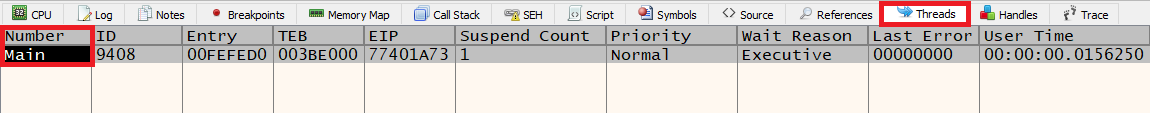

طبق بررسیهای صورت گرفته، باجافزار Kuiper به صورت Single Threded توسعه داده شده است.

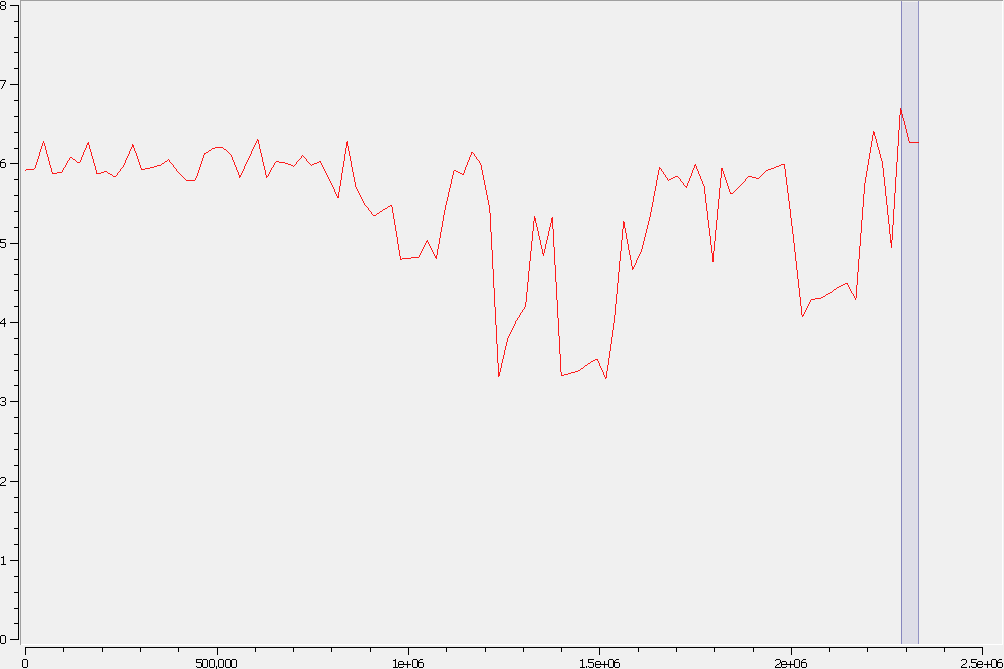

آنتروپی باجافزار Kuiper عدد تقریبی 6 را نشان میدهد، که این موضوع حاکی از آن است که فایل اجرایی باجافزار Pack نشده است.

6-1 تحلیل کد

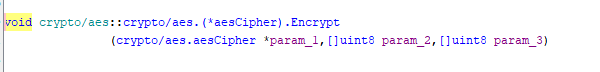

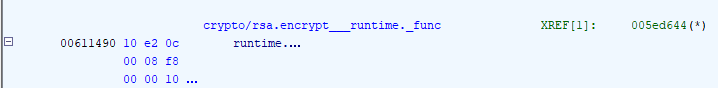

بررسی ساختار کد باجافزار Kuiper نشان میدهد که این باجافزار از الگوریتمهای رمزنگاری AES و RSA برای رمزگذاری فایلهای قربانیان استفاده میکند. این موضوع در تحلیل پویا هم مشاهده شد.

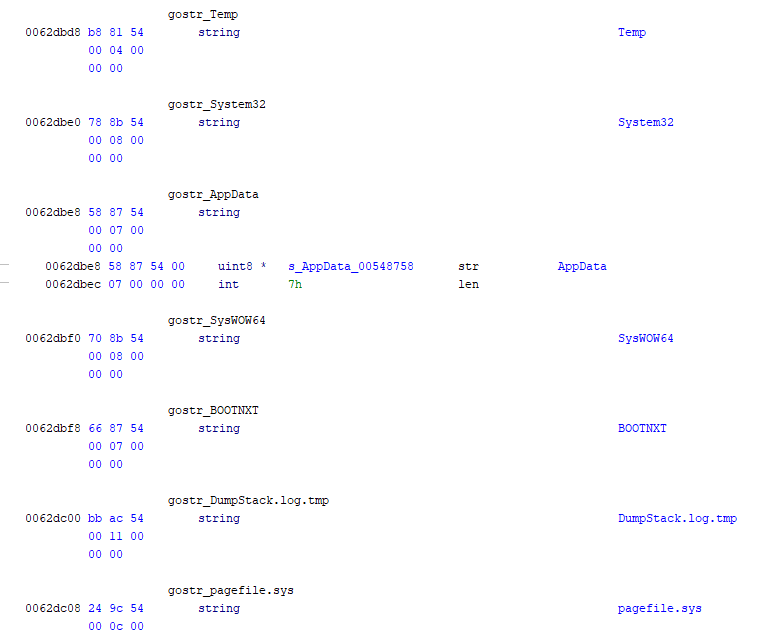

نتایج بدست آمده از بررسی کد باجافزار نشان میدهد که برخی از دایرکتوریهای سیستمی، Exclude شدهاند و باجافزار از اسکن و رمزگذاری آنها خودداری میکند.

لیست کامل این دایرکتوریها به شرح زیر است:

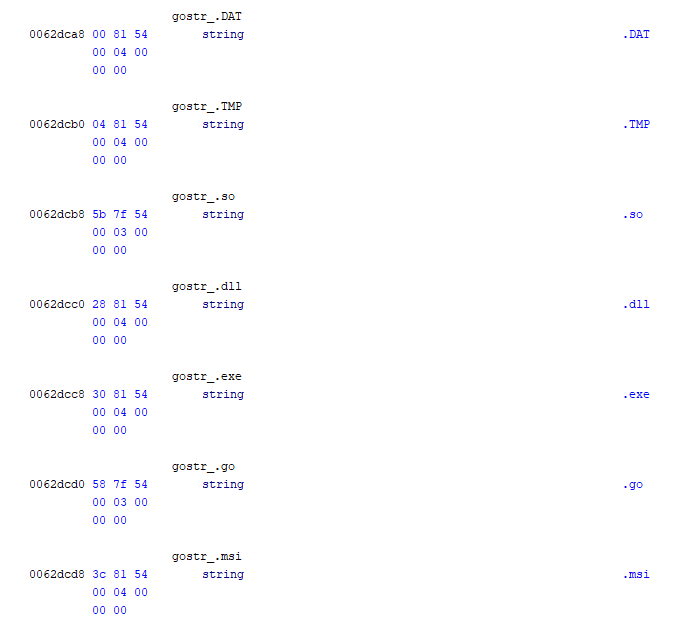

همچنین برخی از فایلها نیز در لیست سفید Kuiper قرار دارند و باجافزار از رمزگذاری آنها صرف نظر میکند.

این لیست شامل موارد زیر است:

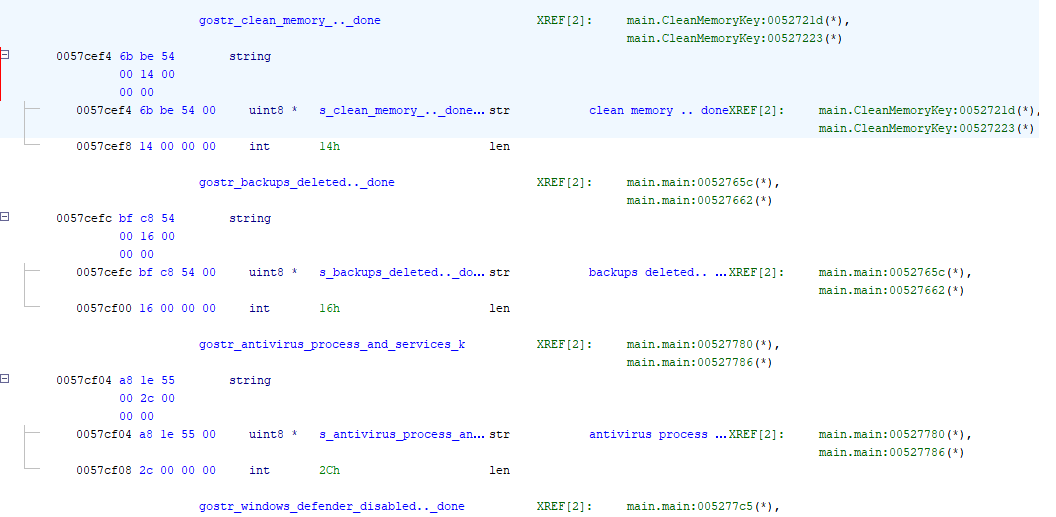

همانطور که در بخش تحلیل پویا اشاره شده، حذف بکاپها و غیرفعالسازی آنتیویروس و تخلیه حافظه، بخشی از فرآیند رمزنگاری باجافزار Kuiper است که با مشاهده کد باجافزار هم میتوان به این موضوع پی برد.

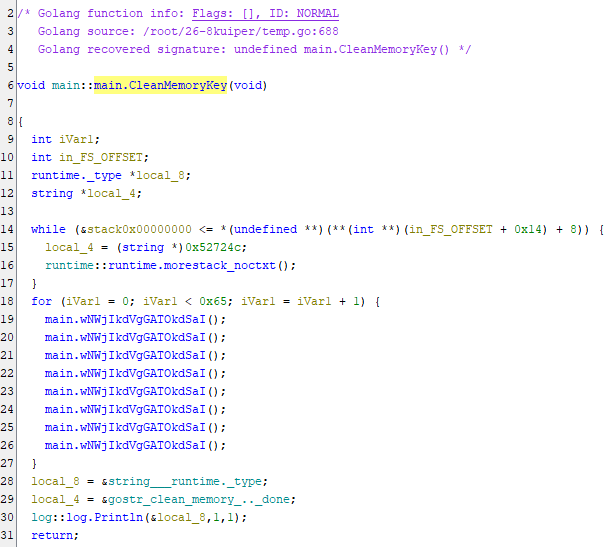

یکی از نکات بسیار جالب توجه در ساختار کد باجافزار Kuiper تابع Clean Memory است. این تابع که در تصویر زیر مشاهده میکنید، یک حلقه 100 تایی ایجاد میکند که هر حلقه در واقع کلیدهای AES و RSA و همچنین IV را به تعداد 8 مرتبه در حافظه موقت Generate میکنند. در مجموع 800 بار این کار تکرار میشود. این روش باعث میشود فضای حافظه Overwrite شود و عملاً Dump حافظه و بازیابی کلیدها امکانپذیر نخواهد بود.

6-2 تحلیل ترافیک شبکه

پس از بررسی ترافیک شبکه ضبط شده پس از اجرای باجافزار Kuiper و همچنین بررسی نتایج سندباکسهای آنلاین، هیچگونه ارتباط شبکهای در مورد باجافزار مشاهده نشد و این سمپل کاملاً آفلاین فعالیت میکند.

7 شناسههای تهدید (IOCs)

8 شناسایی (Detection)

• رول Yara برای شناسایی باجافزار Kuiper

- 131