شرکت TP-Link یک آسیب پذیری بحرانی با شناسه CVE-2019-7405را در روترهای مدل Archer کشف کرده است که مهاجم با بهره برداری از این آسیب پذیری میتواند رمز عبور adminرا به دست آورد و سپس این روتر آسیب پذیر را از راه دور و از طریق Telnet کنترل کند.

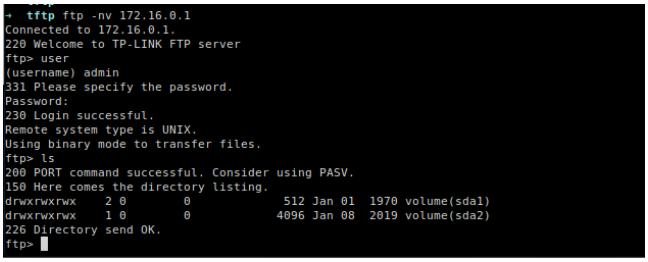

بهره برداری موفق از این آسیب پذیری به مهاجم این اجازه را میدهد تا از راه دور کنترل کامل روتر را از طریق Telnetو در شبکه LAN به دست بگیرد. سپس به FTP server شبکه متصل شود.

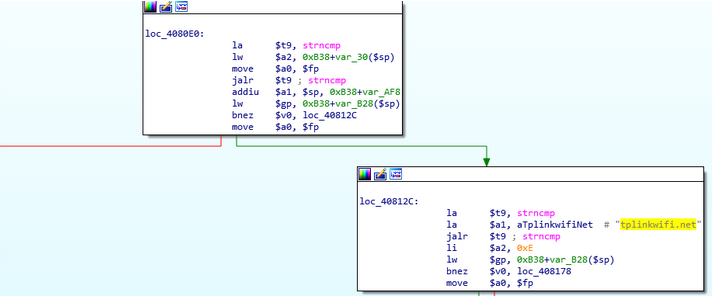

مهاجم یک بسته HTTP request که حاوی یک رشته کاراکتر با اندازه بزرگتر از مقدار مجاز است را برای روتر آسیب پذیر ارسال میکند. با این کار، رمز عبور admin را با یک مقدار خالی جایگزین میکند. با اینکه اعتبار سنجی داخلی انجام میشود اما باز هم روتر فریب میخورد زیرا فقط هدر بسته HTTPرا بررسی میکند. بنابراین مهاجمان از این طریق سرویس httpd روتر را فریب میدهند تا با استفاده از tplinkwifi.net درخواست را معتبر تشخیص دهد.(مطابق شکل زیر)

تنها کاربری که در این نوع روترها وجود دارد کاربر admin است بنابراین وقتی مهاجم احراز هویت را دور میزند دسترسی او به طور خودکار همان دسترسی admin میشود و از این به بعد admin واقعی روتر هم نمی تواند به روتر login کند زیرا دیگر صفحه login هیچ رمز عبوری را نمی پذیرد. بنابراین admin واقعی روتر هیچ دسترسی به روتر نخواهد داشت و حتی نمیتواند رمز عبور جدیدی بسازد تا دسترسی را از مهاجم بگیرد.

حتی اگر admin واقعی روتر بتواند رمز عبور را تغییر دهد مهاجم میتواند دوباره آن را با درخواست LAN/WAN/CGI از بین ببرد و به روتر login کند.

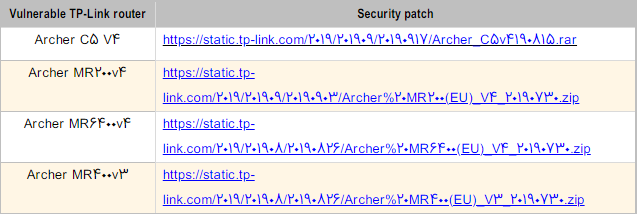

این آسیبپذیری بحرانی در مدلهای زیر وجود دارد:

- Archer C5 V4

- Archer MR200v4

- Archer MR6400v4

- Archer MR400v3

وصله این آسیب پذیری بحرانی برای هرکدام از مدل های آسیب پذیر در جدول زیر آمده است:

- 8