باتوجه به فراوانی استفاده از مسیریابهای #میکروتیک در کشور و در پی بروز #آسیبپذیریهای شمارهی CVE-2019-3978 و CVE-2019-3979 در ماههای اخیر و لزوم توجه به امنسازی و مقاومسازی شبکهها و زیرساختهای ارتباطی، در رصد و پایش شبکهها و زیرساختهای کشور نشان دهندهی عدم رفع نواقص و بهروزرسانیها میباشد.

لذا ضمن ارائه گزارش آماری از آسیبپذیریها، راهنماییهای لازم به همراه توضیحات فنی در ادامه بیان میگردد.

• آسیبپذیری در سیستم عامل RouterOS مسیریاب های Mikrotik با شماره CVE-2019-3979

آسیبپذیری منتشر شده از نوعunrelated data attack و با شماره ضعف CWE-20 میباشد. مسیرباهای میکروتیک تمامی دادههای پاسخ DNS از نوع رکورد A را در حافظه نهان DNS خود ذخیرهسازی میکنند. این اتفاق حتی در زمانی که پاسخ دریافتی DNS برای دامنه درخواست شده نباشد هم رخ میدهد. بنابراین مهاجم از راه دور میتواند حافظه نهان سرور DNS را از طریق پاسخهای مخرب که سوابق اضافی و غیرمرتبط با دامنه درخواست داده شده دارد را مسموم نماید.

نسخههای آسیبپذیر:

- نسخههای پایینتر از 6.45.6 نسخه stable

- نسخههای پایینتر از 6.44.5 نسخه Long-term

راهکار پیشنهادی:

بهترین روش جلوگیری از وقوع حمله، بروزرسانی نسخه stable به 6.45.7 و نسخه Long-term به 6.44.6 یا نسخه جدیدتر سیستمعامل مسیریابهای میکروتیک میباشد.

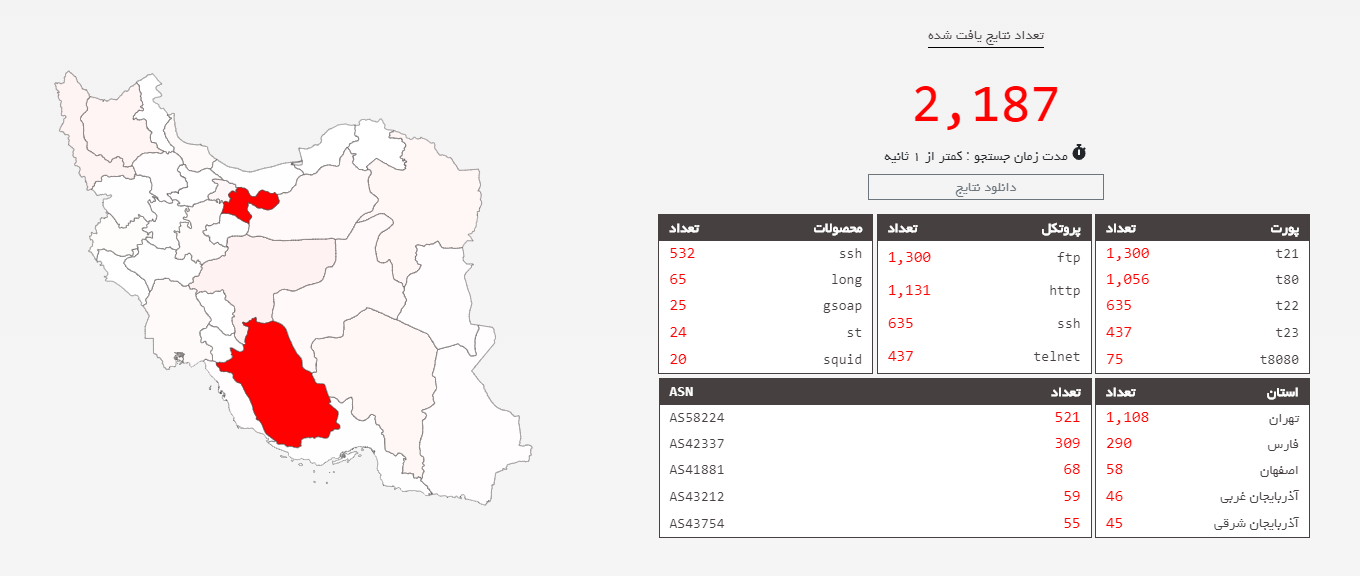

نتایج پایش و جستجو درخصوص گستردگی آسیبپذیرها در سطح کشور مطابق تصویر زیر میباشد.

آسیب پذیری در سیستمعامل مسیریابهای MikroTik با شماره CVE-2019-3978

نسخههای 6.45.6 (stable) و 6.44.5 (long-term) مسیریابهای میکروتیک و همچنین نسخههای قبل تر از آنها به مهاجمان از راه دور این امکان را میدهند، تا پرسمان DNS را از طریق درگاه 8291 انجام دهند. این پرسمانها از مسیریاب به سمت سرویسدهنده مورد نظر مهاجم ارسال میگردد و پاسخهای DNS توسط مسیریاب ذخیره و منجر به مسمومیت حافظه نهان میگردد.

به عبارت دیگر یکی از سناریوهای حمله به کارگیری پروتکل WinBox بر روی پورت 8291 و درصورت باز بودن آن در یک شبکهی غیرقابل اعتماد میباشد. این ضعف از نوع Missing Authentication for Critical Function با شماره CWE-306 میباشد. همچنین میزانCVSS این آسیب پذیری برابر 7.5 گزارش شدهاست.

در این آسیبپذیری حتی اگر سرویس DNS غیرفعال باشد، مسیریاب تحت تاثیر قرار میگیرد. این آسیب پذیری که با شناسه CVE-2019-3978 ردیابی میشود و در کنار سه آسیبپذیری دیگر (CVE-2019-3976 , CVE-2019-3977 , CVE-2019-3979 ) این امکان را فراهم میسازند تا مهاجم از راه دور با دسترسی به پورت 8291 مسیریاب منجر از کار انداختن سیستم عامل یا تغییر رمز عبور سیستم و یا دسترسی به Shell به سیستمعامل میگردد.

راهکار پیشنهادی: با وصله این آسیب پذیریها در نسخه جدید میتوان با به روز رسانی نسخهی stable به 6.45.7 و یا نسخهی long-term به 6.44.6 (یا هر نسخه جدیدتر) امنیت مسیریاب ارتقاء گردد. همچنین میتوان سرویس WinBox را در صورت عدم نیاز، غیرفعال کرده و در صورت استفاده، دسترسی آن را به آدرس IPهای خاص محدود نمود.

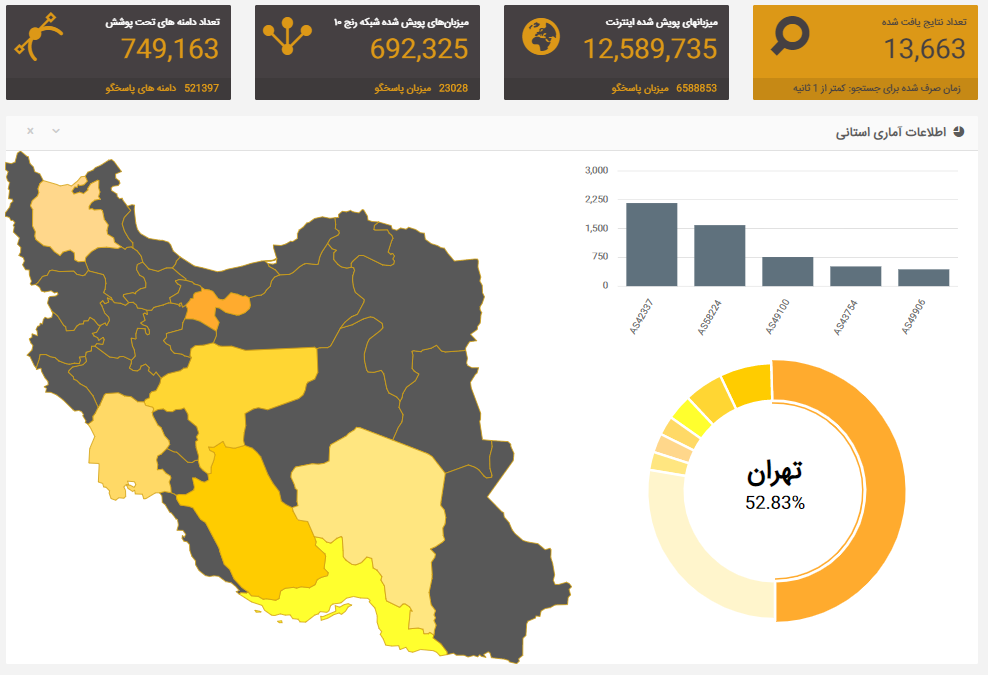

نتایج موتورملی پایش و جستجوی فضای سایبری کشور درخصوص گستردگی آسیبپذیری در سطح کشور مطابق تصویر زیر میباشد:

- 41