این آسیبپذیری در تاریخ 5 دسامبر 2019 منتشر شده است و از نوع Authentication Bypass میباشد. این آسیبپذیری به گونهای است که framework تایید اعتبار نام کاربری تهیه شده توسط کاربر را که هنگام ورود به سیستم از طریق سرویسهای LDAP , SMTPd , su , radius , SSHd بررسی میکند را دور زده و از این مکانیزم امنیتی عبور میکند.

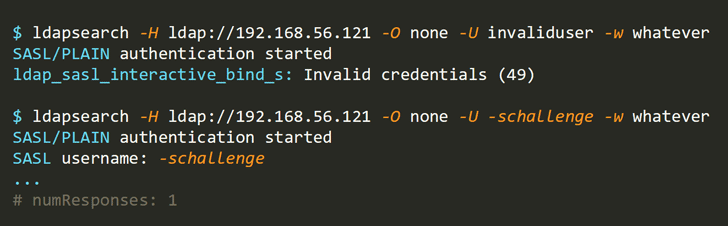

با استفاده از این آسیب پذیری ، یک مهاجم از راه دور میتواند با گذاشتن یک (-) (hyphen) قبل از نام کاربری مانند "-schallenge" یا "-schallenge:passwd" به سرویسهای آسیب پذیر دسترسی پیدا کند. (این ترفند زمانی رخ می دهد که مفسر OpenBSD مقدار (-) را به منزله یک گزینه خط فرمان میگیرد نه یک کلمهی عبور.)

در تصویر بالا فریم ورک احراز هویت OpenBSD "-schallenge" را "-s challenge" تعبیر میکند، که سیستم را مجبور میکند پروتکل "challenge" را نادیده گرفته و به صورت خودکار از فرایند احراز هویت عبور نماید.

به گفته محققان این آسیبپذیری در سرویسهای LDAP , SMTPd , RADIUS قابل استفاده است اما در مورد SSHd , su به این دلیل که حتی بعد از احراز هویت موفق از مکانیزمهای عمیق دفاعی استفاده میکنند به صورت قطعی صدق نمیکند.

نسخههای آسیبپذیر:

- نسخهی OpenBSD 6.5 و نسخه OpenBSD 6.6

راهکار پیشنهادی:

توصیه میشود با استفاده از سازوکارهای syspatch وصله امنیتی نصب گردد.

لینک وصله منتشر شده :

https://www.openbsd.org/errata66.html

https://www.openbsd.org/errata65.html

منابع :

https://thehackernews.com/2019/12/openbsd-authentication-vulnerability.html?utm_source=social_share

https://www.openwall.com/lists/oss-security/2019/12/04/5

- 7