آسیبپذیری با شناسه CVE-2023-6534 در برخی نسخههای FreeBSD کشف شده است. این آسیبپذیری بهدلیل اعتبارسنجی نادرستی از شمارههای توالی TCP انجام میشود. این موضوع ممکن است به مهاجم اجازه دهد تا حمله انکار سرویس را علیه میزبانها حتی از پشت دیواره آتش انجام دهد.

Packet Filter، پروتکل اینترنتی است که ابتدا برای OpenBSD نوشته شده است و وضعیت بستههای TCP را پیگیری میکند و همچنین اطلاعات فراداده که توسط فایروال برای هر اتصال TCP پیگیری میشود، ذخیره خواهد شد. از اطلاعات فراداده برای تصمیمگیری در خصوص پذیرش یا رد بستههایی که با شناسههای اتصال مطابقت دارند، استفاده میشود.

جهت پیگیری وضعیت اتصال TCP، Packet Filter اعتبارسنجی را بر روی شماره بستههای وارد شده اعمال میکند. این امر باعث میشود که جعل فرستنده و درج بستهها به یک جریان TCP برای مهاجم، دشوار شود زیرا بستههای ساختهشده باید شماره دنبالههایی را داشته باشند که با وضعیت اتصال کنونی مطابقت داشته باشد تا از سوی فایروال حذف نشوند. وجود نقص امنیتی در فرآیند اعتبارسنجی باعث میشود که شماره دنباله اعتبارسنجی نشود و به مهاجم این امکان را میدهد تا با جعل میزبان از راه دور و حدس زدن شمارههای پورت اتصال، بستهها را به جریان TCP درج کند.

مهاجم میتواند با تلاش نسبتاً کم، بستهها را به یک جریان TCP مربوط به یک میزبان در پشت فایروال درج کند. این امر میتواند برای اجرای حمله منع سرویس استفاده شود (مثلأ ارسال بستههای TCP با سرعت زیاد به سمت میزبان).

محصولات تحت تأثیر

این آسیب پذیری نسخههای FreeBSD 14.0-RELEASE قبل از 14-RELEASE-p2، FreeBSD 13.2-RELEASE قبل از 13.2-RELEASE-p7 و FreeBSD 12.4-RELEASE قبل از 12.4-RELEASE-p9، را تحت تأثیر قرار میدهد.

توصیههای امنیتی

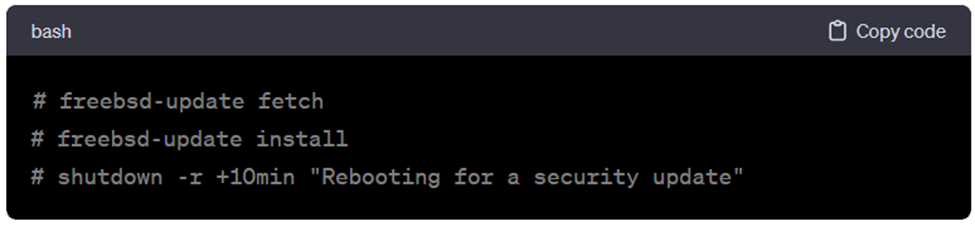

سیستم آسیبپذیر خود را به یک نسخه پایدار یا نسخه امن FreeBSD ارتقاء دهید و سپس سیستم را راهاندازی مجدد کنید. برای این منظور یکی از راهکارهای زیر را انجام دهید:

1) بهروزرسانی سیستم آسیبپذیر از طریق یک وصله دودویی: سیستمهایی که نسخه RELEASE FreeBSD را بر روی پلتفرمهای amd64 یا arm64 یا پلتفرم i386 را اجرا میکنند (برای FreeBSD 13 و نسخههای قدیمیتر)، میتوانند از ابزار freebsd-update(8) برای بهروزرسانی استفاده کنند:

2) ابتدا وصله مربوطه را از مسیر زیر دانلود کنید و امضای PGP را با استفاده از ابزار PGP خود تأیید کنید.

سپس وصله را اعمال کنید. دستورات زیر را به عنوان کاربر root اجرا کنید:

هسته خود را به صورتی که در آدرس زیر توضیح داده شده است بهروزرسانی کنید و سیستم را راهاندازی مجدد کنید:

URL:https://www.FreeBSD.org/handbook/kernelconfig.html

منبع خبر:

- 69