محققان امنیتی به تازگی موفق به کشف یک آسیبپذیری به شناسه CVE-2023-6553 و شدت 9.8 (بحرانی) در یکی از افزونههای وردپرس به نام Backup Migrationشدهاند. مهاجم با بهرهبرداری از این آسیبپذیری قادر است حمله اجرای کد از راه دور (RCE) را بر روی سایتهایی که از این افزونه برای تهیه نسخ پشتیبان از سایت خود استفاده میکنند، پیادهسازی کند. دلیل به وجود آمدن این آسیبپذیری آن است که در متن کد این افزونه، تابع includes توسط داده ارسالی از سمت کاربر مقداردهی میشود. از آنجا که این تابع، قابلیت اجرای کدهای PHP را دارد، مهاجم با ارسال کد مخرب PHP، قادر است به سرور دسترسی کامل پیدا کند و کدهای خود را در سرور اجرا کند.

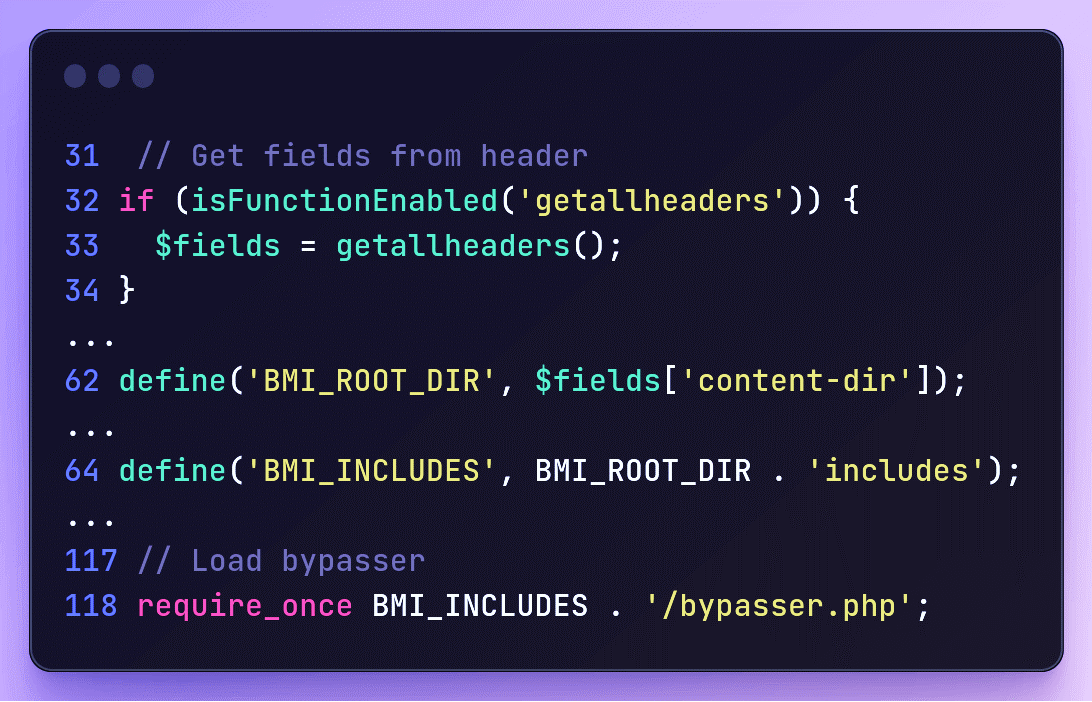

همان طور که در خط 118ام سورس کد مشخص است این افزونه قصد فراخوانی فایل bypasser.php را از دایرکتوری BMI_INCLUDES دارد. اما وقتی به خط 64ام که در آن BMI_INCLUDES در حال تعریف شدن است نگاه میکنیم متوجه میشویم که در تعریف BMI_INCLUDES گفته شده مقدار از دایرکتوری BMI_ROOT_DIR فراخوانی شود. در حالی که در خط 62ام عنوان شده است که مقدار BMI_ROOT_DIR توسط یکی از هدرهای HTTP به نام content-dir مشخص خواهد شد. با توجه به توضیحات بیان شده مشخص میشود که ورودی تابع include توسط پارامتری که کاربر روی آن کنترل دارد (content-dir) تعیین میشود؛ در نتیجه مهاجم قادر به تزریق کدهای مخرب PHP از طریق اجرای حمله RCE است.

محصولات تحت تأثیر

تمام کاربرانی که از نسخه 1.3.7 Backup Migration و نسخههای قدیمی تر این افزونه استفاده میکنند، تحت تأثیر این آسیبپذیری قرار دارند.

توصیههای امنیتی

کاربران باید که هر چه سریعتر افزونه Backup Migration خود را به نسخه 1.3.8 بهروزرسانی کنند؛ علاوه بر این یک نسخه پشتیبان از وبسایت خود تهیه کنند.

منابع خبر:

[1]https://www.wordfence.com/threat-intel/vulnerabilities/wordpress-plugins/backup-backup/backup-migra…

[2]https://www.bleepingcomputer.com/news/security/50k-wordpress-sites-exposed-to-rce-attacks-by-critic…

- 43