وردپرس نسخه 6.4.2 را با هدف حل یک آسیبپذیری اجرای کد از راه دور (RCE) منتشر کرد. هنگامی که این آسیبپذیری با نقص دیگری ترکیب شود، میتواند مهاجمان را قادر سازد تا کدهای PHP دلخواه را در وبسایت مورد نظر اجرا کنند. وردپرس یک سیستم مدیریت محتوای متن باز (CMS) بسیار محبوب است که جهت ایجاد و مدیریت وبسایتها استفاده میشود. در حال حاضر بیش از 800 میلیون سایت از وردپرس استفاده میکنند که شامل حدود 45 درصد از کل سایتهای موجود در اینترنت میباشد.

تیم امنیتی این پروژه یک آسیبپذیری را در هسته 6.4 وردپرس شناسایی کرد که به عنوان یک نقص زنجیرهای برنامهنویسی مبتنی بر ویژگی (POP) شناخته میشود. تحت شرایط خاص، این آسیبپذیری پتانسیل اجرای کد PHP دلخواه را دارد.

برای بهره برداری از این نقص امنیتی، باید یک آسیبپذیری تزریق شی PHP در سایت مورد نظر وجود داشته باشد. این نقص ممکن است در یک پلاگین، افزونه تم یا مؤلفه دیگر پیدا شود و بهرهبرداری از آن میتواند منجر به ایجاد مخاطرات جدی شود.Wordpress نیز اشاره کرده است: «یک آسیبپذیری Remote Code Execution مستقیماً در هسته قابل بهرهبرداری نیست. با این حال، تیم امنیتی احساس میکند که هنگام ترکیب با برخی از افزونهها، بهویژه در نصبهای چند سایتی، پتانسیل بالایی وجود دارد.»

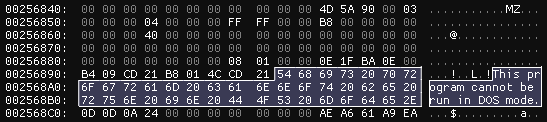

این نقص امنیتی در کلاس «WP_HTML_Token» وجود دارد که در وردپرس 6.4 جهت بهبود تجزیه HTML در ویرایشگر بلوک معرفی شده است. کلاس حاوی یک متد "__destruct" میباشد که از"call_user_func" جهت اجرای یک تابع تعریف شده در ویژگی "on_destroy" با "bookmark_name" به عنوان آرگومان استفاده میکند. مهاجمی که از یک آسیبپذیری تزریق شی بهرهبرداری میکند، میتواند بر روی این ویژگیها برای اجرای کد دلخواه کنترل داشته باشد.

تخریبگر کلاس که به صورت شرطی یک تابع callback را اجرا می کند

توصیههای امنیتی

محققان ضمن تأیید شدت بالقوه آسیبپذیری که میتواند تحت شرایط خاص مورد بهرهبرداری قرار گیرد، به مدیران توصیه میکنند که سایت خود را به آخرین نسخه وردپرس(نسخه 6.4.2) بهروزرسانی کنند.

منبع خبر:

[1] https://www.bleepingcomputer.com/news/security/wordpress-fixes-pop-chain-exposing-websites-to-rce-a…;

[2]https://wordpress.org/documentation/wordpress-version/version-6-4-2/

[3]https://www.wordfence.com/blog/2023/12/psa-critical-pop-chain-allowing-remote-code-execution-patche…;

- 48