جدیدترین نوع باتنت P2Pinfect اکنون بر روی آلوده کردن دستگاههایی با پردازندههای 32 بیتی MIPS (Microprocessor without Interlocked Pipelined Stages) مانند روترها و دستگاههای IoT تمرکز کرده است. تراشههای MIPS به دلیل عملکرد موثر و طراحی ساده به طور گسترده در سیستمهایی مانند روترها، residential gateways و کنسولهای بازی ویدئویی استفاده میشوند. P2Pinfect در جولای 2023 به عنوان یک Worm جدید مبتنی بر Rust کشف شد که سرورهای Redis آسیبپذیر به نقص امنیتی با شناسه CVE-2022-0543 را مورد هدف قرار می داد.

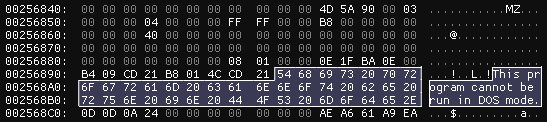

آخرین حملات مشاهده شده بر روی هانیپاتهای Cado، سرورهای SSH را که از اعتبارنامههای ضعیف استفاده میکنند، اسکن کرده و سعی میکنند یک فایل باینری طراحی شده برای معماری MIPS را از طریق SFTP و SCP آپلود کنند. تجزیه و تحلیلها نشان میدهد که P2Pinfect جدید، یک فایل باینری ELF 32 بیتی بدون اطلاعات اشکالزدایی است که دارای یک DLL ویندوز 64 بیتی است. این DLL به عنوان یک ماژول قابل بارگیری برای Redis عمل میکند و این قابلیت را برای بدافزار فراهم میکند تا دستورات پوسته (shell command) را بر روی میزبان در معرض خطر اجرا کند. ELF (فرمت اجرایی و پیوندپذیر) یک فرمت فایل رایج برای فایلهای اجرایی، کتابخانههای مشترک و حتی حذف هسته(core) در سیستمعاملهای شبه یونیکس است.

Windows که در آن فایل باینری قابل اجرا جاسازی شده است

جدیدترین نوع P2Pinfect مکانیسمهای فرار پیچیده و چندوجهی را پیادهسازی میکند که تشخیص و تجزیه و تحلیل آن را بسیار چالشبرانگیزتر میکند. توسعه مداوم P2Pinfect و گسترش هدف گذاری بدافزار نشان دهنده سطح بالایی از مهارت های کدنویسی و عزم نویسندگان آن است. در حال حاظر هدف اصلی از توسعه آن نامشخص است ولی این اهداف میتواند شامل استخراج ارزهای دیجیتال، راه اندازی حملات منع سرویس توزیعشده (DDoS)، تسهیل پروکسی ترافیک و سرقت داده باشد.

منابع خبر:

[1]https://www.bleepingcomputer.com/news/security/stealthier-version-of-p2pinfect-malware-targets-mips…

[2]https://thehackernews.com/2023/12/new-p2pinfect-botnet-mips-variant.html

- 27