آسیبپذیری با شناسه CVE-2023-20275، شدت متوسط و امتیاز 4.1 در ویژگی AnyConnect SSL VPN نرمافزار Cisco Adaptive Security Appliance و Cisco Firepower Threat Defense شناسایی شده است. این آسیبپذیری ناشی از یک نقص در فرآیند اعتبارسنجی آدرس IP منبع داخلی بستهها پس از رمزگشایی است، که به یک مهاجم اجازه میدهد با ارسال بستههای جعلی با آدرس IP دلخواه از طریق تونل، از این آسیبپذیری بهرهبرداری کند.

محصولات تحت تأثیر

محصولات زیر تحت تأثیر این آسیبپذیری قرار دارند:

• Cisco Adaptive Security Appliance (ASA)

• Cisco Firepower Threat Defense (FTD)

آسیبپذیری فوق تنها زمانی محصولات نام برده را تحت تأثیر قرار میدهد که ویژگی AnyConnect SSL VPN در آنها فعال باشد. اما خود ویژگی AnyConnect clientless SSL VPN تحت تأثیر این آسیبپذیری قرار ندارد.

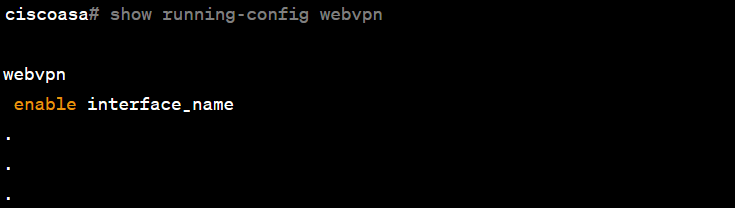

برای تشخیص اینکه آیا AnyConnect SSL VPN در Cisco ASA Software فعال است یا خیر؟ از دستور show running-config webvpn در حالت privileged EXEC استفاده میشود. شکل زیر، خروجی این دستور را برای دستگاهی نشان میدهد که این ویژگی در آن فعال است:

تشخیص فعال بودن ویژگی AnyConnect SSL VPN در Cisco ASA Software

توصیههای امنیتی

برای رفع این آسیبپذیری، سیسکو نسخههایی برای بهروزرسانی نرمافزارهای تحت تأثیر منتشر کرده است که مشکلات امنیتی مرتبط با این آسیبپذیری را حل میکند. برای دریافت بهروزرسانی محصولات، به سایت سیسکو مراجعه نمایید.

منبع خبر:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asa-ssl-vpn-…

- 67