به تازگی، محققان امنیتی موفق به کشف یک آسیبپذیری حیاتی در نرمافزار Jira شدهاند. Jira ابزار محبوب مدیریت پروژه و ردیابی اشکالات نرمافزاری در GitLab است و در بهروزرسانی امنیتی اخیر GitLab، این آسیبپذیری با شناسه CVE-2023-6033 رفع شده است. این آسیبپذیری بر پیکربندی ادغام GitLab با Jira تأثیر میگذارد و به مهاجمان اجازه میدهد تا کد جاوا اسکریپت را در مرورگر قربانی اجرا کنند که تهدیدی قابل توجه برای دادههای کاربر و یکپارچگی سیستم است.

حمله به این صورت است که با استفاده از قابلیت یکپارچهسازی Jira و ارسال یک درخواست جعلی خاص به سرور GitLab، مهاجم میتواند از این آسیبپذیری بهرهبرداری کند. پس از تکمیل درخواست، مهاجم از سشن مرورگر قربانی برای اجرای کد جاوا اسکریپت دلخواه استفاده میکند و در ادامه میتواند از طرف قربانی هر اقدامی را انجام دهد یا به اطلاعات خصوصی او دسترسی پیدا کند.

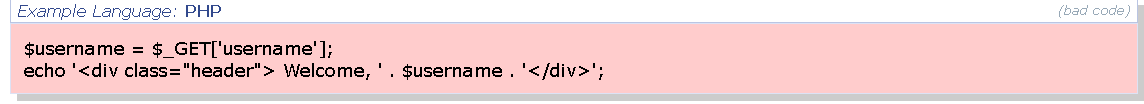

در ادامه مثالی از این آسیبپذیری آورده شده است:

مهاجم، مقدار name (نام ارائه شده در رشته جستجوی URL) را در یک قطعه کد با استفاده از $_GET['username']; بازیابی میکند. سپس، مقدار به دست آمده پس از الحاق به یک عنصر پاراگراف HTML به کاربر بازپس داده میشود. یک اسکریپت (XSS) یا سایر کدهای مخرب را میتوان با دستکاری مقدار نام در پاسخ HTML درج کرد، زیرا قبل از گنجاندن، کدگذاری تأیید نشده است.

هنگامی که قربانی با پارامتر نام تغییر یافته، از URL بازدید میکند، XSS در مرورگرش راهاندازی میشود که شاید منجر به سرقت کوکی یا سایر فعالیتهای مخرب شود.

سپس مهاجم در یک صفحه وب بدون رمزگذاری، از یک پارامتر HTTP GET مستقیماً در یک صفحه HTML استفاده میکند. در این شرایط مهاجم میتواند یک پیوند بصورت <script>alert(document.cookie);</script> با تغییر مقدار پارامتر، برای قربانی ارسال کند. وقتی که قربانی روی پیوند کلیک میکند، با یک اسکریپت، payload در مرورگر قربانی اجرا میشود و ممکن است منجر به سرقت کوکی یا سایر فعالیتهای مخرب شود.

محصولات تحت تأثیر

این آسیبپذیری، نسخههای 15.10 ،16.6.1، 16.5 ، 16.5.3 و 16.4 ، 16.4.3 نرمافزار Jira را تحت تأثیر قرار میدهد و به مهاجم اجازه میدهد اسکریپت مد نظر خود را در مرورگر قربانی اجرا کند.

توصیههای امنیتی

• برای رفع آسیبپذیری مذکور، GitLab وصلهای برای تمام نسخههای آسیبدیده GitLab Community Edition (CE) و Enterprise Edition (EE) منتشر کرده است. این وصله، پیکربندی یکپارچهسازی Jira را بهروزرسانی میکند تا ورودی کاربر را بهدرستی پاکسازی کند و از اجرای بیشتر اسکریپتهای مخرب جلوگیری کند.

• علاوه بر این، به کاربران توصیه شده است که نرمافزار خود را به آخرین نسخه موجود ارتقا دهند تا اطمینان حاصل کنند که در برابر این تهدیدات و تهدیدات آتی محافظت شوند. همچنین توصیه شده است که ماکروها را فقط در صورت نیاز فعال کنند.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2023-6033

[2[ https://gitlab.com/gitlab-org/gitlab/-/issues/431201

[3] https://hackerone.com/reports/2236039

- 85