محققان Eurecom شش حمله جدید که در مجموع به نام BLUFFS شناخته میشوند را شناسایی کردهاند که میتواند محرمانگی سشنهای بلوتوث را به خطر بیندازد. این حملات، امکان جعل هویت دستگاهها و حملات مرد میانی (man-in-the-middle) را برای مهاجم فراهم میکنند و به طور بالقوه منجر به دسترسی غیرمجاز و رهگیری ارتباط بین دستگاههای دارای بلوتوث میشود.

این آسیبپذیریها با شناسه CVE-2023-24023 ردیابی میشوند و Bluetooth Core Specification از نسخه 4.2 تا 5.4 را تحت تأثیر قرار میدهند.

با توجه به استفاده گسترده از استاندارد ارتباطات بی سیم و نسخههای تحت تأثیر این آسیبپذیریها، BLUFFS این پتانسیل را دارد که میلیاردها دستگاه را هدف قرار دهد. این دستگاهها شامل لپتاپها، تلفنهای هوشمند و دستگاههای مختلف تلفن همراه دیگری میشود که به این فناوری مجهز هستند و آن را به یک نگرانی امنیتی مهم و گسترده تبدیل میکند.

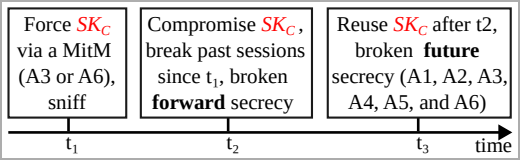

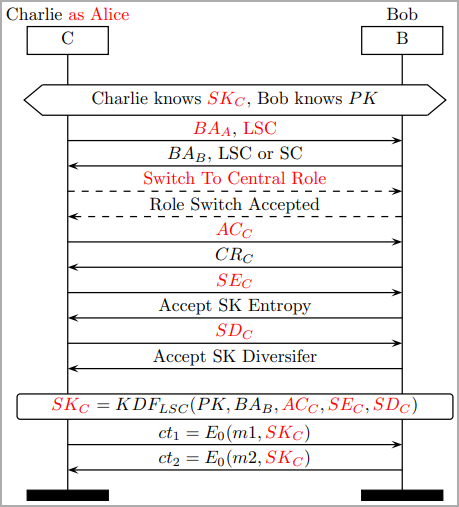

مهاجم از چهار آسیبپذیری در فرآیند استخراج کلید سشن (session key) که دو مورد از این آسیبپذیریها به تازگی شناسایی شدهاند، بهرهبرداری کرده که منجر به تولید یک کلید کوتاه، ضعیف و قابل پیشبینی (SKC) میشود. در مرحله بعد، مهاجم از یک روش brute-force برای شکستن کلید استفاده میکند که به کمک آن میتواند ارتباطات گذشته را رمزگشایی کرده و ارتباطات آینده را رمزگشایی یا دستکاری کند.

برای اجرای حمله، مهاجم باید در محدوده بلوتوث دو هدفی باشد که دادهها را مبادله میکنند. در این بین با جعل هویت یکی از طرفین، ایجاد مداخله میکند تا طرف دیگر کلیدی ضعیف برای ارتباط ایجاد کند.

مراحل حمله

تلاش مهاجم برای به دست آوردن کلید بعد از جعل هویت

توصیههای امنیتی

به کاربران توصیه میشود جهت کاهش خطرات احتمالی ناشی از آسیبپذیریهای مذکور، موارد زیر را به کار گیرند:

• یک KDF جدید برای اتصالات امن قدیمی معرفی کنید که شامل مبادله و تأیید متقابل غیر مستقیم است و حداقل هزینه را اضافه می کند.

• دستگاهها باید از یک کلید جفتسازی مشترک برای احراز هویت متقابل متنوعکنندههای کلید استفاده کنند و از هویت عوامل سشن، اطمینان حاصل کنند.

• در صورت امکان حالت اتصالات ایمن (SC) را اعمال کنید.

منبع خبر:

[1] https://www.bleepingcomputer.com/news/security/new-bluffs-attack-lets-attackers-hijack-bluetooth-co…

- 61