به گزارش Hacker News، شرکت گوگل با انتشار نسخه 78.0.3904.87 کروم، به میلیاردها کاربر خود هشدار داد که برای وصله دو آسیبپذیری با شدت بالا، مرورگر خود را بروزرسانی کنند. در یکی از این آسیبپذیریها مهاجمان میتوانند کامپیوترها را در سراسر جهان اکسپلویت نمایند.

تیم امنیتی کروم بدون انتشار جزئیات فنی این آسیبپذیریها، تنها بیان میکند که آنها از نوع use-after-freeمیباشند و یکی از این آسیبپذیریها با شناسه " CVE-2019-13720" بخشهای مربوط به صدا در این مرورگر و آسیبپذیری دیگر با شناسه " CVE-2019-13721" کتابخانه PDFiumرا تحت تأثیر خود قرار خواهد داد.

آسیبپذیری use-after-freeنوعی تخریب حافظه است که با تخریب یا تغییر دادههای موجود در حافظه، یک کاربر غیرمجاز را قادر میسازد تا سطح دسترسی و امتیازات خود را در سیستم یا نرمافزار آسیبدیده افزایش دهد.

بنابراین، به واسطه هردو آسیبپذیری مذکور، مهاجمان میتوانند از راه دور با ترغیب کاربران مورد هدف برای بازدید از یک وبسایت مخرب، امتیازاتی را بر روی مرورگر کروم بدست آورند، از محافظتهای sandboxبگریزند و نیز کد مخرب خود را بر روی سیستمهای مورد هدف اجرا نمایند.

از اینرو لازم است کاربرانی که از مرورگر کروم در کامپیوترهای ویندوز، مک و لینوکس استفاده میکنند سریعاً مرورگر خود را به آخرین نسخه آن بروزرسانی نمایند.

حملات فعال در آسیبپذیری روز صفرم گوگل کروم

آسیبپذیری روز صفرم در مرورگر کروم توسط محققان کسپرسکی به نامهای Anton Ivanovو Alexey Kulaevکشف و گزارش شده است، آسیبپذیری مربوط به مؤلفههای صوتی در برنامه کروم در سراسر جهان مورد اکسپلویت قرار گرفته است، البته در حال حاضر هویت مهاجمان مشخص نیست.

تیم امنیتی گوگل کروم بیان کرد که این شرکت از گزارشهای منتشر شده مبنی بر اکسپلویت آسیبپذیری " CVE-2019-13720" آگاه است.

use-after-free یکی از رایجترین آسیبپذیریهایی است که در چند ماه گذشته در مرورگر کروم کشف و وصله شده است.. حدود یک ماه پیش، شرکت گوگل بروزرسانی امنیتی فوری را برای این مرورگر منتشر کرد تا در مجموع 4 آسیبپذیری use-after-free را در مؤلفههای مختلف آن رفع نماید. در شدیدترین آن آسیبپذیریها، یک مهاجم از راه دور میتواند کنترل کامل سیستم آسیبدیده را بدست گیرد.

چند ماه پیش نیز، گوگل پس از اطلاع از اکسپلویت آسیبپذیری روز صفرم شبیه به use-after-freeدر کروم که FileReader این مرورگر را تحت تأثیر قرار میداد بروزرسانی امنیتی دیگری را منتشر کرد.

جزئیات فنی اکسپلویت روز صفرم کروم

یک روز پس از انتشار بروزرسانی گوگل برای رفع دو آسیبپذیری با شدت بالا در کروم، شرکت امنیت سایبری کسپرسکی جزئیات فنی بیشتری را در مورد این آسیبپذیریها به این شرکت گزارش داد.

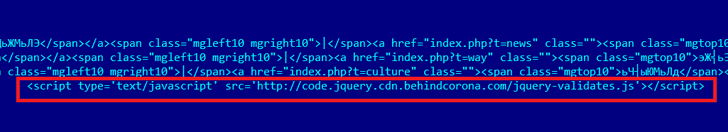

به گفته محققان، مهاجمان یک سایت خبری به زبان کرهای را مورد حمله قرار دادند. آنها کد اکسپلویتی را بر روی این سایت قرار داده و به واسطه آن، کامپیوترهای بازدید کننده از این سایت که از نسخههای آسیبپذیر کروم استفاده میکنند را مورد حمله خود قرار میدادند.

گفته میشود که این اکسپلویت پس از اکسپلویت آسیبپذیری CVE-2019-13720 کروم، در مرحله اول یک بدافزار را بر روی سیستمهای مورد هدف نصب میکند و پس از آن به یک سرور کنترل و فرمان (command-and-control) کدگذاری شده و راه دور برای بارگیری payload نهایی متصل میشود.

محققان Operation WizardOpium عنوان کردند که این حمله سایبری هنوز به گروه خاصی از هکرها نسبت داده نشده است. با این حال، محققان شباهتهایی را در کد این اکسپلویت و گروه هکر Lazarus مشاهده کردند.

برای کسب اطلاعات بیشتر در مورد عملکرد اکسپلویت آسیبپذیری تازه وصله شدهی کروم، میتوانید به گزارش جدیدیکه توسط کسپرسکی منتشر شده است مراجعه نمایید.

وصله جدید در دسترس است، سریعاً گوگل کروم را بروزسانی کنید!

برای وصله دو آسیبپذیری امنیتی مذکور، شرکت گوگل انتشار نسخه 78.0.3904.87 مرورگر کروم را برای سیستمعاملهای ویندوز، مک و لینوکس را آغاز کرده است.

توصیه امنیتی

اگرچه این مرورگر به صورت خودکار، درباره آخرین نسخه موجود به کاربران اطلاع میدهد، اما توصیه میشود با رفتن به منوی Help → About Google Chrome، روند بروزرسانی را به صورت دستی شروع کنید.

علاوه بر این، به کاربران این مرورگر توصیه میشود در سریعترین زمان ممکن تمام نرمافزارهای سیستم خود را به عنوان یک کاربر غیرمجاز اجرا کنند.

منبع خبر:

https://thehackernews.com/2019/11/chrome-zero-day-update.html

- 9