شرکت Malwarebytes اعلام کرده است که اخیراً حملات بدافزار Atomic Stealer (AMOS) با استفاده از زنجیره بهروزرسانی جعلی به نام ClearFake، مرورگرهای MacOS و محصولات شرکت اپل را رصد کرده است. مرورگرهای تقلید شده عبارتند از سافاری و کروم. نکته حائز اهمیت در خصوص این حمله آن است که احتمالاً این اولین باری است که یکی از اصلیترین کمپینهای مهندسی اجتماعی که قبلاً مختص ویندوز بوده، نه تنها از نظر موقعیت جغرافیایی بلکه از نظر سیستمعامل نیز دچار انشعاب شده است. براساس گزارش شرکت Malwarebytes، AMOS از طریق یک زنجیره بهروزرسانی جعلی مرورگر به نام ClearFake، وارد سیستمهای کاربران Mac شده است.

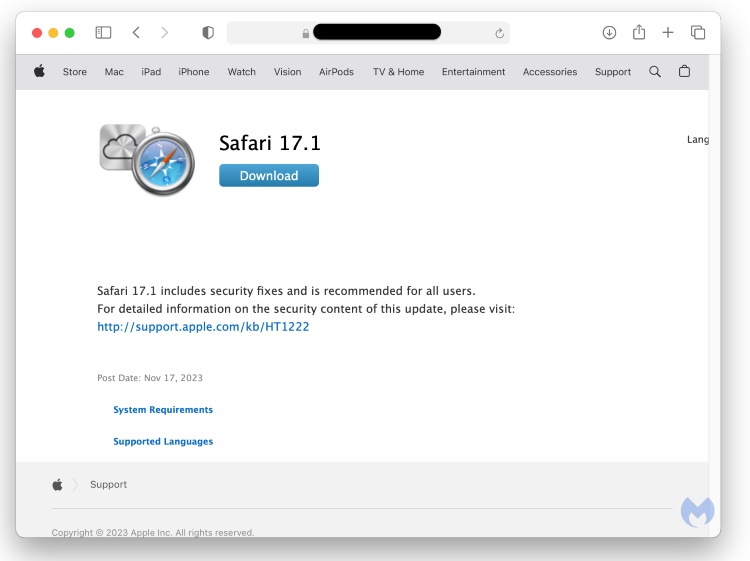

بهروزرسانی جعلی مرورگر سافاری در کمپین ClearFake

کمپین بدافزار ClearFake اولین بار در ماه جولای شناسایی و نامگذاری شد و گمان میرود که از آن زمان بهروزرسانیهای متعددی را پشت سر گذاشته است. در آن زمان کاربران ویندوزی با یک پیام بهروزرسانی جعلی کروم مواجه بودند که از طریق اسکریپتهای جاوا در سایتهای آسیبدیده، به نمایش درمیآمد. همچنین در ماه اکتبر 2023، آزمایشگاه Guardio یک توسعه قابل توجه برای این عملیات مخرب کشف کرد که از قراردادهای زنجیره هوشمند بایننس جهت پنهان کردن اسکریپتهای مخرب خود استفاده مینمود. مهاجمان از طریق این راهکار که EtherHiding نامیده میشود، محتواهای هدفمند ویندوزی، از جمله بدافزارهای سرقت اطلاعات مانند RedLine، Amadey و Lumma را توزیع میکردند.

نخستین بار Atomic در آوریل 2023 توسط Trellix و Cyble کشف شد. براساس گزارش منتشر شده، این بدافزار تلاش میکند اطلاعات گذرواژهها، کوکیها و کارتهای اعتباری ذخیرهشده در مرورگرها، فایلهای محلی، دادههای بیش از 50 پسوند ارزهای دیجیتال و رمزهای عبور زنجیرهکلید را سرقت کند. بدافزار AMOS در کنالهای تلگرامی با حق استفاده ماهانه 1000 دلار آمریکا در حال خرید و فروش میباشد و به همین دلیل توزیع نسخههای مختلف آن به طرق مختلف در حال انجام است. یکی از راههای رایج این انتشار، توزیع بدافزار در قالب فایلهای نصب برنامههای پراستفاده و یا کرکشده، نظیر آفیس مایکروسافت، میباشد. به دلیل تنوع بالای نسخههای توزیع شده، میتوان AMOS را یکی از رایجترین و خطرناکترین حملات مهندسی اجتماعی حال حاضر نامید.

محصولات تحت تأثیر

براساس گزارش منتشر شده، به نظر میرسد که پس از ویندوز، سیستم عامل MacOS به صورت فزایندهای تحت تاثیر حملات سایبری قرار گرفته است. حمله اخیر از مسیر بهروزرسانیهای جعلی مرورگرها، سالهاست که موضوعی رایج در بین حملات تحت ویندوز بوده است و اکنون وارد حوزه MacOS شده است.

ابزار Keychain Password، مدیریت رمزهای سیستمعامل macOS را برعهده دارد که رمزهای عبور WiFi، ورود به وب سایت، دادههای کارت اعتباری و سایر اطلاعات رمزگذاری شده را ذخیره خواهد کرد. بنابراین به خطر افتادن آن میتواند خطرات جبران ناپذیری برای کاربران به دنبال داشته باشد. بررسی رشتههای موجود در حمله اخیر نشاندهنده وجود تعدادی دستور برای استخراج دادههای حساس مانند رمزهای عبور و هدفگیری فایلهای اسناد، تصاویر، فایلهای کیف پول رمزنگاری و کلیدها میباشد.

توصیههای امنیتی

اولین بار شرکت Malwarebytes در ماه سپتامبر متوجه شده بود که AMOS از مسیر انتشار تبلیغات جعلی در برنامه infodealer، قربانیان را فریب میدهد تا آن را دانلود کنند. بنابراین به نظر میرسد مهاجمان این کمپین در حال یافتن راههای بیشتری برای هدف قرار دادن قربانیان هستند. کاربران باید مراقب دانلودها به خصوص درخواستهای جعلی بهروزرسانی مرورگر در هنگام بازدید از وبسایتها باشند. لازم به ذکر است که حتی پس از گذشت چند ماه از کشف و گزارشهای مربوط به Atomic، تقریباً 50 درصد از موتورهای AV در VirusTotal، قادر به شناسایی محتواهای مرتبط با آن نیستند. کاربران محصولات اپل باید دقت نمایند که تمام بهروزرسانیهای مرورگر سافاری و یا سایر مرورگرها، از طریق بهروزرسانی نرمافزار macOS و یا در خود مرورگر انجام میگیرد. بنابراین، در صورت مشاهده هرگونه درخواست در خصوص دانلود بهروزرسانیهای مرورگر در وبسایتهای متفرقه، باید آنها را نادیده بگیرند.

منابع خبر:

[1] https://www.bleepingcomputer.com/news/security/atomic-stealer-malware-strikes-macos-via-fake-browse…

[2] https://www.darkreading.com/attacks-breaches/threat-actor-using-fake-browser-updates-to-distribute-…

[3] https://cybernews.com/security/clearfake-malware-mac-os-targeted/#google_vignette

- 59