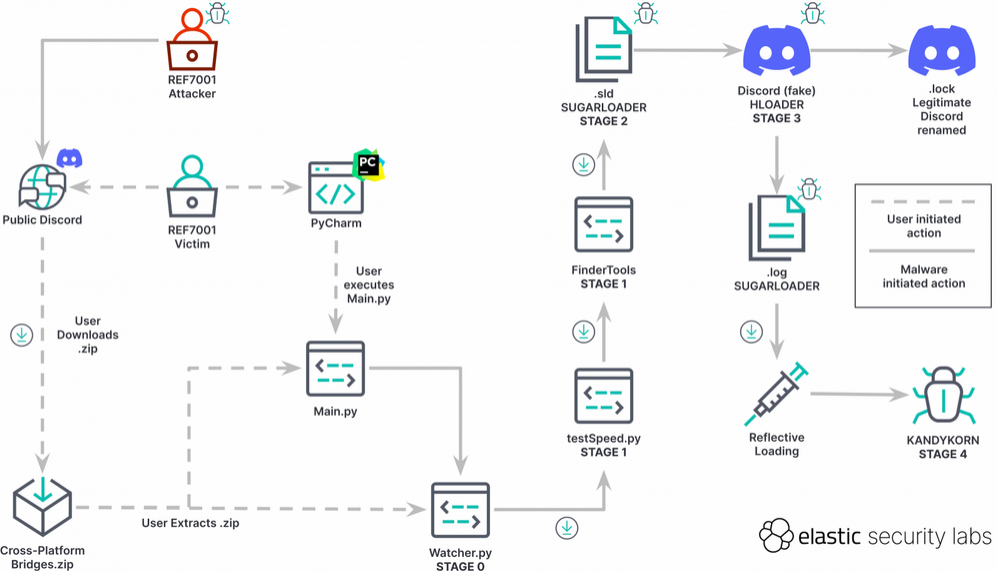

اخیرا بدافزار جدیدی با نام "KandyKorn" کاربران سیستم عامل macOS را هدف حمله قرار داده است. این بدافزار که مرتبط با گروه هکری لازاروس بوده، مهندسین بلاکچین یک پلتفرم صرافی ارز دیجیتال را هدف قرار میدهد و پس از آلودهسازی، اطلاعات گستردهای از سیستم از آدرسهای کیف پول دیجیتال بدست اورده تا کلیدهای خصوصی تاریخچه معاملات را به سرقت برند. مهاجمان با جعل هویت کاربران جامعه ارزهای دیجیتال در کانالهای discord، ماژولهای مبتنی بر پایتون را منتشر و زنجیره آلودگی چندمرحلهای KandyKorn را راهاندازی کردهاند. به طور خلاصه، KandyKorn یک درب پشتی پنهان خاص است که قابلیت بازیابی داده، لیست کردن دایرکتوری، دانلود/آپلود فایل، حذف امن، خاتمهدهی به پردازهها و اجرای فرمان را دارد. حمله درDiscord با حملات مهندسی اجتماعی علیه قربانیان آغاز میشود و آنها را به دانلود یک آرشیو ZIP مخرب با نام «Cross-platform Bridges.zip» سوق میدهد. قربانی، فریب خورده و تصور میکند که یک ربات آربیتراژ قانونی طراحی شده برای تولید سود خودکار از تراکنشهای ارز دیجیتال را دانلود میکند. فایل زیپ دانلود شده در سیستم حاوی یک اسکریپت پایتونی با نام Main.py است که 13 ماژول پایتونی دیگر را که در فایل زیپ هستند به برنامه وارد میکند و به این ترتیب پیلود اولیه یعنی Watcher.py را اجرا میکند. اسکریپت Watcher.py در واقع یک دانلود کننده است که یک اسکریپت پایتونی دیگر با نام testSspeed.py را همراه با یک فایل پایتونی دیگر به نام FinderTools از یک آدرس گوگل درایو در سیستم دانلود میکند. FinderTools وظیفه واکشی و اجرای فایل باینری مبهمسازی شده «SugarLoader» با نامهای .sld و.log و تحت عنوان فایلهای اجرایی Mach-O را بر عهده دارد. SugarLoader با سرور فرماندهی و کنترل ارتباط برقرار میکند و پیلود نهایی، KandyKorn، را در حافظه بارگیری و اجرا میکند. نمایی از این زنجیره چندمرحلهای در شکل 1 نمایش داده شده است.

کسب ماندگاری در macOS

در مرحله پایانی حمله، از بارگذاری به نام HLoader استفاده میشود. این بارگذار خود را به عنوان Discord جا میزند و از تکنیکهای امضای کد باینری macOS استفاده میکند. محققین امنیتی اعلام کردهاند که شیوه مورد استفاده برای ماندگاری تاکنون درmacOS مشاهده نشده بوده است. HLOADER وظیفه کسب ماندگاری برای SugarLoader در سیستم را برعهده دارد. به این منظور پس از راهاندازی، عملیات زیر را انجام میدهد (شکل 3):

• نام خود را از Discord به MacOS.tmp تغییر میدهد.

• فرمت فایل باینری Discord قانونی را از .lock به Discord تغییر نام میدهد.

• فایل های Discord و .log را با استفاده از NSTask.launchAndReturnError اجرا میکند.

• نام هر دو فایل را به نام اولیه خود تغییر میدهد.

KandyKorn

KandyKorn پیلود پیشرفته مرحله نهایی است که برای سرقت اطلاعات از سیستم آلوده به کار برده میشود. این پیلود به عنوان یک سرویس در پشت زمینه فعالیت میکند و منتظر دریافت فرمان از سرور فرماندهی و کنترل میماند. فرمانهایی که این بدافزار از سرور دریافت میکند شامل موارد زیر است:

• خاتمهدهی به برنامه

• جمعآوری اطلاعات سیستم

• فهرست گیری از دایرکتوریها

• انتقال فایل از/به سرور فرماندهی و کنترل

• حذف امن فایلها با رونویسی صفر

• لیست همه پردازههای در حال اجرا

• خاتمهدهی به پردازههای خاص

• اجرای دستورهای سیستم از طریق شبه ترمینال و دریافت خروجی

• راهاندازی یک شِل تعاملی

• بازیابی پیکربندی فعلی

• به روز رسانی پیکربندی سرور فرماندهی و کنترل

• توقف عملیات بدافزار به صورت موقت

منبع خبر

- 9