یک آسیبپذیری با شدت متوسط (6.8) و شناسه CVE-2023-20042، در AnyConnect SSL VPN نرمافزار Cisco Adaptive Security Appliance (ASA) و نرمافزار Cisco Firepower Threat Defense (FTD) شناسایی شده است. این آسیبپذیری به طور بالقوه میتواند یک مهاجم از راه دور را قادر به انجام حمله منع سرویس (DoS) کند. وصلههای نرمافزاری سیسکو برای رفع این مشکل در دسترس قرار گرفته است.

نقص پیادهسازی در فرآیند مدیریت سشن SSL/TLS که میتواند تحت شرایط خاصی از انتشار کنترل کننده نشست جلوگیری کند، علت این آسیبپذیری بیان شده است. مهاجم ممکن است از این آسیبپذیری بهرهبرداری کرده و با ارسال ترافیک SSL/TLS جعلی به یک دستگاه آسیبدیده، احتمال نشت کنترلکننده سشن را افزایش دهد.

سیسکو اظهار داشت: "بهرهبرداری موفق از این آسیبپذیری میتواند به مهاجم اجازه دهد تا در نهایت مجموعه کنترلکننده سشن موجود را تخلیه کند، از ایجاد سشنهای جدید جلوگیری کند و حمله منع سرویس (DoS) را انجام دهد."

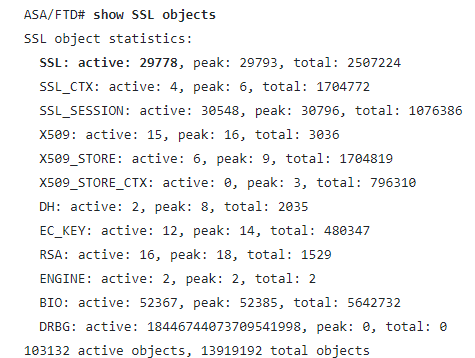

شکل زیر نشان میدهد که SSL ممکن است برای شناسایی وجود کنترلکنندههای سشن استفاده شود. تعداد بالا و در حال افزایش در SSL نشان دهنده سشنهای افشا شده است.

توصیه امنیتی

سیسکو توصیه میکند که کاربران هر چه سریعتر بهروزرسانی نرمافزار را اعمال کنند.

منبع خبر:

- 98